EoIP на Mikrotik

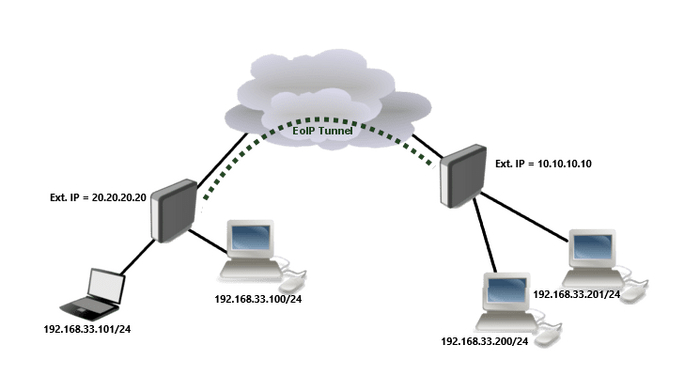

Я не настоящий сетевик, пока только учусь, и вот в процессе учёбы узнал про фичу микрота, которая очень быстро умеет пакетики слать между двух сетей, не напрягая особо проц девайса. По разным мануалам собирал на коленке сетку из двух микротов для объединения сетей 192.168.10.0 и 192.168.15.0. На коленке в одной сетке работает ок. Пытался масштабировать на точки, соединенные по интернет и вот фиг. В мануалах обычно рассматриваются сети типа вот таких:

где чудесно все работает в сетях на последнем октете. А мне надо поженить *15.0 и *10.0 И вот они не хотят жениться. Канал устанавливается, пинги от микрота к микроту идут, а вот от, например 192.168.15.59 к 192.168.10.100 - нет. Или могут идти, но только в одну сторону, а ресурсы типа http- не работают. Может есть волшебная пилюля? Настраивал по мануалам отсюда https://настройка-микротик.укр/nastrojka-eoip-mikrotik-bystr... и отсюда https://vedernikoff.ru/mikrotik-ipsec-и-eoip-объединяем-офис...

UPD: между офисами канал 100, один провайдер.

Лига Сисадминов

1.6K поста17.7K подписчиков

Правила сообщества

Мы здесь рады любым постам связанным с рабочими буднями специалистов нашей сферы деятельности.