Доверяй, но проверяй — каждый раз: Zero Trust простыми словами

Zero Trust — современная модель кибербезопасности, которая исходит из простого, но сурового принципа: не доверять никому и ничему по умолчанию. Ни пользователю, ни устройству, ни процессу — даже если они «внутри сети». Разбираемся, почему в современном мире нельзя терять бдительность и с какими трудностями придется столкнуться.

От «замка со рвом» к Zero Trust

Традиционная корпоративная сеть защищена по периметру, как будто это средневековая крепость с каменными стенами и рвом с крокодилами. Все «свои» — внутри и чувствуют себя в безопасности. Проблема в том, что если злоумышленник попадет «за стены», он считается «своим» и получает полный доступ к системе и ресурсам.

Развитие технологий только усугубляет уязвимость. Сегодня данные не хранятся в одном месте, компании активно используют облачные сервисы, разветвленные и распределенные инфраструктуры, а многие сотрудники работают удаленно.

Контролировать все централизованно и с помощью одного защитного механизма уже не получится. Поэтому на помощь приходит концепция Zero Trust, согласно которой нельзя доверять никому и ничему — вне зависимости от их положения внутри или вне сети.

Как появилась концепция Zero Trust

Уже в конце прошлого века ученые начали рассматривать доверие как ресурс, поддающийся математическому описанию и управлению. С каждым годом эта точка зрения все активнее обсуждалась в сфере кибербезопасности, особенно на фоне усложнения сетей и исчезновения четких границ между «внутренним» и «внешним».

Использовать концепцию начали в начале 2010-х. После масштабной кибератаки на Google, компания решила изменить свой подход к защите. Вместо безусловного доверия внутри сети, каждый пользователь и устройство должны были пройти проверку независимо от их местоположения. Вскоре после этого аналитик Джон Киндерваг ввел термин Zero Trust и описал его как новую модель корпоративной безопасности.

В 2018 году американский институт стандартов и технологий (NIST) официально оформил архитектуру Zero Trust в виде методических рекомендаций. С этого момента концепция перестала быть экспериментом отдельных компаний и стала полноценным стандартом, который рекомендуют использовать государственные агентства и национальные центры кибербезопасности.

Принципы Zero Trust

Zero Trust — это целостный подход к безопасности, в основе которого лежат несколько ключевых принципов. Они помогают минимизировать риски несанкционированного доступа, утечек данных и ущерба от кибератак, даже если злоумышленник уже проник внутрь сети.

Проверка всего и всегда

В Zero Trust никто не считается заслуживающим доверия по умолчанию. Каждый пользователь, каждое устройство и каждый запрос проверяются заново — независимо от того, находятся ли они внутри сети или снаружи.

Минимум доступа и учет контекста

Пользователь получает только те права, которые необходимы для его задач — не больше. При этом система учитывает контекст: откуда и когда идет запрос, а также с какого устройства. Если хоть что-то кажется подозрительным — доступ ограничивается.

Сегментация и ограничение перемещений по сети

Сеть делится на отдельные изолированные зоны, для перемещения между которыми потребуется отдельная авторизация пользователя. Ущерб от потенциального проникновения в таком случае заранее локализован.

Многофакторная аутентификация (MFA)

Каждая проверка личности в Zero Trust требует дополнительного подтверждения любым удобным способом: токен, биометрия или код подтверждения. Это может быть не слишком удобно для пользователя, но надежно с точки зрения безопасности.

На чем основывается Zero Trust

Организацию безопасности по модели Zero Trust важно рассматривать как комплексную систему, в которой каждое звено является критически важным. Кроме принципов, концепция нулевого доверия опирается на пять постулатов.

Идентификационные данные

Каждый, кто запрашивает доступ, должен пройти строгие проверки, в том числе поведенческий анализ, позволяющий выявлять отклонения от нормы. Реагирование происходит сразу: система автоматически блокирует подозрительную активность и инициирует корректирующие меры.

Устройства

Все устройства в сети должны быть под постоянным контролем и в едином списке: от ноутбуков до смартфонов и IoT. С информацией об их состоянии, обновлениях и уровне соответствия политике безопасности. Только надежные и безопасные системы могут получить доступ к сети.

Сеть

Сеть в модели Zero Trust — набор четко разграниченных сегментов. Если злоумышленник получит доступ к одному из них, он не сможет беспрепятственно перемещаться по системе. Сегментация ограничивает доступ в зависимости от прав пользователя, типа данных и контекста. Сотрудник видит только то, что нужно ему для работы — и не больше.

Приложения и рабочие нагрузки

Программы, как и живые пользователи, могут быть точкой входа для атаки. Поэтому каждое приложение должно проходить верификацию и использовать только необходимые привилегии. Регулярные обновления, контроль доступа и мониторинг активности снижают риск эксплуатации уязвимостей. Все, что не проверено или не соответствует требованиям, должно быть заблокировано.

Данные

Ценность данных требует соответствующего отношения. Информация должна быть классифицирована по уровню чувствительности, а доступ к ней — строго регламентирован. Принцип наименьших привилегий здесь особенно важен: пользователь получает доступ только к тем данным, которые нужны для выполнения задач. Все данные — и в состоянии покоя, и при передаче — должны быть надежно зашифрованы.

Проблемы внедрения Zero Trust

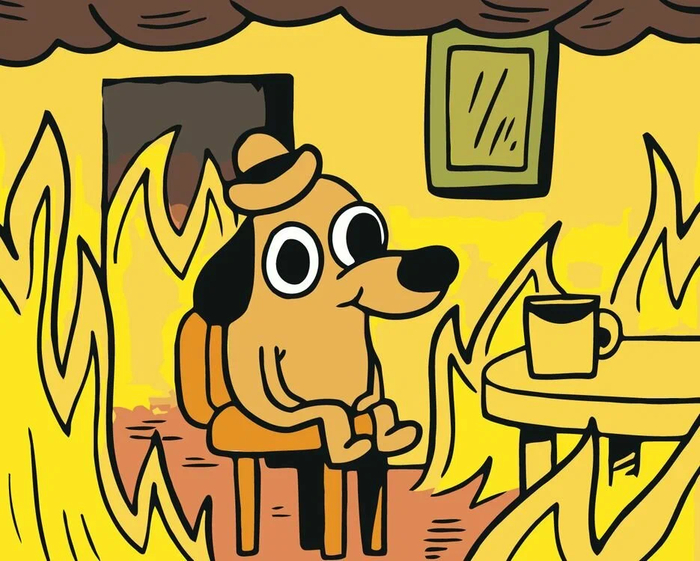

Несмотря на такие преимущества Zero Trust, как постоянная проверка доступа, минимизация рисков и защита от внутренних угроз, внедрение этой модели сопряжено с рядом технических, организационных и инфраструктурных сложностей, которые важно учитывать заранее.

Во-первых, Zero Trust — не коробочное решение и не единый продукт под ключ. Это стратегия, требующая тщательной настройки и согласованности всех компонентов. Если собирать инфраструктуру из разных решений от нескольких вендоров, легко получить разрозненную систему с плохой интеграцией и уязвимостями.

В то же время полная зависимость от одного поставщика ограничивает гибкость: сменить платформу или перенести данные может оказаться непросто, особенно если речь идет о критичных сервисах и конфигурациях.

Во-вторых, старые системы и приложения часто не поддерживают современные протоколы для сегментации или условного доступа. Кроме того, для работы с «нулевым доверием» требуется непрерывное обновление политик доступа и мониторинга. Не обойтись и без квалифицированных специалистов в области кибербезопасности.

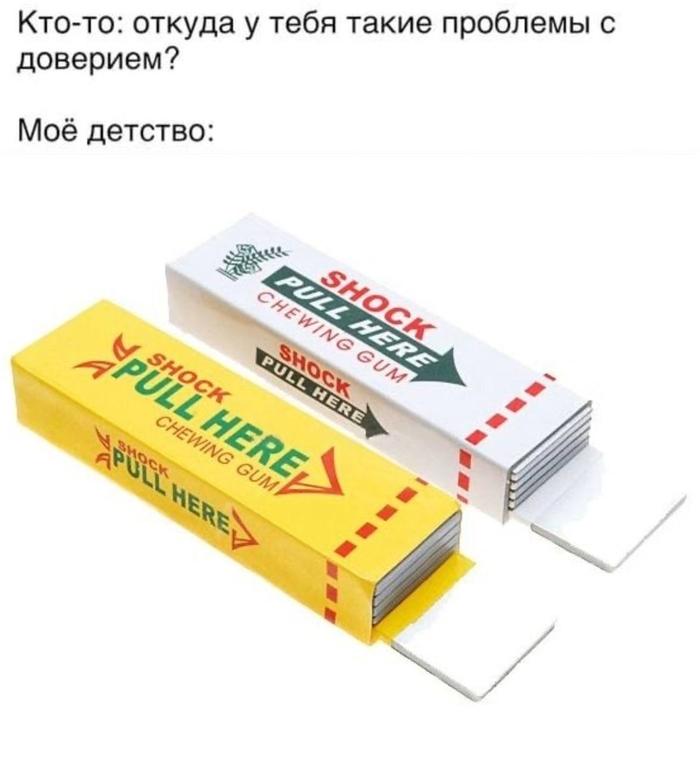

В-третьих, многофакторная аутентификация, повторные входы и строгие политики безопасности вызывают недовольство или создают неудобства для пользователей. В итоге они ищут обходные пути и снижают эффективность защиты. Например, по опросам одного из вендоров, 83% ИТ-специалистов и инженеров признались в активном обходе контроля безопасности, чтобы просто выполнить свою работу.

Не стоит забывать, что внедрение Zero Trust связано с затратами — как прямыми (покупка новых продуктов, устройств, подписка на сервисы), так и косвенными (обучение сотрудников и повышение их квалификации).

Какое будущее ждет Zero Trust

Принципы Zero Trust кажутся универсальными, но реализация этой модели зависит от технических решений. Сегодня активно развиваются архитектуры, внедряющие основы «нулевого доверия» в реальных инфраструктурах.

ZTNA (Zero Trust Network Access) — обеспечивает доступ к корпоративным ресурсам только на основе проверки личности пользователя, его устройства, контекста запроса и соблюдения политик безопасности.

SASE (Secure Access Service Edge) — объединяет сразу несколько технологий (ZTNA, межсетевые экраны, прокси, контроль облачного доступа и другие) в единую облачную платформу.

И все же безопасность всегда требует определенных уступок в удобстве. Чем жестче политика доступа — тем надежнее защита, но тем больше неудобств и трудностей для пользователя. Поэтому компании стремятся найти баланс — например, повторно проверять пользователя только после периода неактивности, как это происходит при блокировке экрана.

Zero Trust — не догма, а эволюционный путь. Его будущее — в адаптивных решениях, которые смогут учитывать риски, поведение, бизнес-потребности и пользовательский опыт одновременно. Такой подход постепенно становится новым стандартом кибербезопасности: гибким, адаптивным и устойчивым к атакам даже в быстро меняющейся цифровой среде.

Реклама ООО «ДДОС-ГВАРД», ИНН: 9204005780, ERID: 2VtzqvEGyCm

Информационная безопасность IT

1.5K постов25.6K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.