Аноним

Почему некоторые члены нашего пикабушного общества подписываются в никах "Аноним" ?

В любом случае тут очень мало,кто пишут свои настоящие имена и фамилия,за исключением авторских контентов про деревню-ферму,парня-путешественника по Амазонке(кстати что-то он пропал,неужели крокодил его хапнул?) ОLZ по ходу респект за её нестандартные картины.Оля-ты молодец!

Многие пользуются никами.Тоже вариант.

"Аноним" почему-то ассоциируется у меня со словом"Онанист".

Человек,который скрывает своё неприглядное действие,хочет остаться незамеченным,и при этом получить удовольствие сомнительного характера(ну тут конечно кому как..может для многих такие удовольствия,как норма)

Возможно этому есть другие объяснения?

Как придумать сложный в написании, а значит для подбора и при этом простой для запоминания и восстановления пароль?

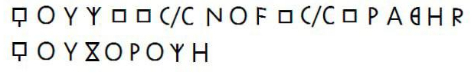

Способ 1) Для этого нужно использовать русско английскую клавиатуру, на ней каждой русской букве соответствует английская практически, есть буквы у которых английской буквы нет потому что русских букв 33 а английских 26.

Так вот придумываем или используется самое привычное для вас слово, своё имя, отчество, фамилию свою или девичью матери или девичью бабушки то есть то что вы хрен уже забудете находясь в добром здравии и доброй памяти.

Например имени Александр будут соответствовать следующие английские буквы русско английской клавиатуры FKTRCFYLH.

Владимир будет русским буквам на клавиатуре соответствовать следующие ангельские DKFLBVBH и так далее

Способ 2) Потребуется десять символов первый вариант это строка из английского алфавита ABCDEFGHIJKL его многие знают наизусть.

Вторая строка это снова клавиатура, первый ряд символов русско английских их ровно десять сколько нам и надо QWERTYUIOP

Теперь любое число мы можем привести в набор символов двумя способами. За нулевой символ разумно использовать последний десятый, иначе если первый то будет менее удобно, всё окажется сдвинутым на единицу, 1 будет соответствовать второй символ и так далее что менее удобно чем если 1 соответствует первый символ буква.

Например

Дата рождения человека предположим 22.11.1987 переводим её в символы по строке алфавита английского BBAAAKJI

по строке клавиатуры первой, которая содержит 10 русско английских букв и находится сразу под цифрами WWQQQOIU

также можно перевести номер своего телефона или телефонов которые вы хорошо знаете.

Способ 3) Каждому символу, букве соответствует номер в алфавите, то есть переводим буквы в их порядковые номера в алфавите, числа, и записываем последовательность это и будет паролем. Алфавиты большинство хорошо помнят, но если даже и подзабыли подучить и вспомнить их совершенно не помешает, или можно иметь картинку с алфавитами английским и русскими по рукой, знать стоит наизусть как английский алфавит так и русский.

Например имя Катя 12(К) 1(А) 20(Т) 33(Я). И можно совместить Катя1212033

и пусть подбирают хакеры эту последовательность.

Способ 4) Написание хорошо известного, любимого вами слова, имени, фамилии, задом наперёд. Например Иванов будет Вонави, Петров будет Вортеп, Сидоров будет Вородис. К получившимся словам неочевидным но легко восстанавливаемым, можно добавить какое нибудь любимое вами число например год вашего рождения и тоже написанное задом наперёд.

Способ 5) Комбинация и букв и чисел. Например придумали вышеприведенным способом себе пароль из букв и добавляем к нему еще и циферки например год своего рождения написанный к примеру тремя способами, обычным 1987 или задом наперед 7891 или перенос пары последних цифр в перёд или двух первых назад даст тот же результат 8719 то есть зная что вы так оперируете своим цифрами года рождения у вас всего три варианта их написания, можно сделать больше при желании. И добавляем к паролю из букв год своего или даты рождения записанного обычно или необычно по приведенным выше или вашим собственным правилам.

Мне кажется такие пароли получаются непростыми для подбора при переборе наиболее распространенных слов например, но в тоже время простыми для восстановления и запоминания. Конечно никакие пароли не защитят от серьезных хакеров поэтому компрометирующую вас информацию лучше не хранить на устройствах подключенных к сети интернет, спиздят и ни здрасть ни до свидания не скажут, в легкую.

ЗЫ Более устойчивы пароли если вы используете больше вариантов символов в пароле, например если мы используем только цифры то каждый символ имеет 10 вариантов, если буквы английские и числа то уже 10+26 = 36 вариантов может иметь каждый символ, если буквы большие, мелкие и цифры то вариантов символа в пароле уже будет 10+26+26 = 62. Поэтому многие сайты просят нас использовать и маленькие буквы и большие и числа и даже специальные знаки чтобы пароль был максимально сложным для подбора. Чем большее число символов используется при составлении (цифры, буквы заглавные и мелкие, спецсимволы) пароля тем сложнее его будет взломать хакерам говнякерам методом перебора.

ЗЫ2 Чтобы проще переводить цифры в буквы и буквы в цифры разумно иметь под рукой, на компьютере алфавиты русский и английский с приписанными каждой букве её порядковым номером, картинкой с клавиатурой русско английской если например её не окажется под рукой, иметь возможность глянуть как шифровать слова и цифры. Можно и написать последовательности две из десяти символов из QWERTYUIOP и ABCDEFGHIJKL с подписанными порядковыми номерами для того чтобы не считать, какой букве соответствует десятизначное число, а глянул и сразу узнал какой букве какой номер соответствует, это упростит шифрацию и дешифрацию букв и цифр.

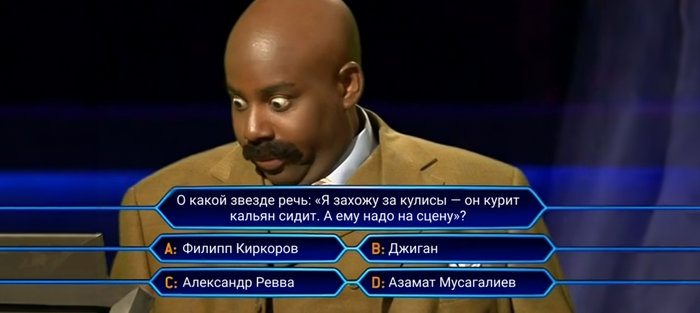

Угадайте звездного капитана юмористической команды «Сборная Красноярска» по описанию одного из участников

Ну что, потренировались? А теперь пора браться за дело всерьез.

Политика репрезентаций: как образ Алана Тьюринга использовался в политике – Ольга Джумайло | Научпоп

Как за последние 50 лет «воскрешали» знаменитого математика Алана Тьюринга? Как его образ эволюционировал в культуре и искусстве, и как эксплуатировался в политических и коммерческих целях? Что такое политика репрезентаций?

Оптика, в которой воспроизводится та или иная комбинация биографических фактов в драматургии, романах, кинотекстах, скульптуре, стрит-арте, предстает как оптика возникающих в послевоенное время трендов гуманитарного знания, среди которых особенно заметны идеологизированные версии Feminist and Gay criticism, Postmodern historiography revisions of history, Theory of Chaos, Theory of complexity, Trauma and Celebrity culture criticism. Одной из недавних версий биографии Тьюринга, совместившей популярные вариации практически всех упомянутых интеллектуальных трендов, стал фильм «Игра в имитацию» (2014).

Рассказывает Ольга Джумайло, доктор филологических наук, заведующая кафедрой теории и истории мировой литературы ЮФУ.

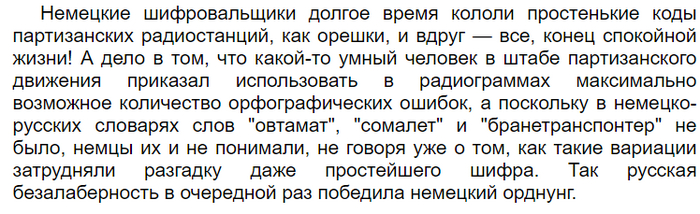

Ответ на пост «Тувинские связисты отлично шифруют связь»

Украинские (Гуцульские) связисты

Как-то был в Карпатах. Да, они так разговаривают

Ответ на пост «Тувинские связисты отлично шифруют связь»

Чёт вспомнилось мне.

Классе в 11 под конец учебного года было дело. Учитель ушла куда-то по своим делам, оставив нас самостоятельно изучать материал по учебнику. Ага, даааа...

В общем, решили в карты поиграть 2 х 2 в козла.

В одной паре играли два армяна, в другой паре два русских.

Армяне начали сразу активно между собой переговариваться о наличии тех или иных карт и мастей, чтобы или перебить, или скинуть в общак по-крупному.

После второй раздачи решили поделиться по новой.

Хорошо разбираетесь в звездах и юморе?

Тогда этот вызов для вас! Мы зашифровали звездных капитанов команд нового юмористического шоу, ваша задача — угадать, кто возглавил каждую из них.

Переходите по ссылке и проверьте свою юмористическую интуицию!