Настало время обновить Adobe Flash Player

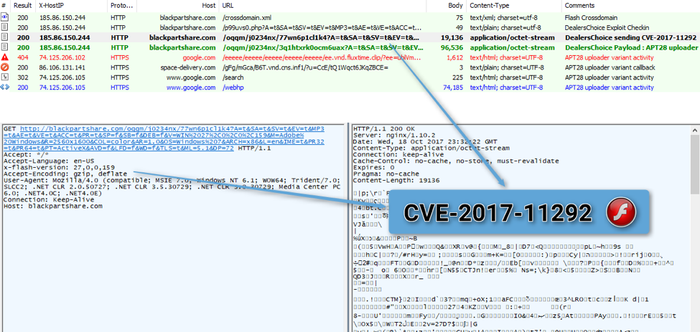

Теперь эксперты компании Proofpoint обнаружили, что данную уязвимость еще 18 октября 2017 года начала эксплуатировать хакерская группа APT28, также известная под названиями Fancy Bear, Pawn Storm, Strontium, Sofacy, Sednit и Tsar Team. Исследователи пишут, что не совсем ясно, где злоумышленники взяли эксплоит для нового бага: написали самостоятельно, купили на черном рынке или отреверсили атаку BlackOasis.

По данным Proofpoint, атаки с использованием свежего бага нацелены на компании и организации в США и странах Европы, в частности, на министерства иностранных дел и предприятия, связанные с аэрокосмической промышленностью.

Исследователи пишут, что злоумышленники используют точечные фишинговые атаки, рассылая своим целям письма с вредоносными документами. Атаки удалось соотнести с APT28 благодаря тому, что в ходе этой кампании хакеры задействовали фреймворк DealersChoice, который ИБ-специалисты уже давно классифицировали как инструмент ATP28.