Малварь три года оставалась незамеченной в Google Play и маскировалась под System Update.

Специалисты компании Zscaler обнаружили в Google Play очередную малварь. И хотя вредоносы проникают в официальный каталог приложений с завидной регулярностью, как правило, они не задерживаются там надолго, в конечном счете, их обнаруживают либо сторонние исследователи, либо сами инженеры Google. Однако приложение System Update – это определенно не такой случай.

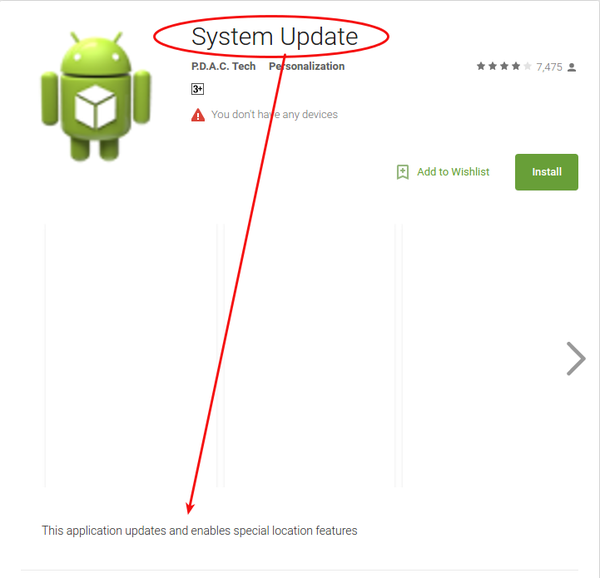

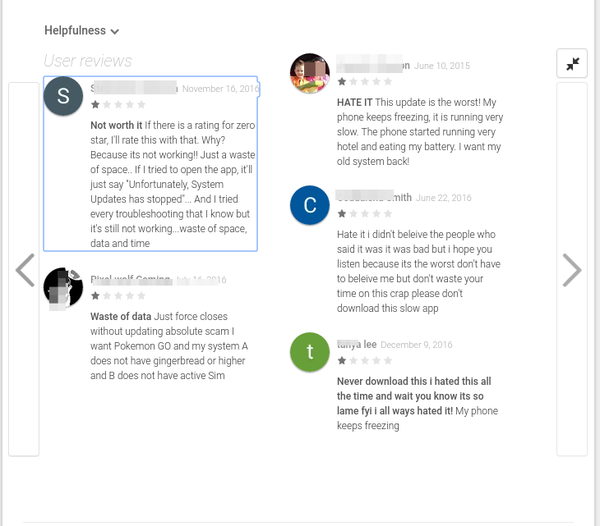

Исследователи сообщают, что System Update относится к шпионскому семейству SMSVova, и вредонос продержался в Google Play рекордные три года, появившись еще в 2014 году. В результате приложение успели скачать 1 000 000 – 5 000 000 раз, невзирая даже на тот факт, что описание приложения ограничивалось пустым белым скриншотом и строкой текста: «это приложение обновит и активирует специализированные функции, связанные с местоположением».

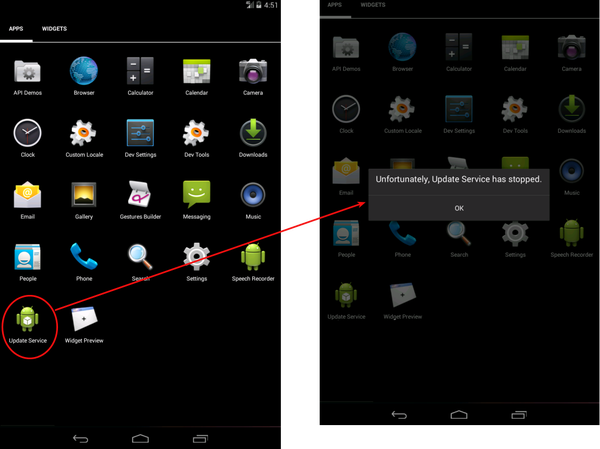

Как уже было сказано выше, на самом деле это «системное обновление» представляло собой спайварь SMSVova. Во время первого запуска малварь активировала в фоновом режиме собственный Android-сервис и BroadcastReceiver, после чего шпионила за географическим местоположением пользователей, сохраняя эти данные в Shared Preferences.

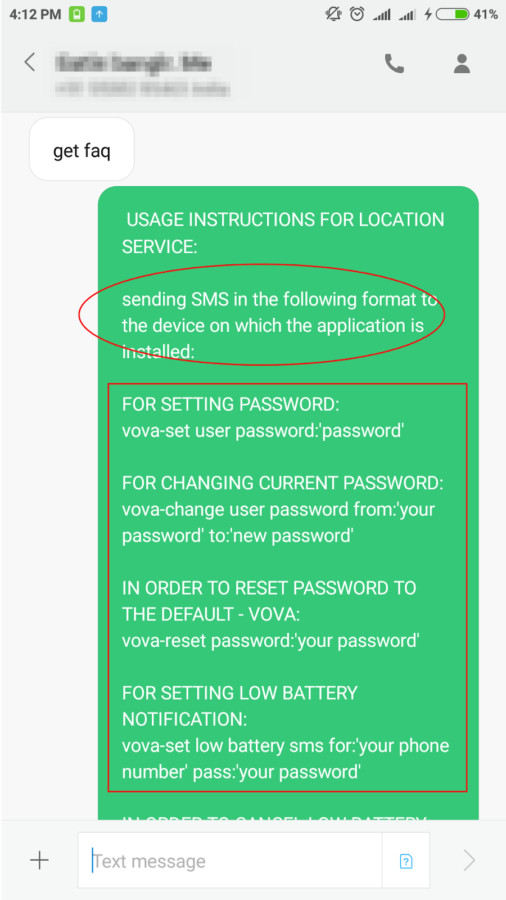

Злоумышленники имели возможность наблюдать за входящими SMS-сообщениями через BroadcastReceiver, в частности, малварь искала в них строки vova- и get faq. Так, если атакующий присылал на скомпрометированный девайс сообщение с командой get faq, зараженное устройство отвечало списком команд, которые может выполнить. Все команды также передавались посредством SMS, с уже упомянутым префиксом vova-. К примеру: vova-set user password:’newpassword’.

Малварь могла сообщить своим операторам не только данные о местоположении пользователя, но и сменить пароль устройства. Зачем именно злоумышленникам понадобились данные о геолокации, исследователи не уточняют, но пишут, что такая информация может быть использована «во множестве вредоносных сценариев».

Изучив исходные коды вредоноса, исследователи Zscaler пришли к выводу, что, возможно, это ранняя версия малвари DroidJack RAT – одного из наиболее известных троянов удаленного доступа для Android. Напомню, что DroidJack RAT появился в том же 2014 году и был основан на легитимном приложении Sandroid, которое по-прежнему доступно в официальном каталоге.

Как выявить? Как удалить?

Как вообще приложение с названием "System Update" прошло модерацию в магазин?

Щас бы из ГУГЛПЛЕЯ ставить СИСТЕМАПДЕЙТ люди вы больны?