Как украсть секреты Вашего смартфона (Новости ЭМС)

Или "Извлечение ключей ECDSA из мобильных устройств через неинтрузивные физические боковые каналы", но это не звучит так романтично и пугающе, тем не менее, будьте внимательней к своему смартфону и его окружению.

Cовременное криптографическое ПО на мобильных телефонах, реализующее алгоритм цифровой подписи ECDSA, может непреднамеренно передавать свои секретные ключи через физические боковые каналы: электромагнитное излучение и энергопотребление, уровни которых колеблются в зависимости от объема информации во время криптографических вычислений. Злоумышленник может неинвазивно измерять эти параметры с помощью дешевого или самодельного магнитного датчика, находящегося в непосредственной близости от устройства или USB-кабеля телефона.

С помощью таких измерений, группа ученых из технического университета Тель-Авива смогли полностью извлечь секретные ключи подписи из OpenSSL и CoreBitcoin из устройств, работающих на iOS, а также показали частичную утечку ключей из OpenSSL из Android и CommonCrypto iOS.

Атакованный криптографический алгоритм - это ECDSA, стандартный алгоритм цифровой подписи, используемый во многих приложениях, таких как кошельки биткойнов и Apple Pay. Таким образом, такие приложения, особенно те, которые полагаются на уязвимые версии OpenSSL, CoreBitcoin или iOS, могут подвергать своих пользователей недорогим физическим атакам, ведущим к краже подписей учетных данных и последующим несанкционированным транзакциям или ложной аутентификации. Вот пример установки электромагнитной атаки (под стеклянной столешницей), которая может использоваться для атаки мобильного телефона, размещенного на столе.

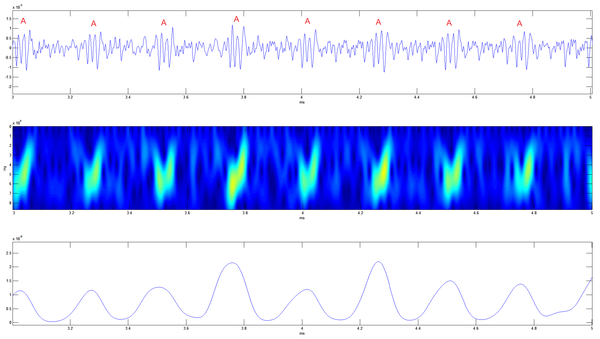

Электромагнитный сигнал измеряется с помощью магнитного зонда и оцифровывается звуковой картой, программным радиоприемником или картой выборки лабораторного уровня. После некоторой цифровой фильтрации исходный сигнал выглядит так:

Несмотря на свою скорость и кодирование, сигнатуры ECDSA на мобильных устройствах уязвимы для атак. Более того, атаки могут быть установлены дешево и ненавязчиво. Для защиты реализации от побочных каналов можно использовать несколько подходов. Программные: значения nonce должно быть быть отделено от DA-последовательности или изменение DA-последовательности независимо от значения nonce, и аппаратные: уменьшение излучения как в пространство, так и по проводам (обеспечение электромагнитной совместимости, подробнее на сайте WWW.EMCTESTLAB.RU.