Продолжающаяся кампания вредоносной рекламы нацелена на китайских пользователей, предлагая им популярные приложения для обмена сообщениями, такие как Telegram или LINE, с целью распространения вредоносного ПО. Интересно, что программное обеспечение, подобное Telegram, сильно ограничено и ранее было запрещено в Китае.

Многие сервисы Google, включая поиск Google, также либо ограничены, либо подвергаются жесткой цензуре. Однако многие пользователи пытаются обойти эти ограничения с помощью различных инструментов, таких как VPN.

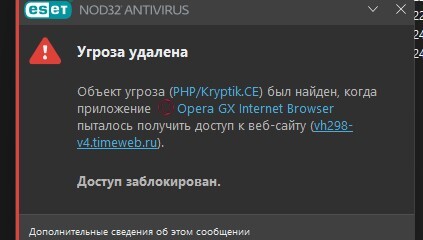

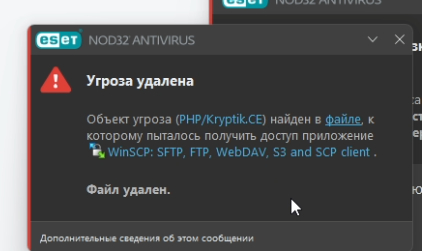

Угроза использует аккаунты рекламодателей Google для создания вредоносных объявлений и направления их на страницы, где ничего не подозревающие пользователи загружают троянские программы удаленного администрирования (RAT). Такие программы дают злоумышленнику полный контроль над машиной жертвы и возможность распространять дополнительное вредоносное ПО.

Возможно, это не совпадение, что вредоносные рекламные кампании в первую очередь направлены на ограниченные или запрещенные приложения. Хотя мы не знаем истинных намерений участников угроз, одним из их мотивов может быть сбор данных и шпионаж. В этом блоге мы поделимся более подробной информацией о вредоносных объявлениях и полезных нагрузках, которые нам удалось собрать.

Вредоносные объявления

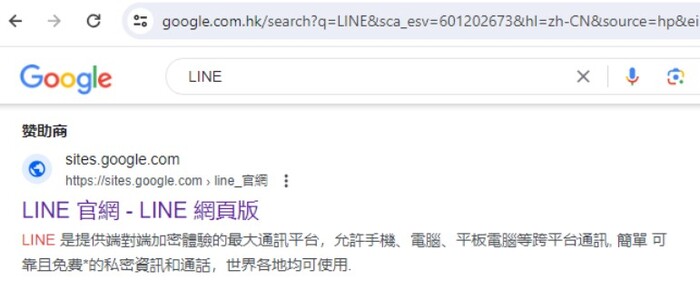

Посетители сайта google[.]cn перенаправляются на google.com[.]hk, где поиск, как утверждается, не подвергается цензуре. Набрав в поисковой строке "telegram", мы видим результат спонсированного поиска.

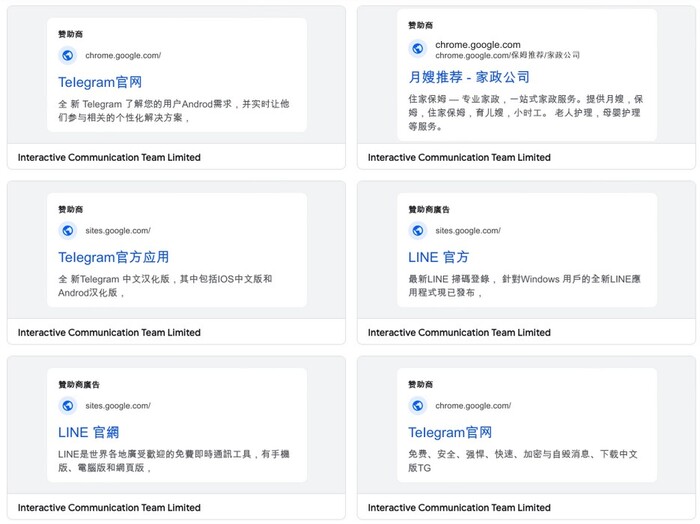

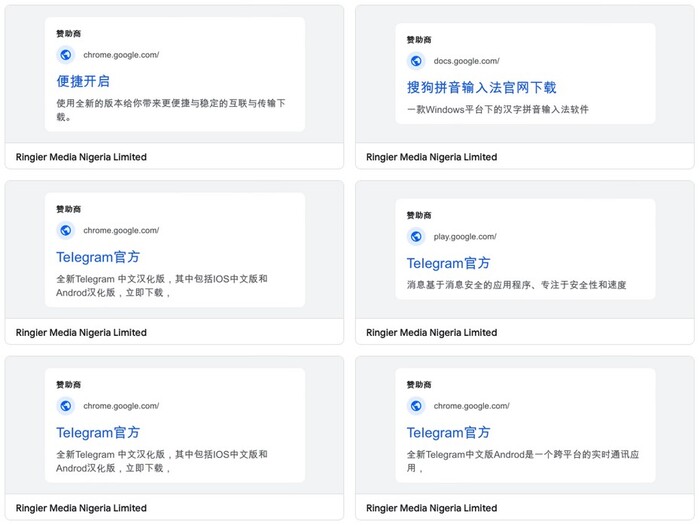

Мы выявили два аккаунта рекламодателей, стоящих за этими объявлениями, причем оба они были связаны с профилем пользователя в Нигерии:

Interactive Communication Team Limited

Ringier Media Nigeria Limited

Учитывая количество объявлений на каждой из этих учетных записей (включая множество не связанных с этими кампаниями), мы считаем, что они могли быть захвачены.

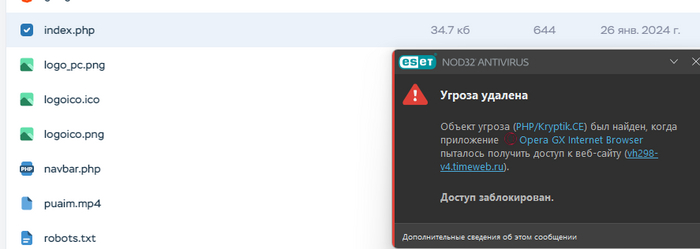

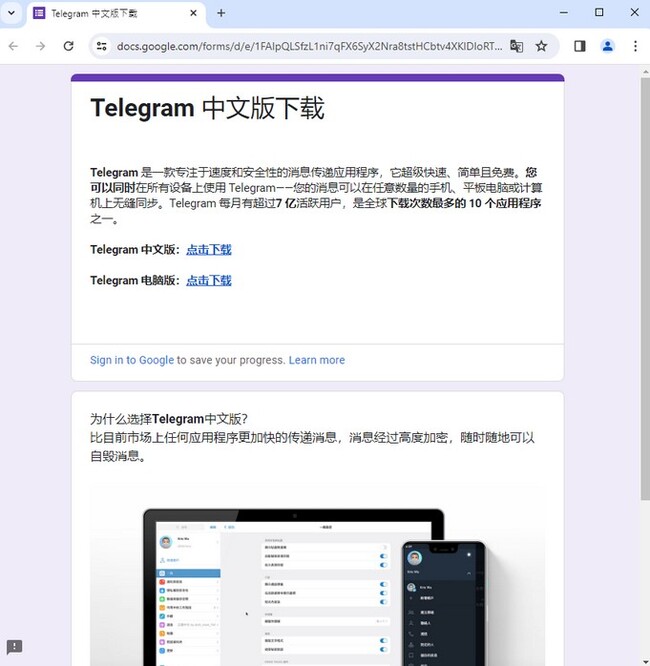

Инфраструктура

По всей видимости, используют инфраструктуру Google в виде Google Docs или сайтов Google. Это позволяет им вставлять ссылки для загрузки или даже перенаправлять на другие сайты, которые они контролируют.

Вредоносное ПО

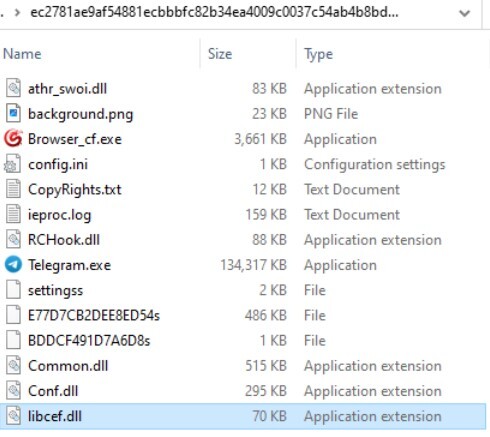

Мы собрали несколько полезных нагрузок из этой кампании, все в формате MSI. Некоторые из них использовали технику, известную как побочная загрузка DLL, которая заключается в объединении легитимного приложения с вредоносной DLL, загружаемой автоматически.

В приведенном выше примере DLL подписана ныне отозванным сертификатом Sharp Brilliance Communication Technology Co., Ltd., который также недавно использовался для подписи образца PlugX RAT. (PlugX - это китайская RAT, которая также выполняет побочную загрузку DLL).

Не все найденные вредоносные программы являются новыми, некоторые из них уже использовались в других кампаниях и являются вариантами Gh0st RAT.

Активная угроза

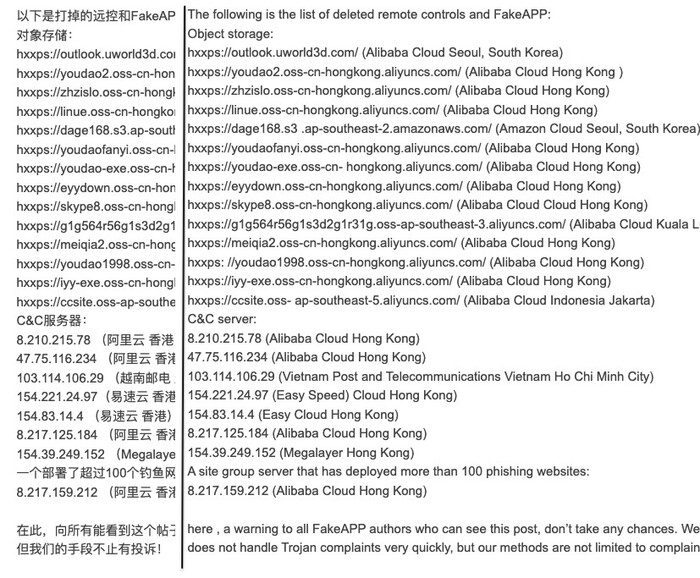

На сайте и форуме (bbs[.]kafan[.]cn), посвященном безопасности и посещаемом китайскими пользователями, постоянно появляются вредоносные программы из этих кампаний, которые они называют FakeAPP.

Кроме того, похоже, что отдают предпочтение количеству перед качеством, постоянно продвигая новые полезные нагрузки и инфраструктуру в качестве командно-контрольной.

Онлайн-реклама - это эффективный способ привлечь определенную аудиторию, но, конечно, им тоже можно злоупотреблять. Люди (например, активисты), живущие в странах, где средства шифрованной связи запрещены или ограничены, будут пытаться обойти эти меры. Судя по всему, потенциальных жертв заманивают с помощью такой рекламы.

Полезная нагрузка соответствует угрозам, наблюдаемым в регионе Южной Азии, и мы видим схожие методы, такие как побочная загрузка DLL, которая довольно популярна среди многих RAT. Этот тип вредоносного ПО идеально подходит для сбора информации о человеке и бесшумного внедрения дополнительных компонентов, если это необходимо.

Мы уведомили Google о вредоносной рекламе и сообщили соответствующим сторонам о поддерживающей инфраструктуре.

Индикаторы компрометации

telagsmn[.]com

teleglren[.]com

teleglarm[.]com

5443654[.]site

5443654[.]world

CS-HY-A8-bei.msi

63b89ca863d22a0f88ead1e18576a7504740b2771c1c32d15e2c04141795d79a

w-p-p64.msi

a83b93ec2a5602d102803cd02aecf5ac6e7de998632afe6ed255d6808465468e

mGtgsotp_zhx64.msi

acf6c75533ef9ed95f76bf10a48d56c75ce5bbb4d4d9262be9631c51f949c084

cgzn-tesup.msi

ec2781ae9af54881ecbbbfc82b34ea4009c0037c54ab4b8bd91f3f32ab1cf52a

tpseu-tcnz.msi

c08be9a01b3465f10299a461bbf3a2054fdff76da67e7d8ab33ad917b516ebdc

47.75.116[.]234:19858

216.83.56[.]247:36061

45.195.148[.]73:15628