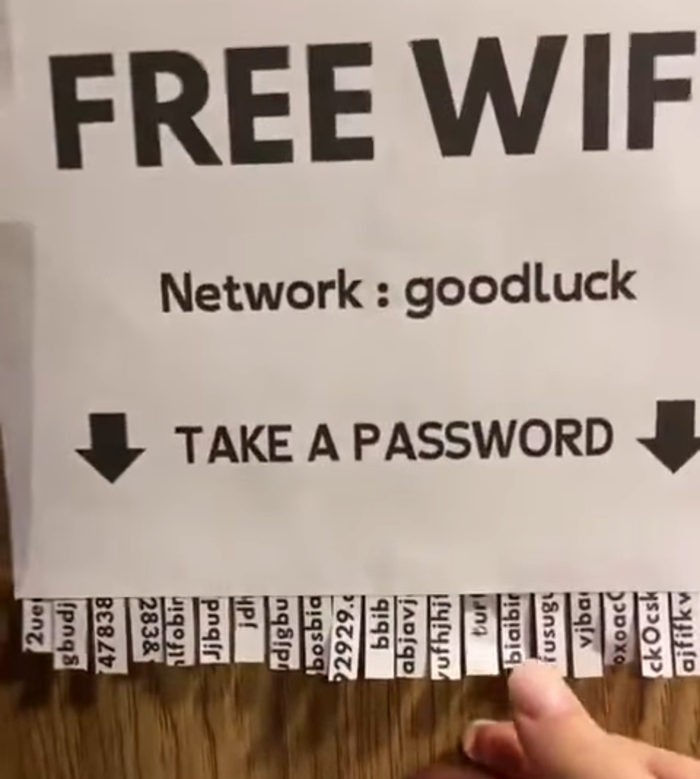

Ответ на пост «Free WiFi, только пароль ввести ...»

Всё элементарно просто - видео тупая постановка, не имеющее логического оправдания, и расчитано для таких же тупых тиктокеров, так как максимально длинный пароль в протоколе

WEP 16 знаков, а в

WPA-PSK/WPA2-PSK 63 знака.

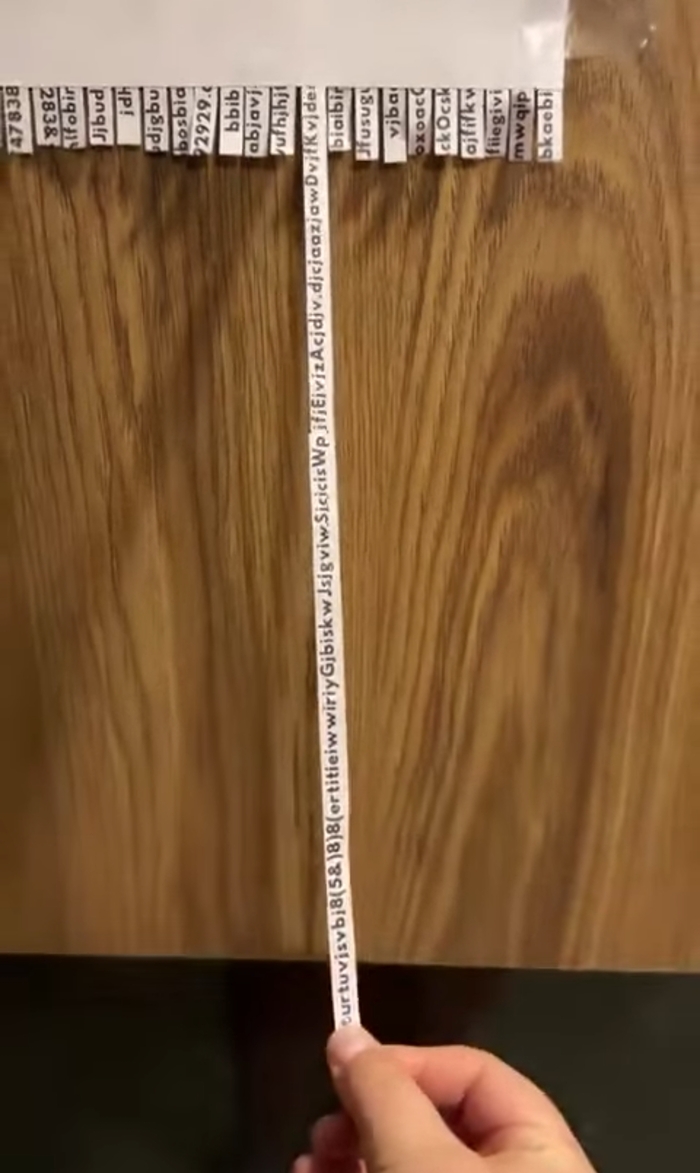

Так что та полоска должна была закончится примерно здесь:

Я не сильно заморачивался со стоп кадром.

Но учитывая что все пароли в этих полосках разные: