(Не)безопасность пластиковых карт всегда была темой горячей, но с распространением карт бесконтактных переросла в настоящую фобию — не хуже фобии ГМО, «телефонов-убийц», выжигающего мозги Wi-Fi и тому подобного. Если вдруг вы не слышали, многие и очень многие уверены, что бесконтактный «пластик», которым так легко оплатить покупку в магазине (провёл рядом с терминалом — и готово! Пин-код вводить не требуется), так же легко отдаёт деньги и «злобным хакерам». Популярная пресса подогревает истерию, не вдаваясь в детали. Страшные истории сменяют одна другую: если несколько лет назад этим забавлялись исследователи на security-конференциях, теперь уже настоящие воры, якобы, опустошают «кошельки» в общественном транспорте, просто проходя рядом с жертвами. Что там, на днях промелькнуло сообщение об устройстве для «мелкосерийного» клонирования бесконтактных карт — аж по 15 штук в секунду!

При всём при этом у здравомыслящих людей болтается где-то мысль, что всё это — именно беспричинная фобия, паранойя (карты на рынке уже полтора десятилетия, а конец света так и не наступил). Но чтобы подозрение подтвердить, надо углубиться в технические вопросы, на что времени всегда не хватает. Так давайте сделаем это вместе.

Бесконтактные карты бывают разными, отнюдь не только банковскими: для удостоверения личности, проезда в общественном транспорте и т.п. Однако то, что лежит в бумажниках большинства (в том числе россиян) — это кредитные или дебетовые банковские карты, произведённые с опорой на стандарт ISO/IEC 14443. Стандарт этот предполагает использование в качестве канала связи протокола NFC (цифровой радиообмен на частоте 13.56 МГц). Приёмник лишён источника питания и работает за счёт энергии, наводимой в антенне, спрятанной внутри карты же. Этого хватает, чтобы принять и передать некоторый небольшой объём информации. NFC — медленный протокол (десятки килобайт в секунду), но в данном случае много и не требуется. Карты VISA payWave, MasterCard PayPass и отечественная «Мир» работают именно так.

А главная проблема бесконтактного «пластика» не в технологиях, а в поверхностном понимании принципа их работы. Стараясь максимально облегчить обывателям адаптацию к новому продукту, маркетологи втолковали им, что провести пластиковой картой с магнитной полосой по считывающему устройству и сделать бесконтактный «клик» по NFC-терминалу — это одно и то же. Так что люди, особенно в странах, где культура пользования «пластиком» насчитывает не одно десятилетие (магнитный стрип — детище 70-х), не видят функциональной разницы между тем и другим. И рассуждают примерно так: раньше карту нужно было достать из бумажника, теперь же вор может просто пройти рядом со мной и, даже не касаясь, украсть с моей кредитки всю информацию!

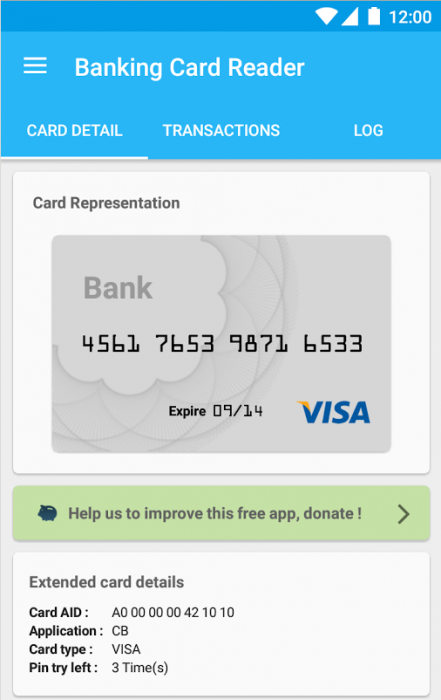

Что ж, отчасти это и в самом деле так, но лишь отчасти. Вы тоже можете попробовать себя в роли такого «высокотехнологичного вора». Для этого не придётся ничего паять и даже покупать нелегальный карт-ридер. Достаточно современного смартфона с поддержкой NFC. Установите любое из многочисленных приложений для чтения NFC-меток (NFC Basic, Banking Card Reader и др.), приложите карту к телефону, и — вуаля, данные «украдены». Тонкость в том, что это за данные.

В открытом виде бесконтактные банковские карты хранят лишь номер, дату экспирации, реже имя пользователя и историю транзакций. Формально этого уже достаточно, чтобы воспользоваться вашей картой без вашего ведома, например, для покупки чего-нибудь через интернет: не все интернет-магазины требуют CVV-код, размещённый на обороте карты (но не записываемый в память). Так что — да, это повод для тревоги.

Но вот «клонировать» карту полноценно (записать информацию на чистую карту-болванку и использовать её в обычных магазинах без ограничений), что обещают продавцы устройств вроде упоминавшегося нелегального высокоскоростного карт-ридера (всего-то за $800!), таким образом не удастся. Почему? Потому что любая офлайновая транзакция предполагает общение между, грубо говоря, кассовым аппаратом и чипом карты, причём на каждый такой сеанс чип генерирует одноразовый ключ с использованием стойкого крипто. Чтобы клонировать вашу карту, необходимо вытащить из неё криптоключи — а сделать это через NFC невозможно.

Реальных способов эксплуатировать бесконтактную карту всего два. Во-первых, вор может обзавестись собственным PoS-терминалом с поддержкой бесконтактных карт. Спрятав такой в сумке, он и правда может ходить по людным местам и инициировать покупки, когда рядом оказывается чья-то карта. Однако вычислить имя мошенника в таком случае не составит труда (все терминалы регистрируются в органах), да и размер бесконтактной транзакции, не требующей пин-кода, ограничен некоторой небольшой суммой (в России это порядка одной тысячи рублей).

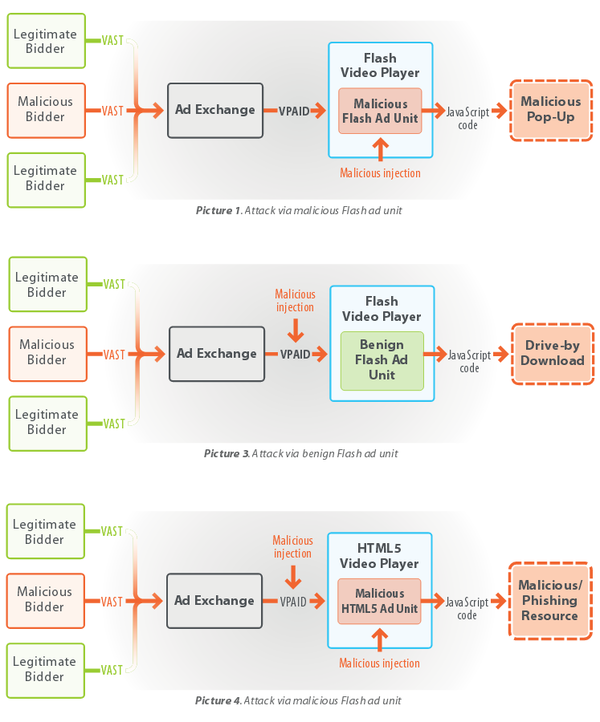

Во-вторых, вор может использовать схему ретрансляции радиосигнала — воспользовавшись опытом «коллег», угоняющих таким образом автомобили. Здесь потребуются два вспомогательных NFC-устройства. Первое должно находиться рядом с картой жертвы, второе — в месте совершения покупки, скажем, рядом с кассой в магазине. В качестве таких устройств могут выступать, например, смартфоны, поддерживающие NFC. Касса инициирует продажу, второй смартфон транслирует NFC-сигнал на первый, тот передаёт его карте, и по той же цепочке информация возвращается обратно. Жертва ничего не заметила, а покупка совершена. Сложности, впрочем, очевидны. Необходим специальный софт, которого пока, насколько известно, не существует. Плюс опять-таки размер транзакции ограничен.

Кстати: мобильные кошельки (Apple Pay, Android Pay, Samsung Pay) проблеме бесконтактных краж не подвержены — по той простой причине, что виртуальная карта отвечает на запросы считывающего устройства только когда это нужно пользователю, а в остальное время молчит.

Что в итоге? Клонировать бесконтактную карту невозможно. Украсть с неё, находясь рядом, можно лишь незначительную сумму. Так что истории про несчастных, «потерявших тысячи долларов в один момент, не извлекая карту из кармана», либо выдумки, либо заблуждения (вероятно, карта была скомпрометирована иначе).

Единственной реальной угрозой остаётся похищение номера карты и использование его для несанкционированных покупок через Сеть. Риск на самом деле невелик: вор должен подобраться к вам слишком близко, плюс в развитых странах банк обязан отменить такую транзакцию по первому требованию, а сумму возместить. В России закон пока этого не требует (поправьте, если уже не так), так что если вас гложет беспокойство, воспользуйтесь старой доброй клеткой Фарадея: храните бесконтактные карты в кармашке из алюминиевой фольги. Но лучше — подумайте о замене карты мобильным приложением: электронные кошельки, хранящие аналоги банковских карт, проблеме бесконтактных краж не подвержены вовсе.