Мошенники заработали более $100000 угрожая DDoS атаками и ничего не делая)))

Минувшей зимой именем Armada Collective уже начали прикрываться многочисленные подражатели. К примеру, сообщалось, что атака на защищенный почтовый сервис ProtonMail, а также DDoS инфраструктуры трех греческих банков – дело рук Armada Collective. Позже стало известно, что в обоих случаях другие хакерские группировки выдавали себя за Armada Collective, очевидно считая, что громкое имя напугает жертв и принесет больше денег.

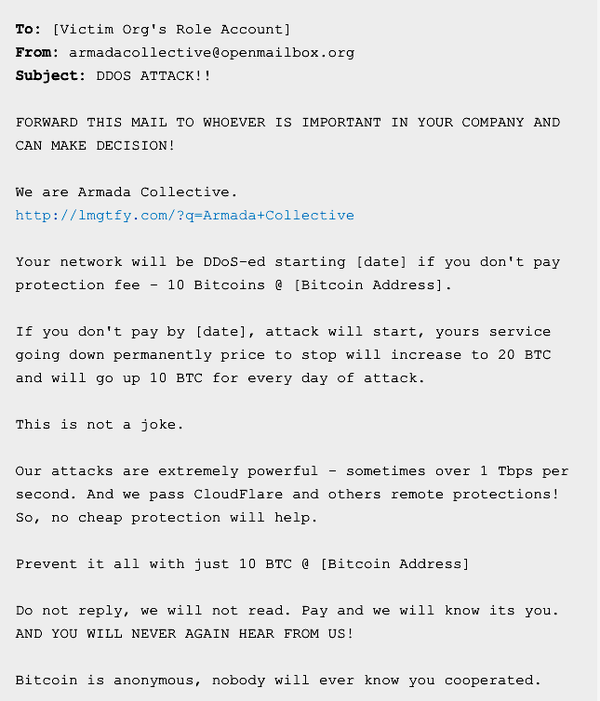

Эксперты CloudFlare пишут, что новая волна шантажа началась в марте 2016 года. Некая хакерская группа рассылает письма сотрудникам различных компаний. В посланиях хакеры угрожают осуществить на предприятие DDoS-атаку мощностью 1 Тбит/с, если представители компании не заплатят выкуп в размере 20 биткоинов (617 512 рублей по текущему курсу). Мошенники пишут, что «это не шутка» и обещают, что сумма выкупа будет возрастать на 10 биткоинов каждый день, если компания не заплатит вовремя.

На сегодня только среди компаний-клиентов CloudFlare насчитывается более 100 пострадавших от таких писем. Специалисты сообщают, что в разных случаях сумма выкупа может варьироваться от 10 до 50 биткоинов.

Учитывая тот факт, что вымогатели не имеют никакой возможности проследить, кто из жертв оплатил выкуп, а кто нет, мошенники относятся к ним всем одинаково: не атакуют никого. Эксперты CloudFlare еще не зафиксировали ни единого случая претворения угроз в жизнь и проведения DDoS-атак на отказавшуюся платить компанию.

Тот факт, что письма с угрозами являются вполне очевидной фальшивкой, не останавливает компании, которые не желают рисковать всем своим бизнесом. По данным CloudFlare и аналитиков компании Chainalysis, на биткоин-кошелек мошенников суммарно уже поступило более $100 000.

В заключение эксперты пишут, что жертвы подобных почтовых рассылок, обычно сначала обращаются к Google, и ищут информацию об Armada Collective. Специалисты CloudFlare надеются, что их публикация тоже вскоре окажется на первых страницах поисковой выдачи и поможет развенчать миф о «страшных DDoS’ерах». Ведь настоящие хакеры из Armada Collective, судя по всему, отбывают тюремные сроки.

CloudFlare https://blog.cloudflare.com/empty-ddos-threats-meet-the-arma...

Заключение Armada Collective http://www.zdnet.com/article/suspected-members-of-bitcoin-ex...