@Lokaha, объясни в чём суть данного метода?

то что в списке есть какие то запрещённые расширения и разрешённые запускаемые из какого то каталога, не препятствует "дураку" их (файлы) запустить

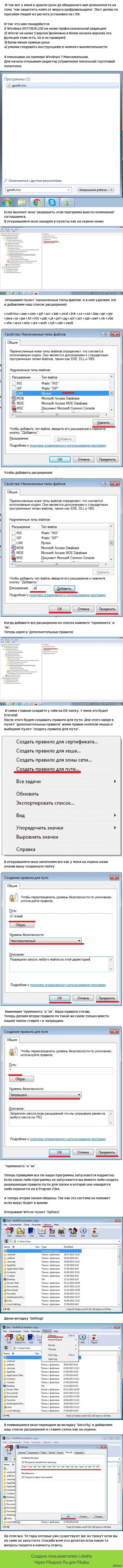

Это попытка воссоздать линуксовую модель безопасности: откуда, куда можно писать, нельзя запускать, а туда, откуда можно запускать, нельзя писать.

Только у автора это решение реализовано половинчато: нет запрета на запись.

По факту - велосипед с кучей костылей. Намного эффективнее настроить UAC на параноидальный уровень безопасности и заставлять его спрашивать админский пароль вместо дефолтного "да/нет".

Ну, и естественно, простой юзер этот пароль знать не должен...

Настраиваются разрешения таким образом, чтобы писать можно было только админу, а читать - всем.

Т.е. если мы будем полностью пытаться воссоздать юниксовую модель, то чтобы запустить файл, его нужно скопировать, а для этого вам нужно перелогиниться под админской учеткой, скопировать файл в нужную папку и уже оттуда запустить, ибо sudo у вас в винде нет =)

писать никто не запрещает туда. просто у вас все ограничивается вашими папками. Тобишь запускаете установщики вы всегда из созданной вами папки а устанавливаете всегда в Program Files (ну или другую папку, но для нее нужно будет прописать разрешение пути как вы уже делали со своей папкой)

в большом офисе конечно самое правильно, давать доступ только к папке с доками и запуску необходимого количества программ данным пользователем, а трафик гнать через сервер с фаерволом и антивирем (там же и мыло отфильтруется)

эти костыли расчитаны на пользователя дома. который не шибко силен. Так как люди просили именно этого. Защиту на 1 машину без доменов и тд. В корпоративной сети ситуация несколько иная я согласен.

И в чем же их преимущество перед настроенным UAC'ом с запросом админского пароля и повышенным уровнем паранойи + не сидеть под админом?

Объясняю. Если пользователь нуб, то всякое вредоносное говно у него будет скачиваться в папку загрузки "по-умолчанию", откуда оно не сможет стартануть, ибо запрещено политикой.

Если же пользователь целенаправленно сохранил эту какашку в разрешенную для запуска папку, да еще и запустил оттуда - значит это было сделано им специально и поэтому "сам дурак".

Пост ТС-а о том как защититься от случайного заражения шифровальщиком.

у меня скачивается всё в одну папочку и к "качалке" прицеплен DR.WEB - всё правильно сделал)))

Пару недель назад отсылал им шифровальщик, который зашифровал комп с установленным лицензионным и полностью обновленным dr.web. Этой сигнатуры в их базе не было.

Сначала появляется вирус, потом только таблетка от него. Так что антивирусы всегда на шаг позади.

в любую папку можно скачать, переменные для временой папки довоольно просто задаются.

многи используют просто перетягивание файла.

причем тут это?

если ты будешь специально скачивать все в единственную разрешенную папку откуда может стартануть вирус - ну что ж, честь и хвала альтернативно одаренным :)

а для подавляющего большинства остальных случаев (когда пользователь скачивает в папку "Загрузки", "рабочий стол", "мои документы" и т.д. КРОМЕ одной единственной папки) эта защита работает

Суть в том, что если файл безопасен в 90% случаев проблем не возникнет при обычном запуске, а если тебе при запуске "картинки" например вылетает ошибка то стоит насторожиться не правда ли? Ну и от дурака не защитит ничего. не один антивирус и никакая защита.

ну да, согласен, сам аидел человека который упорно пытался запустить файл, на который дико ругался аваст....