BOMBERuss

В кибератаке на немецких политиков заподозрили Россию

Атака на Христианско-демократический союз Германии, которую зафиксировали специалисты Trend Micro, началась в апреле 2016 года. Злоумышленники попытались получить доступ к электронной почте высокопоставленных немецких политиков при помощи методов прицельного фишинга.

Для этого они запустили в Латвии поддельный сервер электронной почты Христианско-демократического союза. С точки зрения неподготовленного пользователя он был трудноотличим от настоящего. Одновременно открылись три домена, имитирующие бесплатные почтовые сервисы (их разместили на VPS-провайдере в Нидерландах). Они были созданы специально для похищения паролей от личной почты определённых членов партии.

Специалисты Trend Micro отмечают, что подобная тактика типична для Pawn Storm. Группа часто атакует жертву сразу с двух сторон. В данном случае поддельный почтовый сервер организации дополняют персональные атаки на личную почту её избранных членов.

В Христианско-демократическом союзе Германии подтвердили, что в апреле партия подверглась фишинговой атаке, и добавили, что проблему удалось решить путём адаптации ИТ-инфраструктуры.

Trend Micro называет Pawn Storm одной из старейших хакерских групп. Специалистам компании сумели найти признаки того, что она действовала ещё в 2004 году. Как правило, группа атакует те организации, которые, как считают российские власти, угрожают интересам страны. Это даёт Trend Micro основания подозревать, что за деятельностью Pawn Storm стоит Россия.

В Федеральной службе защиты конституции Германии разделяют эту позицию. Ханс-Георг Маасен, возглавляющий службу, обвинил в атаке на Христианско-демократический союз российские спеслужбы. «Эта кибератака представляет собой часть многолетней международной операции, которая направлена на получение стратегической информации», — сказал он. По его словам, некоторые действия в рамках этой операции удаётся проследить в прошлое на срок от семи до одиннадцати лет.

Хоть один BTC

Есть один вопрос касающийся криптовалюты Биткоин-есть ли хоть один человек на пикабу, который намайнил (своей видюхой или кранами) хотя бы один BTC?

Во всех темах про компы встречаю сопляков орущих про майнинг биткоинов и мне кажется что это школота, набирающая 0,001 биткоин в год с кранов.

Если есть пикабушник имеющий 1 или более BTC- отзовись! Возможно памятник тебе поставим.

P.S. Пиздаболы, бьющие себя пяткой в грудь через левое плече, в сторонке покурите.

Искусственный интеллект IBM WATSON будет бороться с киберпреступностью

Корпорация IBM объявила, что приспособит самообучающийся суперкомпьютер Watson, способный работать с информацией на естественном языке, для использования в сфере информационной безопасности. Обучение машины уже началось.

В данном случае слово «обучение» использовано в самом прямом смысле. Речь не идёт о программировании. Чтобы освоить незнакомую область знаний, Watson придётся много читать. Специалисты IBM и исследователи из восьми американских университетов планируют скормить самообучающейся системе содержимое библиотеки X-Force, которая содержит материалы, охватывающие два десятилетия исследований в сфере информационной безопасности, подробную информация о восьми миллионах спамерских и фишинговых атак и описания ста с лишним тысяч уязвимостей.

В IBM исходят из предположения, что поток информации об угрозах если ещё не превысил человеческие возможности, то непременно это сделает. Национальная база данных по уязвимостям уже сейчас содержит более 75 тысяч записей и быстро растёт. Каждый год публикуется порядка десяти тысяч исследовательских работ, так или иначе связанных с информационной безопасностью, и более 60 тысяч постов в блогах по той же теме. Watson способен переварить их все. Люди — нет.

Умение Watson работать с неструктурированной информацией и сведениями, изложенными на естественном языке, будет сочетаться с более традиционными методами анализа больших данных. Система будет замечать аномалии, указывающие на атаки, выявлять скрытые закономерности и прослеживать связи между различными документами. Кроме того, в Watson встроены мощные средства визуализации. Специалистам по информационной безопасности они тоже не помешают.

Объявление IBM http://www-03.ibm.com/press/us/en/pressrelease/49683.wss

Роскомнадзор будет разделегировать домены .RU и «.РФ» БЕЗ СУДА

В конец мая Координационный центр национального домена сети интернет (КЦ) собирается наделить Роскомнадзор правом разделигировать в досудебном порядке домены в зонах .ru и «.рф».

В ноябре 2015 года мы уже писали о данной инициативе. Тогда сообщалось, что рабочая комиссия, в которую входят представители Минкомсвязи, Роскомнадзора и КЦ планирует рассмотреть вопрос о предоставлении Роскомнадзору права блокировать домены самостоятельно.

Согласно последним данным, которые приводит газета «Известия», обсуждение прошло успешно. Глава КЦ Андрей Воробьев сообщил, что в конце мая 2016 года состоится конференция для хостинг-провайдеров и регистраторов «ХостОбзор», на которой будет принято окончательное решение. Фактически, в мае КЦ собирается выдать Роскомнадрозу право без решения суда разделигировать домены в зонах .ru и «.рф», через которые осуществляется продажа наркотиков или пропаганда их употребления, а также распространяется экстремистский контент.

«Разделигирование доменных имен — это эффективная мера борьбы с противоправными ресурсами. Мы намерены применять эту меру прежде всего к сайтам, на которых идет пропаганда употребления наркотиков либо их продажа или через которые распространяются экстремистские материалы. Этих сайтов около 800», — рассказал официальный представитель Роскомнадзора Вадим Ампелонский.

Поддерживает инициативу и РОЦИТ. Глава ведомства Сергей Гребеников одобрил выдачу таких полномочий Роскомнадрозу, ведь тот уже отлично зарекомендовал себя при работе со своим реестром запрещенной информации, доказав, что санкции применяются только к ресурсам, нарушающим законодательство Российской Федерации.

Также «Известия» цитируют член комитета Госдумы по информполитике Илью Костунова:

«Роскомнадзор — это уполномоченный орган, который в том числе отвечает за защиту детей и молодежи от вредной информации. Разделигирование домена — это гораздо более эффективная процедура, предусмотренная международными механизмами управления интернетом. Помимо эффективности, это гораздо более дешевая процедура по сравнению с блокировкой, а значит, расходы бюджета и нагрузка на оператора связи снизятся. Полностью поддерживаю эту инициативу».

Напомню, что на сегодняшний день контент на сайте может быть признан противозаконным по решению суда, если он, к примеру, нарушает чьи-то авторские права. Сайты также блокируют в соответствии с законом «О защите детей от информации, причиняющей вред их здоровью и развитию». Адреса ресурсов с противозаконным контентом направляются в Роскомнадзор, который отвечает за ведение реестра запрещенных сайтов. Перед блокировкой администрации сайта отправляется уведомление о необходимости удаления противозаконной информации. Если требование не выполнено, сайт добавляют в черный список.

Домены также могут разделигировать Управление «К» МВД и Генпрокуратура. Они направляют письмо регистратору доменного имени — и тот может разделигировать домен; если он этого не сделает, то домен будет разделигирован КЦ. Право на разделигацию без суда также имеют четрые негосударственные организации, заключившие соглашение с КЦ: «Лаборатория Касперского», Group-IB, Региональная общественная организация «Центр интернет-технологий»(РОЦИТ), а также НП «Лига безопасного интернета».

TWITTER помешал спецслужбам анализировать твиты

Речь не идёт о слежке — у Dataminr другая специализация. Компания в реальном времени сопоставляет миллионы общедоступных твитов. Когда в мире что-то происходит, она тут же замечает вспышку сообщений о событии, мгновенно локализует их и уведомляет своих клиентов.

Подобная информация пользуется спросом. Аналитика Dataminr и её конкурентов помогает финансовым компаниям быстрее реагировать на события, способные покачнуть рынок, эпидемиологи с её помощью раньше узнают о вспышках опасных болезней, а кинокомпании — оценивают прокатные перспективы ещё не вышедших фильмов.

Американским спецслужбам такой сервис тоже крайне интересен. Dataminr ощутимо быстрее других источников оповестил о терактах во Франции и Бельгии, атаках на ливийских нефтедобытчиков и бразильском политическом кризисе.

Хотя Dataminr анализирует только публичные твиты, без помощи Twitter такой сервис нежизнеспособен. Социальная сеть предоставляет партнёрам доступ к платному программному интерфейсу, который позволяет немедленно получать все публикуемые в социальной сети твиты.

Одно время в Twitter полагали, что анализ данных станет основой бизнес-модели компании. Для такого мнения были все основания: в 2010 году продажа доступа к потоку твитов давала 74% оборота компании. Впрочем, после введения рекламы важность этого источника дохода уменьшилась. Уже к 2013 году его доля сократилась до 13% и продолжала падать.

Число компаний, занимающихся анализом данных и обладающих непосредственным доступом к полному потоку твитов, никогда не было большим, и Dataminr занимает среди них особое место. Только она обладала правом перепродавать доступ к потоку твитов своим клиентам.

На днях издание Wall Street Journal сообщило, что Twitter потребовал у Dataminr отключить доступ к потоку твитов для ЦРУ, АНБ и других разведывательных организаций. По словам источника Wall Street Journal, в Twitter не хотели бы создавать впечатление, что компания слишком тесно сотрудничает с американскими спецслужбами.

В Twitter утверждают, что не произошло ничего экстраординарного. Социальная сеть никогда не позволяла продавать свои данные государственным органам для слежки за пользователями и не будет делать исключения для Dataminr. К тому же, замечают в Twitter, большая часть этой информации публична. Если властям нужно — пусть собирают её сами.

0DAY уязвимость в Windows помогла ограбить десятки компаний!

По данным Fireeye, на первом этапе потенциальные жертвы подвергались атаке методами прицельного фишинга. Они получали заражённый документ Word, устанавливающий PUNCHBABY — вредоносную программу, позволяющую злоумышленникам взаимодействовать с компьютером жертвы и другими машинами в её локальной сети.

Кроме того, они применяли троян под названием PUNCHTRACK, поражающий кассовые аппараты и крадущий данные банковских карт. Чтобы избежать обнаружения, вредоносная программа не оставляет следов на жёстком диске. Каждую ночь её перезапускает хорошо скрытый загрузчик.

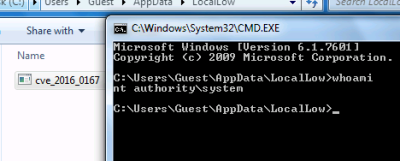

Fig1В некоторых мартовских атаках, которые наблюдали специалисты FireEye, для распространения вредоносного софта использовалась неизвестная ранее уязвимость в Windows, позволяющая повысить права локального пользователя. Компания Microsoft присвоила уязвимости индекс CVE-2016-0167.

Первые атаки, эксплуатирующие эту уязвимость, удалось зафиксировать 8 марта. 12 апреля дыра была устранена при помощи бюллетеня по безопасности MS16-039, а на этой неделе Microsoft распространила обновление, которое дополнительно усиливает защиту Windows от атак подобного рода.

PornHub учредил собственную программу вознаграждения за найденные уязвимости

Pornhub сообщает, что официальная программа вознаграждений заработала на платформе HackerOne. Интересно, что старт собственной bug bounty инициативы делает Pornhub одной из крупнейших компаний за последнее время, запустившей программу вознаграждений. Хотя в последние месяцы с аналогичными начинаниями выступили Uber, Tor и даже Пентагон, масштабы Pornhub несоразмерно больше.

Так как сайты для взрослых (особенно столь популярные) часто становятся мишенями злоумышленников, удивляться здесь нечему. В частности, вредоносные рекламные кампании регулярно бывают ориентированы именно на компрометацию порносайтов и их посетителей.

Pornhub установил для своей программы bug bounty ряд довольно жестких рамок. Так, исследователь должен сообщить о найденном баге в течение 24 часов с момента обнаружения. Более того, запрещено использование автоматизированных инструментов для сканирования, а также, разумеется, ботнетов и других средств для генерации мощного трафика. К более стандартным ограничениям можно отнести запрет на любые манипуляции, утечки и повреждения личных данных пользователей и нарушение их приватности. Также в ходе проведения исследований традиционно запрещается вредить сети Pornhub и вызывать какие-либо перебои в работе сервиса.

Определять стоимость каждого бага сотрудники Pornhub будут отдельно, основываясь на присланном исследователем отчете и серьезности проблемы. Компания сохраняет за собой право не отвечать исследователю в течение 30 дней, но тот, в свою очередь, имеет право обнародовать данные о проблеме по прошествии 90 дней.

Программа вознаграждений не распространяется на социальную инженерию, DDoS-атаки и компрометацию аккаунтов сотрудников Pornhub и пользователей. В bug bounty участвуют только публичные фронтэнд сервисы. Помимо этого компания не примет к рассмотрению еще одиннадцать типов уязвимостей, в числе которых XSS, CSRF, кликджекинг, баги сопряженные с HTTPS (к примеру HSTS) и так далее.