Министерство юстиции США

сообщило об аресте еще двух членов хакерской группы Crackas with Attitude, которая в 2015 году

взяла на себя ответственность за взлом личной почты директора ЦРУ, заместителя директора ФБР, главы Национальный разведки США, а в начале 2016 года слила в сеть данные о десятках тысяч сотрудников правоохранительных органов США.

С осени 2015 года, злоумышленники атаковали руководителей американских спецслужб, в основном используя социальную инженерию. Как правило, все атаки CWA и публикация данных, полученных хакерами, сопровождались тегом #FreePalestine и прочими призывами к освобождению Палестины.

За это время Crackas with Attitude успели взломать почту директора ЦРУ Джона Бреннана (John Brennan) и передать всё содержимое его почтового ящика Wikileaks. Затем хактивисты проникли в почту заместителя директора ФБР Марка Джулиано (Mark Giuliano). Украденные файлы хакер опубликовал на Pastebin. Спустя еще несколько месяцев, хакеры вернулись, чтобы сообщить о взломе аккаунтов директора Национальной разведки США Джеймса Клэппера (James Clapper).

Но, судя по всему, после хакеры допустили большую ошибку, взломав национальную базу арестов (JABS US) и опубликовав в открытом доступе данные о 9000 сотрудников Министерства национальной безопасности США, 20 000 сотрудниках ФБР, 80 офицеров полиции Майами и 2400 представителей органов власти. В феврале 2016 года эти дампы были опубликованы на CryptoBin, и их публикацию напрямую связывали с группой Crackas with Attitude. Затем сайт CryptoBin пережил несколько странных уходов в оффлайн, и вскоре начались аресты, которые продолжаются до сих пор.

Первые трое участников Crackas with Attitude были задержаны еще в начале 2016 года. Так, в январе полиция Великобритании сообщила об аресте 16-летнего подростка, известного под псевдонимом Derp. Затем, в феврале 2016 года, ФБР и все те же британские правоохранители сообщили об аресте лидера группы, известного как Cracka, который тоже оказался подростком 16 лет. А неделю спустя был арестован 15-летний шотландец, известный как Cubed. Оказалось, что члены Crackas with Attitude не врали, когда заявляли прессе, что им нет даже 20 лет и, по сути, они школьники.

Теперь Министерство юстиции сообщило об арестах еще двух членов группы. На этот раз власти арестовали 22-летнего Эндрю Отто Боггса (Andrew Otto Boggs), известного как Incursio, и 24-летнего Джастина Грея Ливермана (Justin Gray Liverman), известного как D3f4ult. Оба задержанных проживали в штате Северная Каролина.

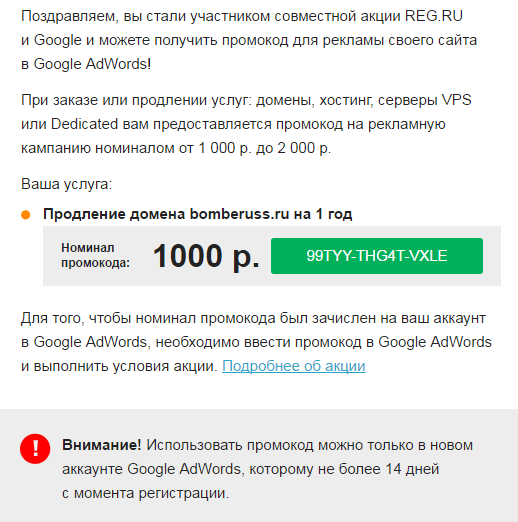

Помимо стандартного пресс-релиза на сайте Министерства юстиции США были

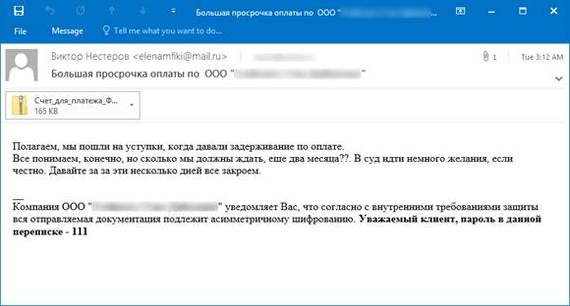

опубликованы (PDF) и судебные документы. В бумагах, в частности, содержится список участников Crackas with Attitude, где перечислены их аккаунты в Twitter (см. иллюстрацию выше), а также приводятся цитаты разговоров участников группы. К примеру, на приведенном ниже скриншоте Боггс и Cracka обсуждают атаку на «связанную с американским государственными структурами Жертву 1», то есть речь, очевидно, идет о директоре ЦРУ Джоне Бреннане. При этом взломщики обсуждают, что собираются искать информацию об инопланетянах.

Журналисты издания Vice Motherboard, не раз общавшиеся с участниками CWA ранее, пишут, что еще один из членов группы, известный под псевдонимом Zoom, все еще находится на свободе. Zoom признался журналистам, что он «обеспокоен» из-за новых арестов:

«Я разговаривал с default вчера, в четыре часа утра, а сегодня оказалось, что к нему нагрянули с рейдом. Я думал, нас оставят в покое, после того как они забрали все мое оборудование. Мне до сих пор не вернули ноутбук».

По информации Motherboard, правоохранительные органы провели обыск у Zoom’а ранее в 2016 году, однако пока его не арестовали и не предъявили никаких обвинений. Также Zoom сообщил, что Боггса арестовали по ошибке, так как настоящий Incursio — это девушка.

«Cracka – это не человек, Cracka — это идея, — говорит Zoom. — Все мы Cracka, все мы внутри это чувствуем. Просто взгляните на нашу страну, взгляните, кого мы выдвигаем на пост президента. Америке нужны CWA, всем нам нужно открыть глаза . И федералы никогда нас не остановят».