Первый замглавы администрации президента (АП) Вячеслав Володин, возглавляющий региональную группу списка «Единой России» на выборах в Госдуму, во время визита в Тамбов заявил, что не видит необходимости в ужесточении регулирования интернета в России, который «более свободен, чем в США». В экспертном совете правительства считают, что по части «свободы интернета везде все одинаково». 7 сентября господин Володин встретится с экспертным сообществом, а накануне встреча с экспертами и руководством думской фракции «Единая Россия» запланирована у президента Владимира Путина и премьера Дмитрия Медведева.

О свободе интернета первый замглавы администрации президента заговорил во время встречи с представителями местных СМИ в Тамбове. Ему задали вопрос о том, стоит ли ввести регистрацию в соцсетях по паспорту, «чтобы было понятно, кто на другом конце интернета». Вячеслав Володин напомнил, что Россия, в отличие от «целого ряда стран», пошла «по пути саморегулирования интернета».

«У нас получается решать вопросы через саморегулирование и запрет на распространение информации о наркотиках, суициде и экстремизме. Это все воспринято обществом»,— пояснил господин Володин.

Он заявил, что в России «свободы в интернете больше», чем в других странах.

«Возьмите правоприменительную практику. Вы слышали о судебных процессах со стороны чиновников, высших чиновников против пользователей за самые жесткие критические высказывания в соцсетях?» — спросил он.

Представительница СМИ вспомнила о своей тяжбе с местным жителем, пожаловавшимся на распространение порочащей информации о нем в соцсетях. Однако ни полиция, ни прокуратура, по ее словам, ничего незаконного в ее сообщениях не нашла.

«Вот видите, вас прокуратура защищает. А если вы поднимете статистику даже за последние полгода, то увидите, что в США несколько человек получили по году, по полтора тюрьмы за высказывания в адрес президента Обамы. Вот и подумайте, где больше демократии, у нас или у них»,— заявил господин Володин.

В дискуссию с ним никто вступать не стал.

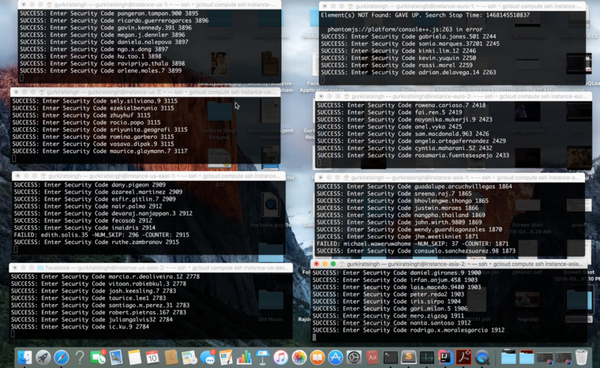

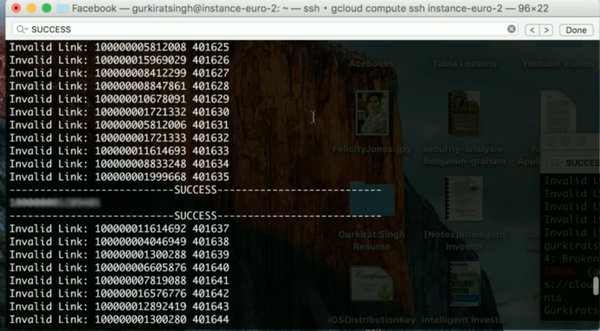

Действующих в РФ норм по регулированию интернета «вполне достаточно: любого человека можно вычислить и собрать на него все, что нужно», заявила куратор рабочей группы по связи и информационным технологиям в экспертном совете правительства Ирина Левова. Ей «неизвестны те случаи» из судебной практики США, о которых сообщал Вячеслав Володин. По части же «свободы интернета везде все одинаково», полагает госпожа Левова.

«Хотелось бы понять, о какой судебной практике в США вел речь господин Володин»,— заявил “Ъ” блогер Антон Носик.

По его словам, в США «есть судебно-прецедентное решение о том, что человек, который занимает госдолжность или только баллотируется, или “торгует” своим авторитетом и репутацией (к примеру, духовный лидер), не имеет права на компенсацию морального ущерба, если он не согласен с критикой в свой адрес». Осудить «в Штатах могли за намерения: если два или несколько пользователей сети договаривались совершить против Обамы какое-либо практические действие, не исключено, что экстремистское», предположил он. В России же «могут судить за мнение», утверждает Антон Носик, исходя из собственного опыта. Напомним, Пресненский райсуд Москвы рассматривает дело, по которому блогер, высказавший 26 апреля на LiveJournal мнение о военной операции РФ в Сирии, обвиняется по ч. 1 ст. 282 УК РФ («Возбуждение ненависти либо вражды, а равно унижение человеческого достоинства»). Состоялись уже три слушания по делу, разбирательство продолжается.

Вячеслав Володин курирует в АП управление внутренней политики президента, в которое входит департамент современных информтехнологий и новых коммуникаций (отвечает прежде всего за контент в интернете). В 2013 году на встрече с представителями российских интернет-компаний господин Володин анонсировал создание при АП рабочей группы по обсуждению законодательных инициатив по регулированию интернета до их внесения в Госдуму. Одними из первых обсуждались поправки Министерства культуры к антипиратскому закону.

7 сентября господин Володин встретится с представителями экспертного сообщества, среди которых, вероятно, будут и специалисты по интернету. А 6 сентября с экспертами и руководством фракции «Единой России» должны встретиться президент Владимир Путин и премьер-министр Дмитрий Медведев (возглавляет список «Единой России» на думских выборах). Источник в госструктурах подтвердил, что такая встреча, которая пройдет в закрытом режиме, действительно запланирована. Вопросы для обсуждения обычно предлагают президент и премьер.

Всеволод Инютин, Воронеж; Виктор Хамраев

Пруф: http://kommersant.ru/doc/3081366