Ошибки в коде WannaCry помогают бесплатно восстановить файлы

Исходный код вымогательского ПО WannaCry оказался довольно низкого качества.

Изучив исходный код вымогательского ПО WannaCry, ранее инфицировавшего сотни тысяч компьютеров по всему миру, специалисты компании «Лаборатория Касперского» обнаружили ряд ошибок, делающих возможным восстановление зашифрованных файлов с помощью общедоступных программных инструментов.

К примеру, ошибка в механизме обработки файлов только для чтения означает, что программа вообще не может шифровать подобные файлы. Вместо этого вредонос создает зашифрованные копии файлов, а оригинальные версии остаются нетронутыми. При этом они делаются скрытыми, но не удаляются, и получить доступ к ним можно, включив опцию отображения скрытых файлов.

В случае, если файлы расположены в «важных» папках («Рабочий стол» или «Мои документы»), WannaCry перезаписывает оригинальные файлы и восстановить их будет невозможно (разве что заплатить выкуп). «Неважные» файлы отправляются во временную папку %TEMP%\%d.WNCRYT и просто удаляются с диска без перезаписи. В таком случае их можно восстановить с помощью специальных программ.

«Мы уже наблюдали это раньше - разработчики вымогательского ПО часто допускают грубые ошибки, позволяющие исследователям в области кибербезопасности успешно восстановить файлы. WannaCry - по крайней мере первый и наиболее распространенный представитель данного семейства - как раз такое вредоносное ПО», - отметил эксперт «ЛК» Антон Иванов.

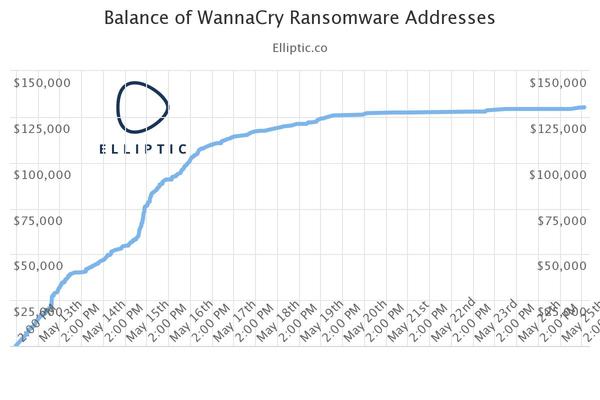

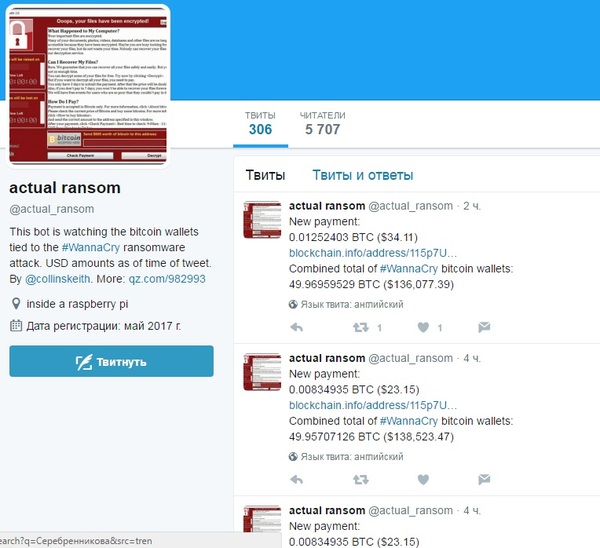

Напомним, о масштабной кампании с использованием вымогательского ПО WannaCry стало известно 12 мая нынешнего года. За несколько дней вредонос инфицировал более 400 тыс. компьютеров в свыше 150 странах мира. Как сообщалось ранее, наибольшее число атак пришлось на Россию, однако по данным компании Kryptos Logic, лидером по числу случаев заражения стал Китай, тогда как РФ оказалась на третьем месте после США.