Извлечение информации из мобильных телефонов

Продолжаю публикации по извлечению информации из заблокированных телефонов.

Я уже писал о некоторых возможностях извлечения информации из заблокированных телефонов на iOS и Android. Но данными способами получить доступ удалось не ко всем устройствам.

14 ноября 2016 года в гостинице Космос в Москве прошел «Евразийский Криминалистический Форум» (http://www.oxygensoftware.ru/ru/events/conference), на котором были представлены несколько иные подходы, о чём поговорим.

Особенности извлечения данных из Android устройств с помощью модифицированного образа восстановления

Мы видим два варианта: обход загрузчика, уязвимосоти загрузчика с использованием TWRP/CWM.

Для этого используется образ восстановления для целей криминалистики.

Недостатки TWRP/CWM

• Монтирование разделов в режиме записи

• Отсутствие автоматического монтирования

• Изменение системного и пользовательского раздела

• Установка постоянного рута

• Не для всех моделей

При заблокированном загрузчике и зашифрованных разделах данный метод не работает.

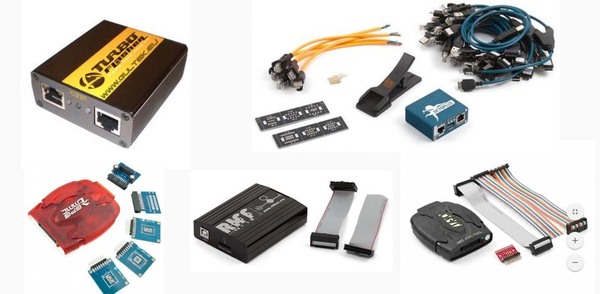

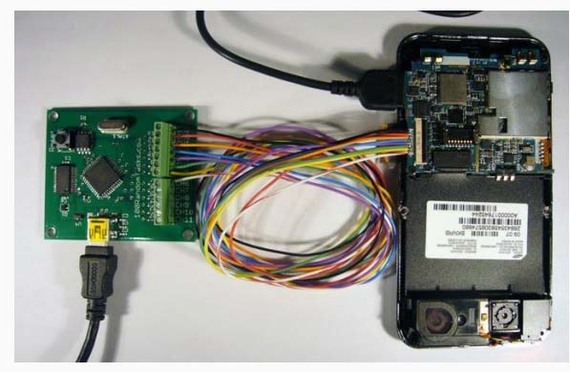

Извлечение с помощью сервисного оборудования и технологических разъемов (Joint Test Action Group - JTAG)

Объекты исследования:

Что используется:

Преимущества технологии JTAG:

• позволяет получить полнуюкопию данных памяти устройства;

• позволяет обходить пользовательские блокировки некоторых устройств;

• позволяет работать с неисправными аппаратами;

• не является деструктивнымметодом;

Извлечение напрямую из микросхем памяти

Что используется:

Преимущества технологии Chip-off:

• Метод позволяет работать с ПОЛНОСТЬЮ УНИЧТОЖЕННЫМИ мобильными устройствами - нужен только модуль флер-памяти

• Поддерживается более 90% всех существующих мобильных устройств в мире

• Гарантированно полное извлечение всей имеющейся информации

Недостатки:

• Вмешательство в конструктивное исполнение мобильного устройства (вероятна полная неработоспособность устройства)

• Сложность методики выпаивания и очистки микросхем

• Необходимость в сложном декодировании данных из ряда мобильных устройств

Эти варианты сам ручками еще не пробовал, но если будут положительные результаты, обязательно расскажу.