НЕ ДЛЯ СЛАБОНЕРВНЫХ! Самое крупное расследование в даркнете. Welcome to Video | Неразгаданные тайны | Часть 2

2. SERACH VIDEO

В Тайланде уже наступил вечер, когда Левин поговорил с Крисом Янчевски и Тиграном Гамбаряном. Той ночью в начале июля 2017 года два специальных агента Налогового управления США по уголовным расследованиям сидели в бангкокском аэропорту Суварнабхуми, переживая из-за разочарования, вызванного тем, что они оказались в стороне от крупнейшего в истории уничтожения даркнет-рынка.

К 2017 году IRS (налоговое управление США) стало обладателем одних из самых искусных отслеживателей криптовалюты в правительстве США. Именно Гамбарян отследил биткойны двух коррумпированных агентов в расследованиях Silk Road, а затем раскрыл дело об отмывании денег BTC-e. Работая с Левиным, Гамбарян даже отследил сервер AlphaBay, обнаружив его в центре обработке данных в Литве.

Тем не менее, когда Гамбарян и Янчевски прибыли в Бангкок для ареста администратора AlphaBay, франко-канадца Александра Казеса, они были в значительной степени исключены из ближайшего окружения агентов Управления по борьбе с наркотиками и ФБР, которые руководили операцией. Их не пригласили ни на место ареста Казеса, ни даже в офис, где другие агенты и прокуроры смотрели прямую трансляцию задержания.

Для Гамбаряна и Янчевски история была совершенно типичной. Агенты отдела уголовных преступлений налогового управления США занимались детективной работой, носили оружие и производили аресты, как и их коллеги из ФБР и Управления по борьбе с наркотиками. Но из-за безвкусного имиджа IRS они часто обнаруживали, что коллеги-агенты обращались с ними как с бухгалтерами. «Только не устраивайте нам аудит», — шутили их коллеги из других правоохранительных органов, когда их представляли на собраниях.

Находясь в Бангкоке, Гамбарян и Янчевски проводили большую часть своего времени, лениво размышляя о том, каким должно быть их следующее дело, просматривая программное обеспечение Reactor для отслеживания цепочки блоков Chainalysis, чтобы провести мозговой штурм. Рынки даркнета, такие как AlphaBay, похоже, превратились в руины благодаря операции в Таиланде, и им потребуются месяцы или даже годы, чтобы снова набрать обороты. Ведь рынки в даркнете ворочают миллиардами долларов, и от столь прибыльного бизнеса отказываться никто не собирался. Агенты рассматривали возможность захвата игорного сайта в даркнете. Но нелегальные онлайн-казино вряд ли стоили их внимания.

В день отъезда из Таиланда Гамбарян и Янчевски прибыли в аэропорт только для того, чтобы обнаружить, что их рейс в Вашингтон сильно задерживается. Застряв в терминале на несколько часов, они сидели в полудрёме и скучали, буквально уставившись в стену. Чтобы скоротать время, Гамбарян решил попробовать позвонить Левину из Chainalysis, чтобы обсудить следующие дела. Когда Левин поднял трубку, оказалось, что у него есть новости. Он искал веб-сайт, который не вписывался в число обычных целей Налогового управления, но надеялся, что агенты захотят его проверить. Этим сайтом был «Welcome to Video».

Случаи сексуальной эксплуатации детей традиционно находились в центре внимания расследований агентств ФБР и Службы внутренней безопасности, но никак не IRS (Налогового управления США). Отчасти это было связано с тем, что изображения и видео с сексуальным насилием над детьми чаще всего распространялись без использования перехода денег из рук в руки, что следователи назвали системой «торговли бейсбольными карточками», что выводило их за пределы сферы действия IRS. Но «Welcome to Video» отличался от них. Этот сайт имел денежный след, и этот след казался очень четким.

Вскоре после возвращения в округ Колумбия Гамбарян и Янчевски наняли технического аналитика по имени Аарон Байс из контрактной технологической фирмы Excygent, с которым они исследовали криптовалютную биржу BTC-e. Вместе они набросали утилиту «Welcome to Video» для работы в Reactor и увидели то, что Левин понял мгновенно: как ярко этот сайт представлял собой цель. Перед ними была раскрыта вся его финансовая анатомия, тысячи сгруппированных биткойн-адресов, многие из которых были с едва скрытыми платежами и выплатами на биржах, которые, как они знали, могли использовать для идентификации информации. Вскоре Янчевски передал дело Зии Фаруки, федеральному прокурору, который сразу же поддался идее взяться за «Welcome to Video» и официально начал расследование.

Гамбарян, Янчевски, Байс и Фаруки составили необычную команду, которая сосредоточилась на разоблачении масштабной сети эксплуатации детей. Янчевски был высоким агентом со Среднего Запада с квадратной челюстью. Он представлял собой симбиоз Эдварда Нортона и Криса Эванса. Он надевал очки в роговой оправе, когда смотрел на экран компьютера. Он был завербован в команду по компьютерным преступлениям округа Колумбия из офиса IRS в Индиане после того, как доказал свою храбрость в борьбе с терроризмом, торговлей наркотиками, коррупцией в правительстве и делами об уклонении от уплаты налогов. Байс был экспертом в области анализа данных и, по словам Янчевски, работал как машина. Фаруки был опытным помощником прокурора США с большим опытом судебного преследования в делах об угрозах национальной безопасности и отмывании денег. Он обладал почти маниакальной сосредоточенностью и интенсивностью, говорил комично быстро и, как казалось его коллегам, почти не спал. А еще в команде был Гамбарян, агент с взъерошенными волосами и аккуратно подстриженной бородой, который к 2017 году сделал себе имя специалиста по криптовалюте IRS и специалиста по даркнету. Фаруки называл его «Биткойн-Иисус».

Команда начала понимать, что, каким бы простым ни казалось это дело, на самом деле оно было ошеломляющим по своей сложности.

При этом ни один из них никогда ранее не занимался делом о сексуальной эксплуатации детей. У них не было опыта работы с изображениями и видео жестокого обращения с детьми, простое хранение которых обычными американцами уже представляло собой уголовное преступление. Они даже никогда не видели такого рода материалы, и у них не было эмоциональной или психологической подготовки к графическому характеру того, с чем им предстояло столкнуться.

Тем не менее, когда два агента показали Фаруки то, что они увидели в блокчейне, прокурора не смутила их коллективная неопытность в сфере эксплуатации детей. Как юрист, специализирующийся на делах об отмывании денег, он не видел причин, по которым, имея доказательства преступных платежей, которые ему передали Янчевски и Гамбарян, они не могли рассматривать «Welcome to Video» как, по сути, финансовое расследование.

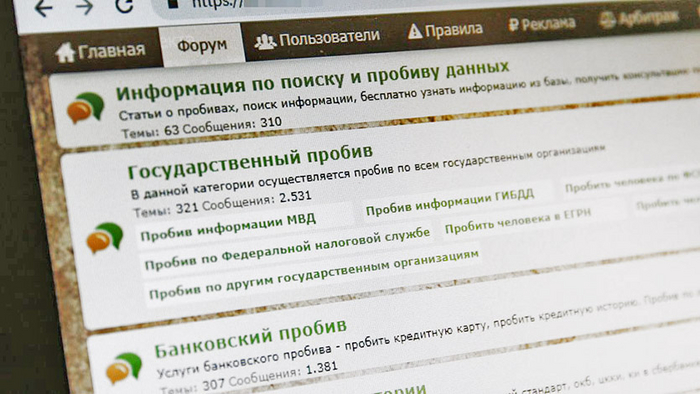

Когда Янчевски и Гамбарян впервые скопировали громоздкий веб-адрес, содержащий бессвязные буквы и цифры, в свои браузеры Tor, их приветствовал ничем не примечательный сайт со словами «Welcome to Video (Добро пожаловать в видео)» и приглашением для входа в систему. Янчевски сравнил минимализм начальной страницы этого сайта со стартовой страницей Google. Каждый из членов команды зарегистрировал собственное имя пользователя и пароль и вошел.

За первой страницей приветствия на сайте отображалась обширная, казалось бы, бесконечная коллекция заголовков видео и их значков, выстроенных в квадраты по четыре кадра, по-видимому, автоматически набранных из кадров каждого файла. Эти маленькие изображения представляли собой каталог ужасов: сцена за сценой в них демонстрировалось сексуальное насилие над детьми.

Агенты мысленно настроились на то, чтобы увидеть эти изображения, но они все еще не были готовы к реальности. Янчевски помнит, какой шок он испытал, увидев один лишь миниатюры видео, и как его мозг почти отказывался воспринимать происходящее на экране. Он обнаружил, что на сайте есть страница поиска, написанная с ошибками: «Serach video» вместо «Search video». Под полем поиска были перечислены популярные ключевые слова, введенные пользователями. Самым популярным был запрос «годовалый». Вторым по популярности значился запрос «двухлетний».

Янчевски сначала подумал, что, должно быть, он что-то неправильно понял. Он ожидал увидеть записи сексуального насилия над подростками или, возможно, детьми, но среднего возраста. Однако, прокручивая страницу, он с нарастающим отвращением и негодованием обнаружил, что сайт переполнен видеороликами о жестоком обращении с малышами и даже младенцами.

«Это что, правда? Не может быть», — говорил Янчевски, оцепенело рассказывая о своей реакции, когда он впервые просматривал сайт. «Неужели здесь так много видео? Нет. Это не может быть правдой».

Два агента знали, что в какой-то момент им действительно придется посмотреть хотя бы некоторые из предлагаемых видео. Но, к счастью, при первом посещении сайта они не смогли получить к ним доступ; для этого им нужно было перечислить биткойны по адресу, который сайт предоставлял каждому зарегистрированному пользователю. За биткойны они могли приобрести «токены», которые затем можно обменять на загрузки. А поскольку они не были агентами под прикрытием, у них не было разрешения покупать эти токены, да они и не особо стремились к этому.

Внизу на нескольких страницах сайта была дата авторского права: 13 марта 2015 года. То есть сайт «Welcome to Video» был запущен уже более двух лет назад. Даже с первого взгляда было ясно, что он превратился в одно из самых больших хранилищ видео с сексуальным насилием над детьми, с которыми когда-либо сталкивались правоохранительные органы.

«Вы не можете прекратить изнасилования детей, просто пытаясь отключить сервер в Южной Корее». Простое отключение сайта не было их первоочередной задачей.

Когда Янчевски и Гамбарян проанализировали механику сайта, они увидели, что пользователи могли получать токены, не только оплатив их, но и загрузив собственные видео. Чем больше этих видео впоследствии скачивали другие пользователи, тем больше токенов зарабатывал загрузивший его человек. «Не загружайте порно со взрослыми», — гласила страница загрузки, последние два слова были выделены красным для большей выразительности. Страница также предупреждала, что загружаемые видео будут проверяться на уникальность; будут приниматься только новые материалы - функция, которая, по мнению агентов, была специально разработана для поощрения большего числа загрузок таких видео.

Гамбарян уже много лет охотился за преступниками всех мастей, от мелких мошенников до коррумпированных коллег из федеральных правоохранительных органов и киберпреступников. Обычно он чувствовал, что может в общих чертах понять их намерения. Иногда он даже сочувствовал им. «Я знавал торговцев наркотиками, которые, вероятно, были более достойными людьми, чем некоторые белые воротнички, уклоняющиеся от уплаты налогов», — размышлял он. «Я мог бы быть связан с некоторыми из этих преступников. Их мотивация — обыкновенная жадность».

Но теперь он попал в мир, где люди совершали зверства, природы которых он не понимал. Они движимы мотивами, которые были ему совершенно неведомы. После детства в раздираемой войной Армении и постсоветской России, а также карьеры, связанной с преступным миром, он считал себя знакомым с худшими проявлениями того, на что способны люди. Теперь он чувствовал, что был наивен: его первый взгляд на «Welcome to Video» обнажил и уничтожил скрытый остаток его идеализма в отношении человечества. «Это немного убило меня», — говорит Гамбарян.

Как только они воочию увидели, что на самом деле представляет собой «Welcome to Video», Гамбарян и Янчевски поняли, что дело требовало срочности, выходящей за рамки их обычного расследования в среде даркнета. Каждый день, проведенный сайтом онлайн, приводил к еще большему насилию над детьми.

Гамбарян и Янчевски знали, что их улики все еще лежат в блокчейне. Важно отметить, что на сайте, похоже, не было механизма, с помощью которого клиенты могли бы снимать деньги со своих счетов. На сайте был только адрес, по которому они могли оплатить токены; не было даже модератора, чтобы попросить возмещение. Это означало, что все деньги, которые они могли видеть утекающими с сайта — биткойны на сумму более 300 000 долларов на момент транзакций — почти наверняка принадлежали администраторам сайта.

Гамбарян начал связываться со своими знакомыми в биткойн-сообществе, ища сотрудников на биржах, которые могли бы знать руководителей двух корейских бирж, Bithumb и Coinone, на которые была обналичена большая часть денег с «Welcome to Video», а также одной американской биржи, на которую поступила небольшая часть всех средств. Он обнаружил, что простое упоминание об насилии над детьми испарило обычное сопротивление криптовалютной индустрии вмешательству правительства. Еще до того, как он отправил официальный юридический запрос или повестку в суд, сотрудники всех трех бирж были готовы помочь. Они пообещали, как только смогут, предоставить ему реквизиты счета для адресов, которые он вытащил из Reactor.

Тем временем Гамбарян продолжал исследовать сам сайт «Welcome to Video». Зарегистрировав учетную запись на сайте, он решил попробовать некую базовую проверку его защищённости. Он щелкнул правой кнопкой мыши по странице и в появившемся меню выбрал «Просмотреть исходный код страницы». Это дало бы ему возможность взглянуть на необработанный HTML-код сайта до того, как браузер Tor преобразовал его в графическую веб-страницу. Во всяком случае, смотреть на массивный блок кода лучше, чем смотреть на бесконечный клубок жалкой человеческой испорченности.

Он почти мгновенно заметил то, что искал: IP-адрес. IP-адрес – это уникальный цифровой адрес компьютера в сети. К удивлению Гамбаряна, каждое миниатюрное изображение на сайте отображало в HTML-коде сайта IP-адрес сервера, на котором оно было физически размещено: 121.185.153.64. Он скопировал эти 11 цифр в командную строку своего компьютера и запустил базовую утилиту traceroute, следуя по пути через Интернет обратно к местоположению исходного сервера.

К его удивлению, результаты показали, что этот компьютер вообще не был закрыт анонимной сетью Tor; Гамбарян смотрел на настоящий, незащищенный адрес сервера «Welcome to Video». Подтверждая первоначальную догадку Левина, сайт был размещен на домашнем соединении интернет-провайдера в Южной Корее, за пределами Сеула.

Администратор «Welcome to Video», похоже, совершил типичную ошибку новичка. Сам сайт был размещен в Tor, но эскизы изображений, которые он собрал на своей домашней странице, оказались взяты с того же компьютера за пределами маршрутизации соединения через Tor, возможно, в ошибочной попытке ускорить загрузку страницы.

Гамбарян не мог сдержаться: сидя перед экраном своего компьютера в своём кабинете в округе Колумбия, глядя на обнаруженное местонахождение администратора веб-сайта, чей арест, как он чувствовал, приближался, агент разразился смехом.

Янчевски находился на полигоне в Мэриленде, ожидая своей очереди на стрельбу, когда он получил электронное письмо от американской криптовалютной биржи, которую его команда вызвала в суд. В нем содержалась идентифицирующая информация о подозреваемом администраторе «Welcome to Video», который обналичивал там заработок с сайта.

Во вложениях к электронному письму был изображен кореец средних лет с адресом за пределами Сеула, что точно подтверждает IP-адрес, который нашел Гамбарян. В документах даже была фотография мужчины, держащего свое удостоверение личности, по-видимому, чтобы подтвердить свою личность при регистрации на американской бирже.

На мгновение Янчевски показалось, что он смотрит на администратора «Welcome to Video» лицом к лицу. Но он понимал, что здесь всё не так просто: у человека на фотографии были заметно грязные руки, с землей, застрявшей под ногтями. Он больше походил на сельскохозяйственного рабочего, чем на компьютерного гения, который администрирует один из самых мерзких сайтов в даркнете.

В течение следующих дней, пока другие биржи реагировали на повестки в суд, начал вырисовываться ответ. Одна корейская биржа, а затем другая отправили Гамбаряну документы о мужчинах, которые контролировали адреса обналичивания «Welcome to Video». Они назвали не только этого мужчину средних лет, но и гораздо более молодого, 21- летнего мужчину, по имени Сон Чжон Ву. Оба указали один и тот же адрес и одну и ту же фамилию. Являлись ли они отцом и сыном?

Агенты считали, что приближаются к администраторам сайта. Но они пришли к пониманию, что простое закрытие сайта или арест его администраторов вряд ли послужит интересам правосудия. Созвездие биткойн-адресов, которые «Welcome to Video» сгенерировало в блокчейне, представляет собой обширную, оживленную связь как потребителей, так и, что гораздо важнее, производителей материалов о сексуальном насилии над детьми.

К этому моменту прокурор Зия Фаруки привлек на помощь команду других прокуроров, в том числе Линдси Саттенберг, помощника прокурора США, специализирующуюся на делах, связанных с эксплуатацией детей. Она отметила, что даже отключение сайта не обязательно должно быть их первоочередной задачей. «Вы не можете позволить изнасиловать ребенка, пока пытаетесь отключить сервер в Южной Корее», — подытожил Фаруки ее доводы.

Команда начала понимать, что, каким бы простым ни казался этот случай поначалу, после простой идентификации администраторов сайта он на самом деле был ошеломляющим по своей сложности. Им нужно будет проследить за деньгами не только к одному или двум веб-администраторам в Корее, но и от этой центральной точки к сотням потенциальных подозреваемых — как активных злоумышленников, так и их соучастников — пособников — по всему миру.

Обнаружение Гамбаряном IP-адреса сайта и быстрое сотрудничество с криптовалютными биржами оказались удачей. Однако настоящая работа была еще впереди.