Сброс пароля BIOS на серверах Lenovo System x3650 M5

В наследство достались данные сервера. На всех стоит пароль.

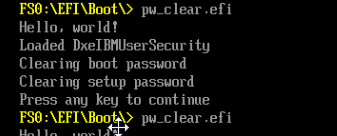

Единственное, что сработало, это решение с github https://github.com/bdutro/ibm_pw_clear/tree/master

Вот готовые файлы https://disk.yandex.ru/d/rYcD1lrlf1OqPw

Копируем на флешку fat32

Я делал так

через ф12 ушел в boot menu. У меня запросили пароль. Я нажал Esc. Загрузился с флешки, где был у меня ventoy. Ушел в обзор файлов и на второй флешке запустил UEFI shell

Пароль сброшен.

Может, будет кому полезно.

Ищется сервис для ноутбука Леново в Москве - порекомендуйте, а!

Народ, привет. Есть старый ноут Леновы. У него нехороший человек поставил пароль на биос. Пароль не даёт поставить винду. Надо сбросить пароль. В связи с чем, ищется проверенный сервис, где этот пароль могут сбросить, без всякого разводняка и прочего геморроя.

Может ккто подсказать такой сервис?

Ах да, ноут - первое поколение Йоги. Старичок, но ещё бодрый.

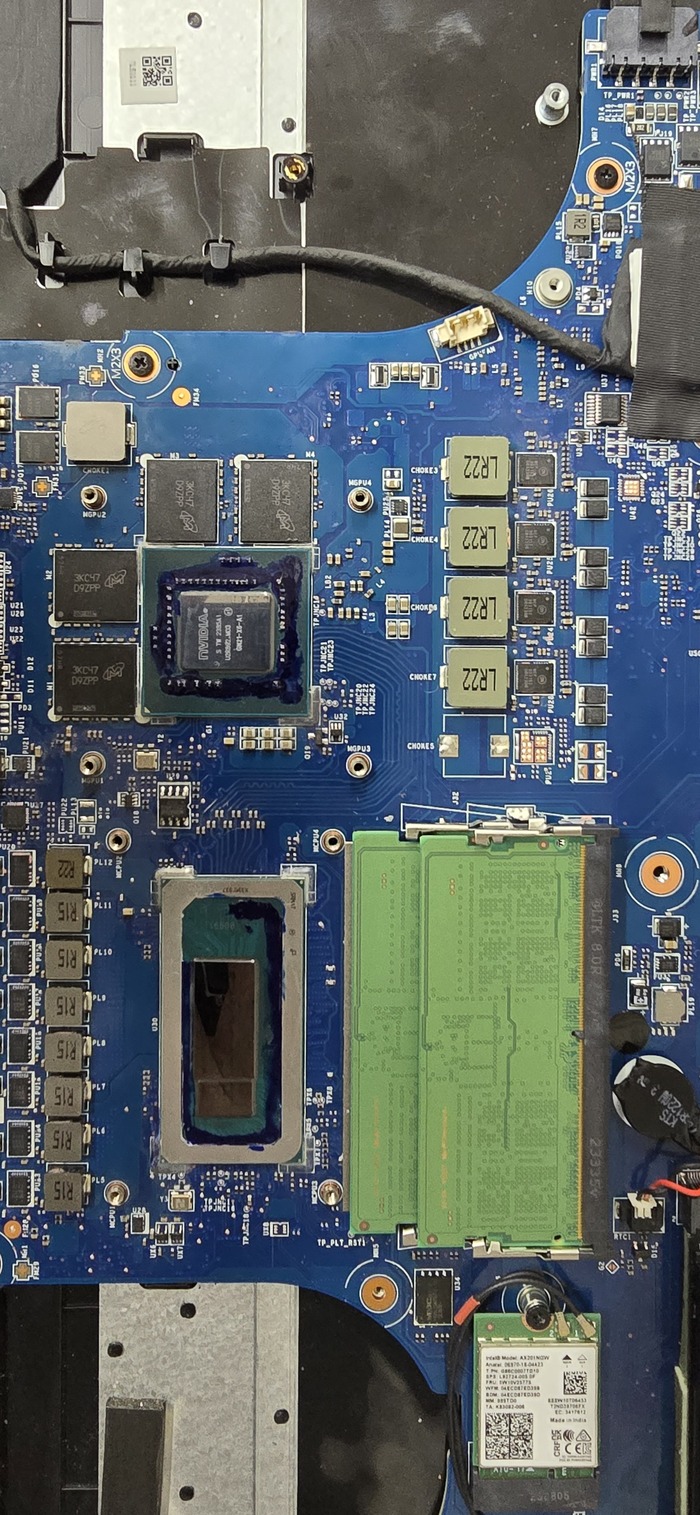

Куда копать? Ноутбук MSI Katana 17 B12VGK-275XRU

Предистория, купили ноут с рук. Все работало нормально, кроме одного зависания во время игры. Далее возникла необходимость добавить память до 32гб.

Ноут разобрали, заменили термопасту (был жидкий метал) и прокладки, заменили память.

Итог ноут как бы включается но нет изображения на мониторе.

Что сделали:

1) оперативную памать вернули как была

2) vrm, озу, процессор все в норме по питанию

3) биос прошили программатором на самую последнюю версию

4) при включении клавиатура светится, процессоры греются и позже включается куллер, поработает выключается.

5) при подключении через hdmi результатов нет

Первый сервис сказал что бессилен не понимает в чем проблема.

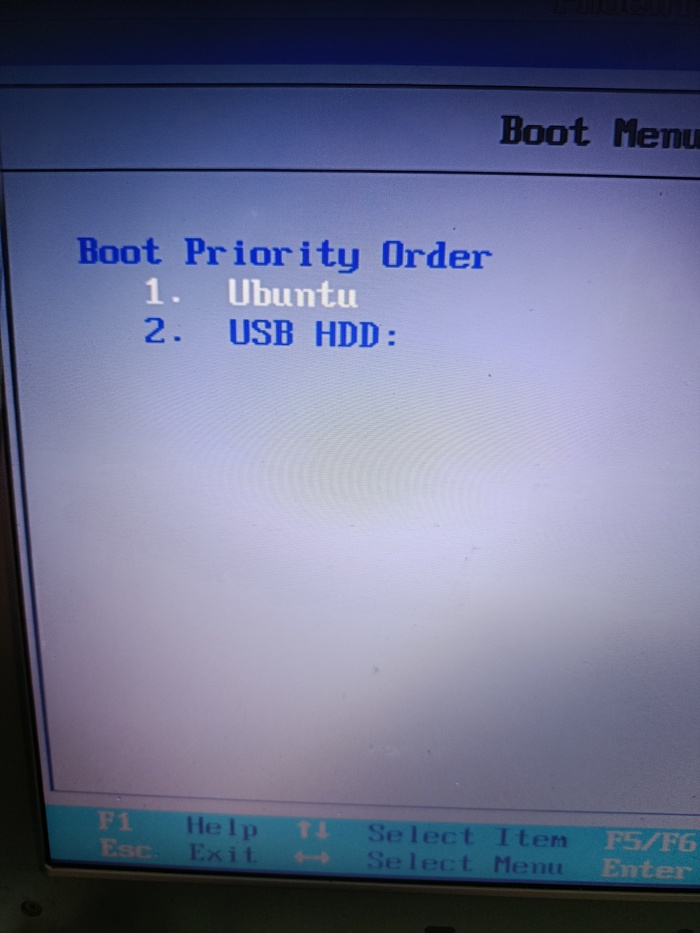

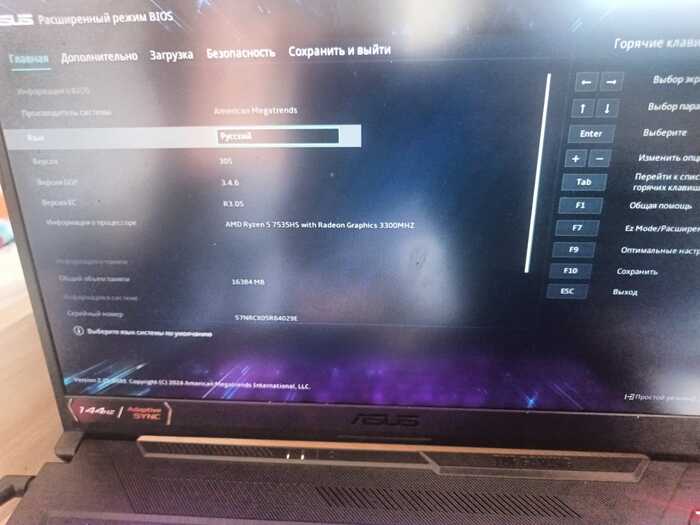

Как зайти в биос

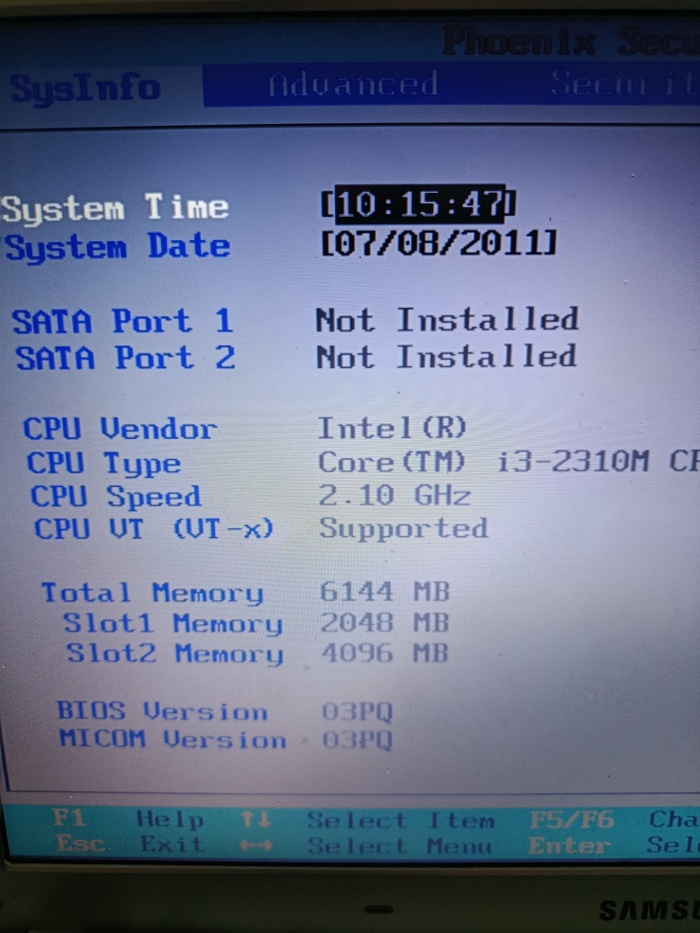

Не могу найти настройки вентиляторов в Биос

Нигде в расширенных настройках нет таких настроек, на фото максимум, что показывает

Подскажите, что делать

Нужно залезть и поковыряться в потрохах, а как их найти, увы, я не знаю

UPD

Да, я знаю, что лучше не лезть, и я знаю, куда собираюсь залезть и зачем, не знаю как

Увы, кнопка "дополнительно" Не приводит к настройкам вентилятора, нет там их во всех кликабельных кнопках данные настройки отсутствуют

Почему опасно отключать Secure boot и TPM ради читов, игр и программ? Открытие для уязвимостей

Материал взят из поста в телеграм-канале: https://t.me/Russian_OSINT/5612

Есть сайты, которые продают приватные читы для видеоигр от рандомных команд.

На одном из относительно популярных сайтов для покупки читов (70к визитов в месяц — по данным Similarweb) обнаружилась интересная штука.

При покупке чита предъявляются следующие требования:

Требования чита XYZ для игры Squad:

▪️Поддерживает только GPT (MBR не поддерживаем)

▪️Отключить Secure boot и TPM, Ваш Bios должен быть в формате UEFI

▪️Intel и AMD с поддержкой AVX1

▪️Windows 10 (2004, 20H2, 21H1, 21H2, 22H2), Windows 11

Подписчик пожаловался, что после установки читы стали происходить странные аномалии

— фризы, постоянные капчи в браузере.

Может ли это быть руткит?

Возможно паранойя, но попробуем порассуждать на эту тему в контексте кибербезопасности...

Что смутило?

Отключение Secure Boot, TPM, переход на GPT-разметку и запуск системы в режиме UEFI.

1️⃣ Отключение Secure Boot устраняет критически важный механизм контроля целостности загрузки UEFI, позволяя запускать неподписанные или модифицированные загрузчики и .efi-драйверы на раннем этапе инициализации системы.

Когда продавец чита требует отключить Secure Boot, он, по сути, просит пользователя довериться на "слово".

Становится возможна загрузка неподписанных или модифицированных драйверов и загрузчиков, что создаёт оптимальные условия для внедрения вредоносного кода на уровне ядра до запуска защитных механизмов Windows.

2️⃣ Отключение TPM снижает уровень аппаратной защиты и ослабляет механизмы контроля целостности загрузки, делая систему уязвимой для атак на загрузочную среду и обхода BitLocker, VBS и HVCI.

В сочетании с отключённым Secure Boot создаётся среда, в которой вредоносные или модифицированные загрузчики и драйверы могут работать практически без ограничений, оставаясь незаметными для стандартных средств защиты Windows.

3️⃣ Требование использования GPT и режима UEFI, особенно при отключённом Secure Boot, указывает на взаимодействие чита с системой на низком уровне

— через загрузчики или EFI-драйверы, облегчая внедрение собственных компонентов в процесс загрузки Windows/

А в отдельных случаях может быть использовано для реализации устойчивых угроз, таких как UEFI-руткиты (например, LoJax, BlackLotus, MosaicRegressor), которые интегрируются в прошивку материнской платы (SPI-flash) и способны сохраняться даже после переустановки ОС.

4️⃣ Когда чит получает привилегии уровня ядра, то он может осуществлять прямой доступ к физической памяти, скрывать свои процессы, вмешиваться в работу антивирусов, изменять системные вызовы и поведение API.

Особенно опасны случаи загрузки неподписанных драйверов.

5️⃣ Требование AVX (Advanced Vector Extensions).

Требование поддержки AVX обычно связано с необходимостью выполнения ресурсоёмких операций, таких как баллистические вычисления или обработка данных в реальном времени, но может также использоваться для шифрования, сжатия и обфускации кода.

Вредоносные загрузчики иногда применяют AVX-инструкции для расшифровки полезной нагрузки непосредственно в памяти во время выполнения, что затрудняет статический анализ и позволяет скрыть вредоносный код от антивирусов и EDR-систем до момента активации.

Использование читов, требующих ручного отключения механизмов загрузочной защиты, фактически означает полную потерю доверия к целостности и безопасности операционной системы.

В очень редких случаях злоумышленники могут даже попытаться затруднить анализ сетевого трафика типа Wireshark, однако применение таких техник среди рядовых приватных читов практически не встречается (я не слышал).

С учётом всех вышеперечисленных моментов (совокупно) нельзя сказать о 100% вредоносное (может у подписчика дело в другом), тут речь идёт о потенциальных рисках.

Ставить приват-чит на систему с важными данными за 400 рублей в месяц от ноунейм чит-девелопера — идея, сомнительная.

Техническая сторона вопроса c Secure Boot, TPM и UEFI показалась интересной.

Поиск биоса

Всем здравствуйте!

Итак, есть такая материка от мегазавода анктумб X79-VG3

Вот ссыль на нее https://www.angthumb.com/product/products-9-66.html (скачать с этого сайта нихера не получается)

Версия мамки хз, на ней не написана.

Оснащена слотом под ssd m2, процем xeon E5 2650 V2

В общем, один олень умелец на нее накатил биос от хуананджи x99/

хотел, что бы его видюха на нем 1660ti работала пиздато

А она не стала 😂😂😂😂😂

Братва! Не помогите стоковый биос найти и чем его пришить желательно с флешки.

За это спастиищще и +10 в карму