Слитые исследования Facebook

Сотрудники Федеральной торговой комиссии (FTC) США начали изучать слитые бывшей сотрудницей Facebook внутренние документы, свидетельствующие о том, что продукты Facebook могут наносить вред пользователям. По словам одного из источников, FTC изучает результаты исследований, чтобы выяснить, не нарушает ли компания соглашения по вопросам конфиденциальности, принятые в 2019 году, когда Facebook заплатила рекордный штраф в размере $5 миллиардов.

Во-во.... Что-то такое я и подозревал...

Сейчас все друзья-знакомые разделились на две категории - те кто сидит в мордокниге и на нормальных....

Новый Android-троян крадет финансовые данные из 378 банковских приложений и кошельков

Операторы, стоящие за малварью BlackRock, вновь напомнили о себе, на этот раз банковским трояном ERMAC, первой жертвой которого стала Польша. Судя по данным исследований, в его основе лежит печально известный Cerberus.

«Новый троян уже активно распространяется, представляя угрозу для 378 банковских приложений и кошельков, которые атакует по принципу «оверлея». – сообщил исполнительный директор ThreatFabric Ченгиз Хан Сахин (Cengiz Han Sahin) в электронном заявлении.

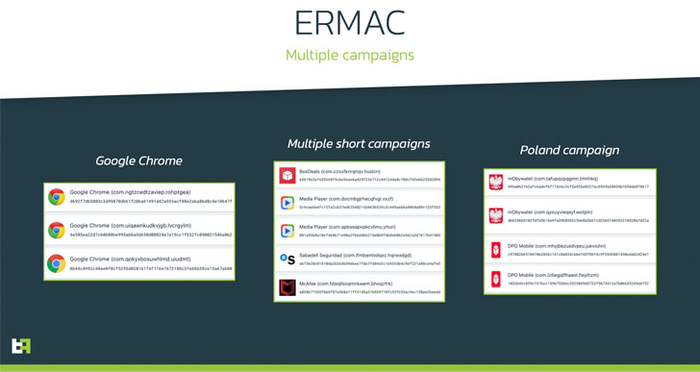

В первых кампаниях, начавшихся в конце августа, ERMAC маскировался под приложение Google Chrome.

С тех пор поверхность атаки расширилась, охватив широкий спектр приложений из банковской среды, а также медиа-проигрыватели, службы доставки, приложения государственных услуг и даже антивирусные решения вроде McAfee.

Специалисты датской фирмы по кибербезопасности обнаружили на тематических форумах посты небезызвестного DukeEugene, размещенные им 17 августа. В своих сообщениях он призывает будущих клиентов «арендовать новый ботнет под Android с широкой функциональностью для ограниченного круга лиц» по цене $3,000/месяц.

DukeEugene также известен как оператор, стоящий за нашумевшей кампанией трояна BlackRock, всплывшего в июле 2020 года. Обладая множеством возможностей для кражи данных, этот инфостилер и кейлоггер стал наследником другого банковского зловреда под названием Xerxes, который, в свою очередь, стал отпрыском LokiBot, и чей исходный код автор раскрыл в мае 2019 года.

Что касается Cerberus, то его исходники были обнародованы в сентябре 2020 на андерграундных хакерских форумах в виде бесплатного трояна удаленного доступа (RAT), что последовало за безуспешным аукционом, на котором за разработку просили $100,000.

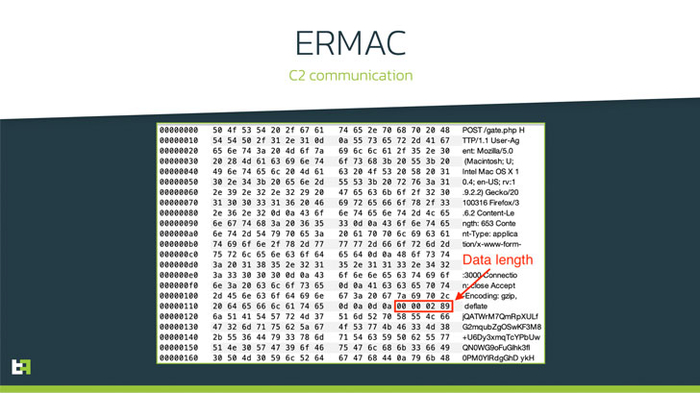

Представители ThreatFabric также отметили, что с момента выхода ERMAC перестали появляться новые образцы BlackRock. Это еще больше повышает вероятность того, что «DukeEugene переключился с использования BlackRock на ERMAC». Помимо общих черт с Cerberus, свежий штамм выделяется тем, что для связи с C&C сервером использует техники обфускации и схемы шифрования Blowfish.

ERMAC, как и его предок, а также прочие банковские вредоносы, спроектирован для кражи контактной информации, текстовых сообщений, запуска произвольных приложений и активации оверлей-атак на множество финансовых приложений с целью хищения данных авторизации. Кроме этого, в него добавлены новые возможности, позволяющие очищать кэш отдельного приложения и перехватывать сохраненные на устройстве аккаунты.

«История с ERMAC лишний раз демонстрирует, как утечки исходного кода вредоносов могут привести не только к медленному исчезновению семейства малвари, но и появлению новых злоумышленников в этой среде». – Сообщил один из исследователей. – «Несмотря на то, что новинка лишена некоторых мощных возможностей вроде RAT, она остается угрозой для пользователей мобильных банков и финансовых институтов по всему миру».

Mail.ru, что происходит?

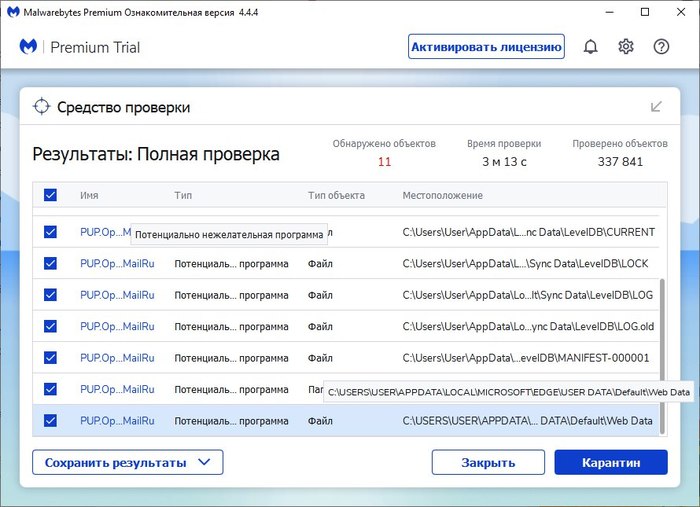

Добрый день! Захожу я сегодня в vk.com, браузер зависает и антивир выдаёт вот это сообщение со скрина. При отправке в карантин хром слёг.

Вредоносные расширения в Google Chrome

Недавно заметил, что при просмотре контента на Ютубе ни с того ни с сего начала воспроизводиться реклама перед видео. Удивился, ведь у меня стоит uBlockOrigin. Да и в целом браузер стал работать немного хуже.

Не мог понять, что за напасть, пока случайно не увидел 2 незнакомых расширения в управлении расширениями. Одно называлось Gifty Box, второе просто Реклама и новости. Расширения снес, проверил комп на вирусы и рекламное ПО (adwcleaner). проблему загуглил - нашлось описание на Реддите и Хабре. Ссылки прилагаю:

1. https://www.reddit.com/r/chrome/comments/laswvv/gifty_box_ex...

2. https://m.habr.com/ru/company/yandex/blog/534586/

Самое интересное, что я не понимаю, как я "поймал" эти расширения, ведь со времени начала проблем ничего на компьютер не устанавливалось и ни на какие подозрительные сайты не лазил. В разрешениях у расширений доступ к личным данным и т. д., так что будьте бдительны.

Защита от "скликивания"

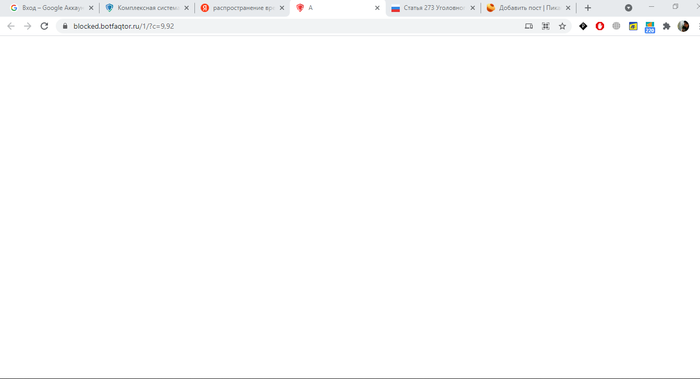

Случился со мной пренеприятный казус. Подцепил я на каком то из обычных сайтов такую вещь как "botfaqtor.ru". Каждые 30-60 секунд открывается пустая вкладка в браузере

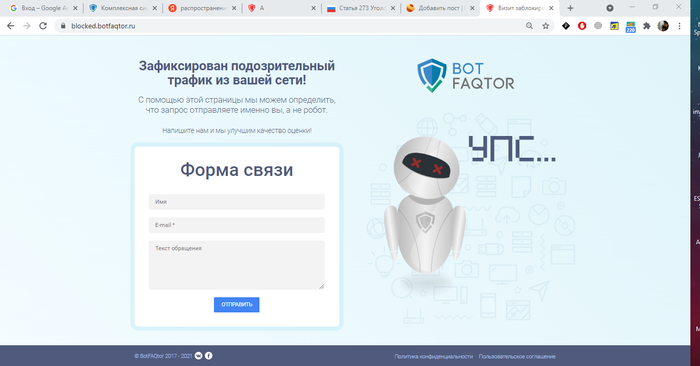

Открывается и открывается. При переходе по ссылке https://blocked.botfaqtor.ru/ видим следующее:

И спрашивается. А не охуели ли вы запрашивать мои данные чтобы я отключил ваше говно? Перезагрузка не помогла. Никаких расширений новых я не нашел. Процессов тоже не обнаружил. Ничего не скачивал и не устанавливал.

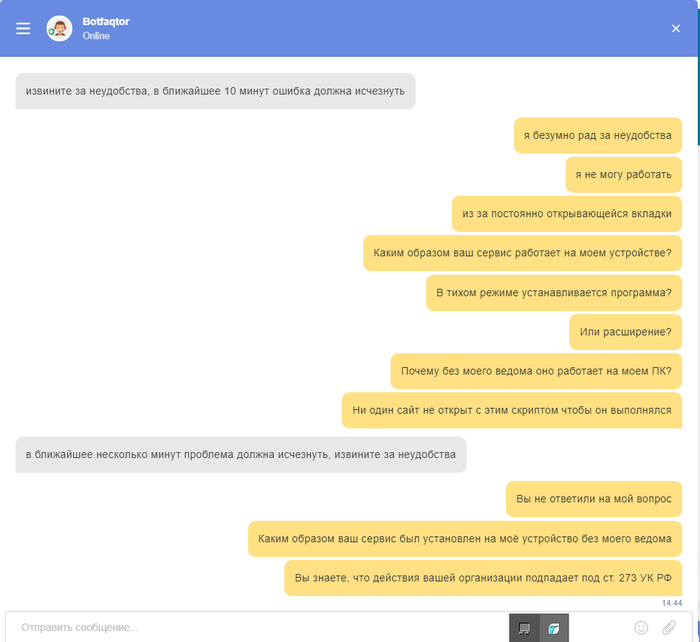

Техподдержка ответила следующее:

Из всего этого делаем вывод. Что каким-то неизвестным образом на мое устройство без моего ведома было установлено вредоносное ПО с неизвестной для меня целью и оно, видимо, дало сбой. А "несчастная" техподдержка пытается занести мой ip в черный список.

Есть ли тут знающие люди, могу ли я написать обращение в Роспотребнадзор для проверки законности действий данной конторы?

P.S. из за этого говнища я не могу нормально работать

Участники форума IObit получили по почте программу-вымогатель DeroHE

IObit, разработчик утилит для операционных систем Windows, стал жертвой кибератаки, в ходе которой злоумышленники взломали системы компании и распространяли программу-вымогатель DeroHE среди участников форума IObit.

Как отметили потенциальные жертвы, взлом произошёл на этих выходных. IObit известна своими инструментами для оптимизации системы Windows, а также антивирусными программами. Одной из самых известных утилит компании стала Advanced SystemCare.

На прошедших выходных участники онлайн-форума IObit получили электронные письма, в которых утверждалось, что IObit предлагает бесплатную годовую лицензию на свой софт за участие в развитии форума и поддержание активности на нём.

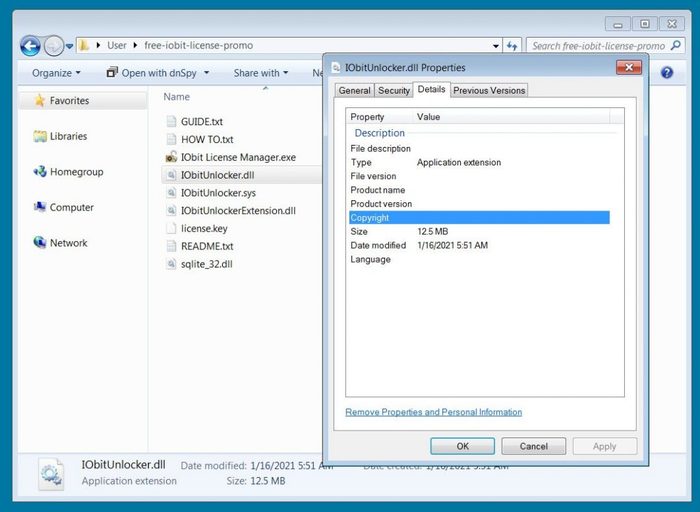

В письмах содержалась гиперссылка «GET IT NOW», перенаправляющая пользователей по адресу hxxps://forums.iobit.com/promo.html. Сейчас URL «обезврежен», однако ещё недавно он подсовывал участникам сообщества IObit архив — hxxps://forums.iobit.com/free-iobit-license-promo.zip.

Согласно результатам сканирования на площадке VirusTotal, ZIP-архив содержал легитимную программу IObit License Manager, однако её родная DLL IObitUnlocker.dll была подменена вредоносной неподписанной копией.

Как только пользователь запускал исполняемый файл IObit License Manager.exe, вредоносная библиотека вступала в дело и загружала библиотеку программы-вымогателя DeroHE по пути C:\Program Files (x86)\IObit\iobit.dll.

Ряд антивирусов на VirusTotal также детектируют этот вредонос.

Согласно имеющейся информации, кибератака затронула всех членов форума IOBit.

Что это?

Кто знает, подскажите, что-за хрень завелась в андроиде? (прилагаю скрин в момент его появления на панели навигации в правом углу) Три антивирусника на устройстве,+встроенная защита гугл плей его не определяют как вредонос. Живёт себе в системе как так и надо. Однако подозреваю что это сканер,..вероятно мошеннический?