Check Point отметила снижение активности традиционного вредоносного ПО и рост мобильного

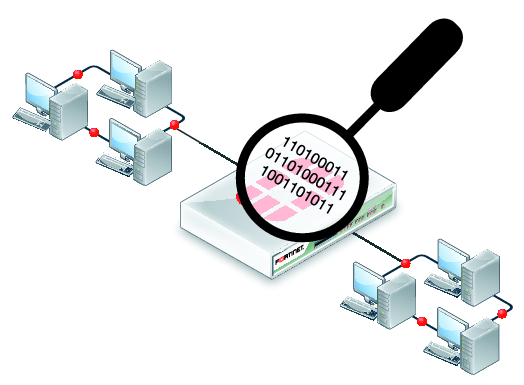

Компания Check Point Software Technologies Ltd. рассказала о самых активных вредоносных семействах, которые атаковали корпоративные сети в июле 2016 г. В июле компания зарегистрировала 2300 уникальных активных видов вредоносного ПО, атакующих корпоративные сети, что на 5% меньше, чем в июне. Уже девятый месяц подряд Conficker остается наиболее популярным. Несмотря на общее уменьшение активности вредоносных программ, исследователи отметили рост вредоносного ПО для мобильных устройств, которое в июле составило 9% от всех зарегистрированных вредоносов — это на 50% больше, чем в июне 2016. HummingBad остается наиболее часто используемым мобильным вредоносом четвертый месяц подряд, сообщили CNews в Check Point.

Впервые за последние четыре месяца Check Point отметил уменьшение количества уникальных вредоносных семейств, но по общему числу угроз июль занимает пока второе место за этот год. Сохраняющаяся высокая активность вредоносного ПО еще раз демонстрирует количество угроз, с которыми сталкиваются сети организаций, и ряд задач, которые должны решить специалисты по безопасности, чтобы предотвращать атаки и защищать ценную информацию.

Россия продолжает держаться в первой половине рейтинга наиболее атакуемых стран. В июле она опустилась до 50 места с 48, занимаемого в июне. В топ-10 вредоносных семейств, атакующих российские сети, вошли Kometaur, Conficker, Ranbyus, Sality, Ldpinch, Delf, Cryptowall, HummingBad, Locky. Больше всего атак в июле было совершено на сети Парагвая, Бангладеш и Малави. Меньше всего — Молдавии, Белоруссии и Аргентины.

В июле Conflicker был отмечен в 13% атак; второе место занял JBossjmx — червь, поражающий системы, на которых установлена уязвимая версия JBoss Application Server. Программа создает вредоносную страницу JSP , которая исполняет произвольные команды. При этом создается еще и программная закладка-шпион, которая принимает команды от удаленного IRC-сервера. На JBossjmx пришлось 12% нападений. И на третьем месте расположился Sality — 8%. 60% всех атак были совершены с использованием вредоносных семейств из топ-10.

В июле мобильное вредоносное ПО по-прежнему оставалось значительной угрозой для корпоративных мобильных устройств. 18 мобильных вредоносов вошли в топ-200 всех вредоносных семейств за июль.

HummingBad — вредоносное ПО для Android, которое, используя устойчивый к перезагрузке руткит, устанавливает мошеннические приложения и с небольшими модификациями может проявлять дополнительную вредоносную активность, включая установку ключей-регистраторов, кражу учетных данных и обход зашифрованных email-контейнеров, используемых компаниями.

Ztorg — это троян, использующий рутовые привилегии, чтобы загружать и устанавливать приложения на смартфон пользователя без его ведома.

XcodeGhost — скомпрометированная версия платформы разработчиков iOS Xcode. Эта неофициальная версия Xcode изменена так, что она может внедрять вредоносный код в приложение, которое разработано и скомпилировано с ее помощью. Внедренный код отправляет информацию о приложении на командный сервер, позволяя инфицированному приложению считывать данные из буфера обмена устройства.

«Компании не должны терять бдительность в вопросах безопасности из-за небольшого снижения числа вредоносных программ, отмеченного в июле. Некоторые из них остаются в шаге от рекордных показателей активности, подтверждая масштаб проблемы, с которой сталкивается бизнес в процессе защиты своих сетей от киберпреступников, — отметил Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ. — Бизнесу нужны продвинутые меры предотвращения угроз на их сети, ПК и мобильные устройства, чтобы останавливать вредоносные программы на стадии до заражения. Например, такие решения, как Check Point’s SandBlast и Mobile Threat Prevention, которые обеспечивают защиту от самых новых угроз».

Proof: http://www.cnews.ru/news/line/2016-08-26_check_point_otmetil...