Закручиваем гайки пользователям: часть 1. Политика ограниченного использования программ.

Я прекрасно понимаю, что этой заметкой для многих я не открою ничего нового. Пост в первую очередь предназначен для начинающих коллег, но если более опытные сисадмины подключатся к обсуждению и поделятся опытом, получится интересно.

Итак %username%, тебя взяли на работу. Предположим, что ты более - менее разбираешься в вопросе и умеешь чуть больше, чем картридж поменять. С момента, как ты стал сисадмином, ты взял на себя огромный груз ответственности. Ты отвечаешь не только за то, что-бы ничего не наебнулось - ты отвечаешь за лицензирование. Будь уверен, если придет проверка, твой генеральный прикинется ветошью и не отсвечивая покажет пальцем в твою сторону.

О лицензировании.

Твоя задача не только самостоятельно не устанавливать всякую дичь aka RePack Photoshopа, но и не дать пользователям самостоятельно устанавливать и запускать подобную дичь с флешки и иных папок/носителей.

Об ограничении.

Описанный ниже способ сэкономит твои нервы и придаст уверенности в используемом программном обеспечении. Политика ограниченного использования программ подобна настройке FireWall. Она предполагает определение типа запрета:

- всё можно, кроме указанного в списке.

- всё нельзя, кроме указанного в списке.

Мне по душе второй вариант. Я люблю работать с местоположением программ.

Для начала мы определяем границы возможностей пользователя:

Определим пути, куда пользователь прав на запись не имеет:

- C:\Windows

- "C:\Program Files"

- "C:\Program Files (x86)"

Именно в этих расположения находятся приложения, установленные системой и администратором.

В остальные каталоги и локальные диски пользователь может иметь доступ на запись.

Это значит, что он может сохранить там приложение и выполнять его.

Если мы разрешим запуск приложений только из системных каталогов, мы получаем:

- Перестают работать Амиго, Яндекс браузер и прочее ПО из профиля пользователя.

- Пользователь не может сам запустить скачанное из интернета приложение: каталоги, откуда он может запустить программу закрыты на запись, а открытые на запись запрещены к запуску.

- Никаких шифровальщиков

- Никакого Portable софта.

При этом Администратор может всё.

Интересно? Читай дальше.

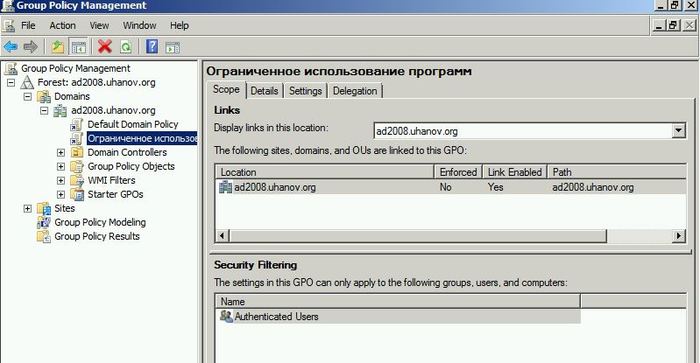

Создание объекта групповой политики

После создания объекта, редактируем его. Идем по пути:

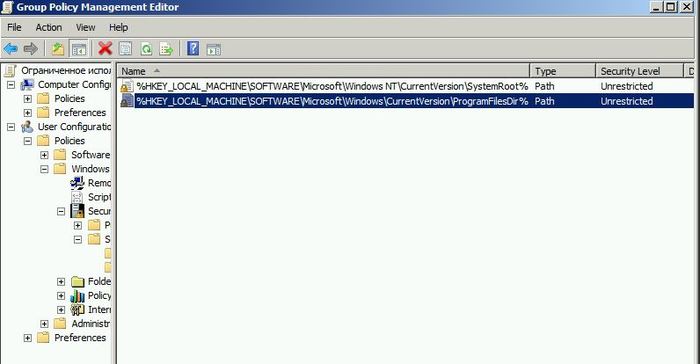

[Конфигурация пользователя - Политики - Конфигурация Windows - Настройки безопасности - Политики ограниченного использования программ]

Создаем новую политику.

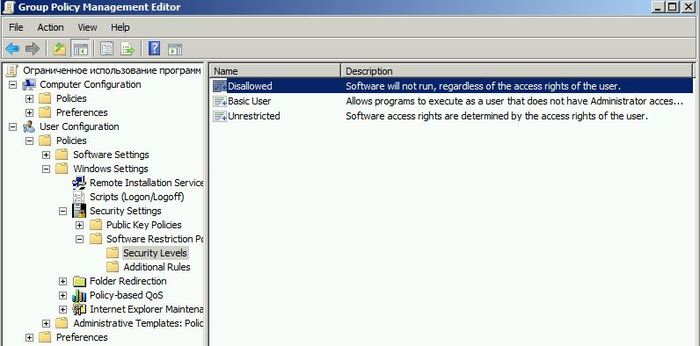

После создания нам требуется указать уровень безопасности (то, о чем я говорил - черные и белые списки):

в папке Уровни безопасности выбираем уровень по умолчанию "запрещено".

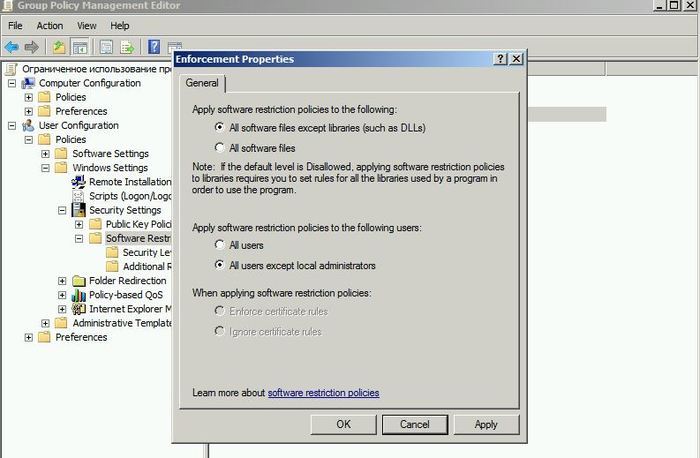

Далее выбираем область применения политики: все пользователи, кроме локальных администраторов. Это позволит нам устанавливать программы. Разрешаем запуск библиотек: это сохранит работоспособность расширений браузера и ActiveX.

Теперь переходим в папку "Дополнительные правила"

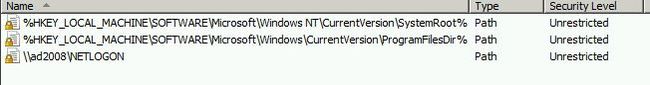

Именно тут нам предстоит создать "белый список".

По умолчанию указаны пути системного каталога и каталога приложений.

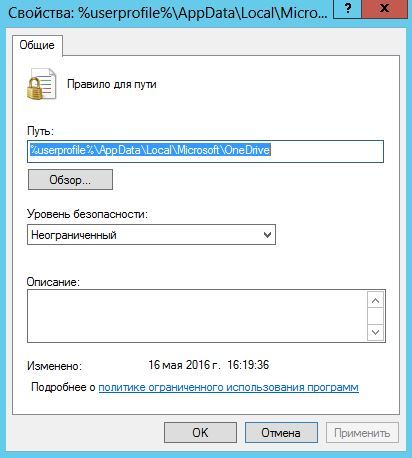

Здесь мы будем создавать правила. Нас интересуют два типа правил: правило пути и правило хэша.

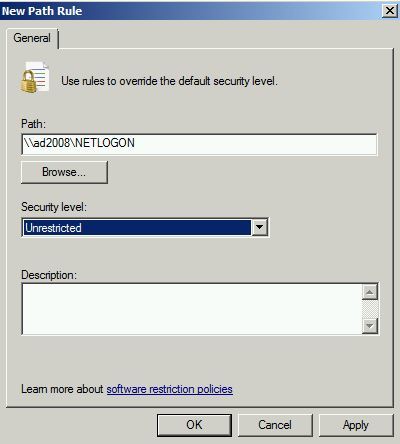

Правило пути определяет местоположение файла и разрешает запуск приложений из этого расположения.

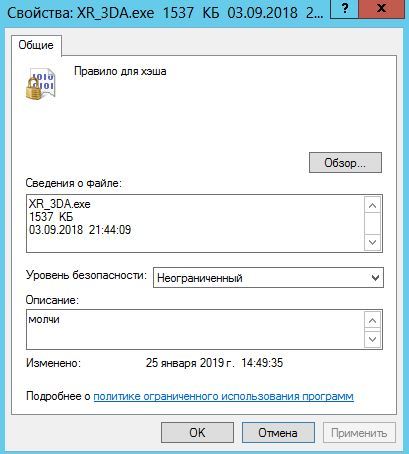

Правило хэша определяет контрольную сумму конкретного файла и разрешает его запуск из любого расположения.

Например разрешим людям играть в СТАЛКЕР (ты в курсе, что он работает с флешки). Создадим правило для Хэша, так как мы не знаем букву флешки на компьютерах пользователей.

Это просто для примера. Ты понимаешь, да?

Теперь давай разрешим запуск скриптов из папки Netlogon: создадим правило пути.

Хочешь видеть результат?

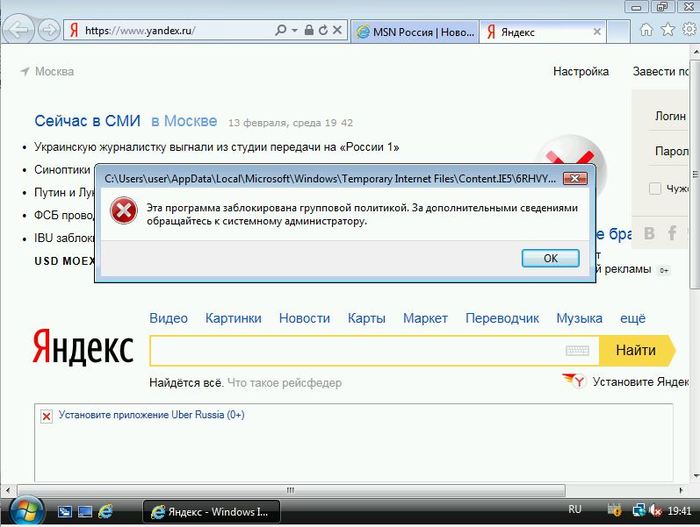

Смотри скриншот - ты только что сам заблокировал запуск установки Яндекс.Браузера.

Если-бы не политика, он установился-бы в профиль пользователя и работал-бы от туда. Та же участь постигнет шифровальщики и "письма из налоговой" с расширением exe и js.

Бери в руки инструмент и будь рука твоя тверда на пути к власти над пользователями, но помни о бухгалтерах. Для бухгалтера с банк клиентами и Контур.Экстерном создай отдельную политику.

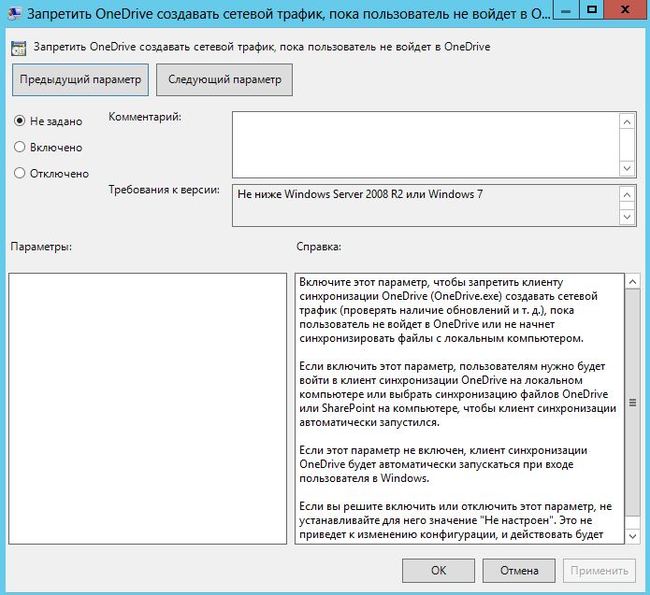

Учти, что OneDrive тоже будет заблокирован - разреши его запуск по пути.

Иначе на всех всех компьютерах с Windows 10 при каждом входе будет вылезать ошибка. Если ты хочешь заблокировать OneDrive, ищи другой путь. Но помни: может кто-то его использует.

Так ты отберешь тех, кто им пользуется от тех, кому он не нужен.

И не забывай про обновление ADMX шаблонов.

Лига Сисадминов

1.5K постов17.6K подписчиков

Правила сообщества

Мы здесь рады любым постам связанным с рабочими буднями специалистов нашей сферы деятельности.