Winassociate - топорная рекомендация от шифровальщиков

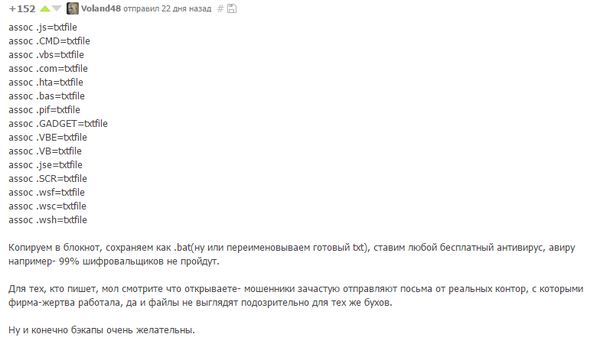

Хочу довести информацию, что данный топорный метод #comment_82295458 имеет место быть.

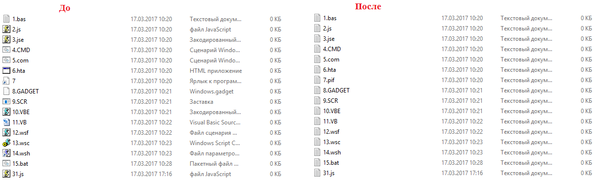

После этого все исполняемые файлы с которыми часто запускаются шифровальщики будут ассоциироваться с текстовым файлов и открываться в блокноте.

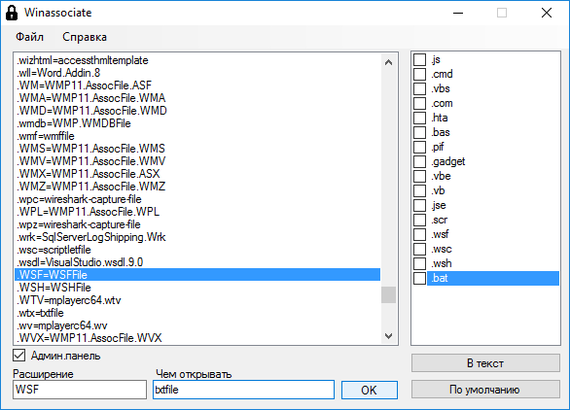

Если потребуется вернуть стандартные значения прописываем в командной строке:

assoc .bas=basfile

assoc .js=jsfile

assoc .jse=JSEFile

assoc .CMD=cmdfile

assoc .com=cmdfile

assoc .hta=htafile

assoc .pif=piffile

assoc .GADGET=Windows.gadget

assoc .SCR=scrfile

assoc .VBE=VBEFile

assoc .VB=VBFile

assoc .vbs=VBSFile

assoc .wsf=WSFFile

assoc .wsc=scriptletfile

assoc .wsh=WSHFile

assoc .bat=batfile

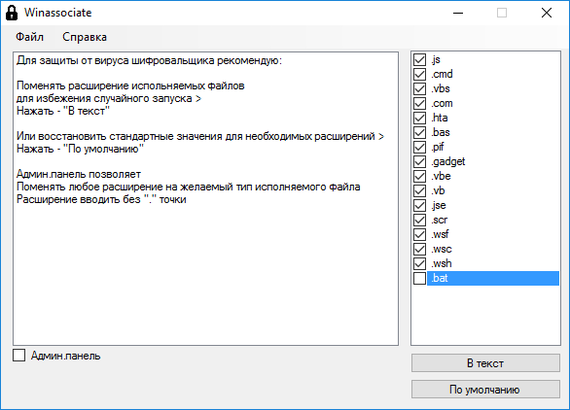

Для упрощения данных операций написал следующую простую программу

Аналог есть в интернете Unassociate-File-Types которая - Не запускается в Windows 10

+ добавил расширения исполняемых файлов

Было желание сделать только для данных расширений, но позже добавил

+ Админ.панель которая показывает и позволяет менять все расширения (ассоциации)

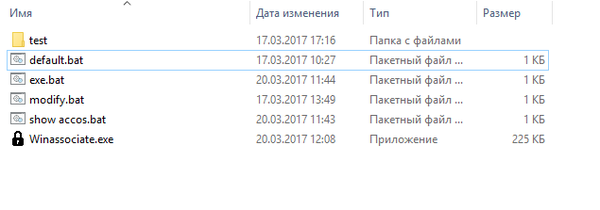

Файл занимает 225КБ в комплекте .bat файлы для тех кто не собирается запускать программу

default.bat - Вернуть ассоциации по умолчанию

modify.bat - Замена основных исполняемых файлов на текстовый формат

exe.bat - На всякий случай если словили вирус .lnk

show accos - Показать все ассоциации

Для того чтобы проверить в папке "test" пустые файлы со всеми расширениями в списке

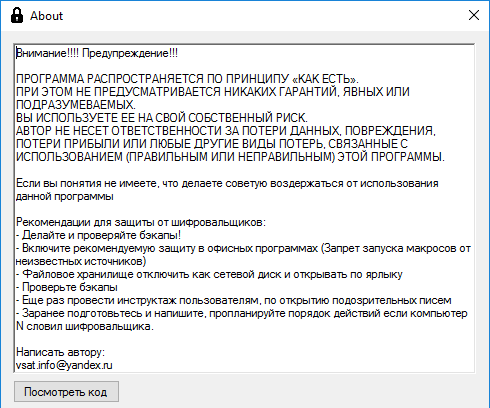

Программа будет работать только если Запустить от имени администратора

Для желающих напишите на почту отправлю исходники

Советы, рекомендации, пожелания туда же

vsat.info@yandex.ru

Спасибо тем кто дочитал, надеюсь кому нибудь окажется полезной.

Для тех, кто резко против прошу не топить (коменты для минусов прилагаются)

Информационная безопасность IT

1.4K постов25.5K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.