Вирус REVENGE бесплатно распространяется на форумах!

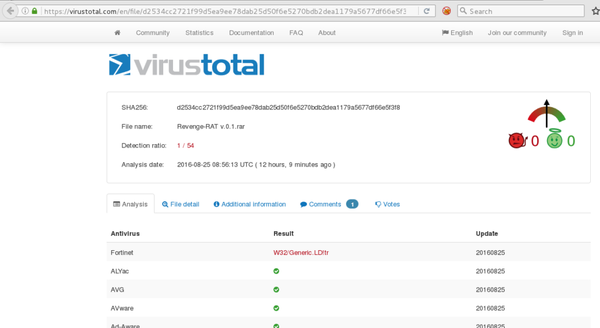

Изучение трояна не представляло большой проблемы, так как его автор не озаботился даже базовой защитой и обфускацией кода. В этом свете не совсем ясно, почему сканеры VirusTotal не обнаруживали угрозу, но ответа на этот вопрос Rui пока найти не смог.

Первая версия вируса появилась на форумах Dev Point еще 28 июня 2016 года. Revenge написан на Visual Basic и, в сравнении с другими RAT, нельзя сказать, что вредонос обладает широкой функциональностью. Исследователь перечислил некоторые возможности вируса: Process Manager, Registry Editor, Remote Connections, Remote Shell, а также IP Tracker, который использует для обнаружения местоположения зараженной машины ресурс addgadgets.com. Фактически троян умеет работать кейлоггером, отслеживать жертву по IP-адресу, перехватывать данные из буфера, может составить список установленных программ, хостит файловый редактор, умеет редактировать список автозагрузки ОС, получает доступ к веб-камере жертвы и содержит дампер для паролей. Автор вруса, Napoleon, не скрывает, что его «продукт» находится в стадии разработки, и именно поэтому пока распространяется бесплатно.

«Такое чувство, что я зря потратил время, увидев этот результат 1/54 с VirusTotal, — подводит итог исследователь. — Автор [трояна] даже не попытался спрятать код хоть как-то, а архитектура слаба и банальна. Хорошо, что автор не пытается продавать свой RAT и, вероятно, только учится кодить. В любом случае, удивительно (или нет), что такие простейшие инструменты по-прежнему способны успешно скомпрометировать некоторые системы, что и демонстрирует нам видео на YouTube, размещенное автором [малвари]».

ПыСы: По адресу http://revenge-rat.(блог спот).ru блог автора вируса пустует...

Результаты проверки вируса:

https://virustotal.com/en/file/f3dffc94ecd03ba9ce1ad39b93bf9...

https://malwr.com/analysis/M2IzMDU1ODcyOGMwNGI5NTgwMjc4NjMyN...

Информационная безопасность IT

1.4K постов25.5K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.