Ваш компьютер атакован опаснейшим вирусом

По роду своей деятельности очень часто общаюсь с бухгалтерами различных фирм. Последний год участились такие случаи: бухгалтер получает письмо с вложением (то ли pdf, то ли doc), а там типа письмо из налоговой. Гербовая печать, бланк - все как полагается. Только лишь бухгалтер откроет это письмо, как во всей локальной сети происходит шифрование баз данных "1С". Причем шифрованию подвергаются и архивы в том числе. Единственное, что остается - это открытые в момент шифрования базы. И то есть предположение, что как только ее закроешь - она так же станет неработоспособной. На компьютере оставляется файл с указанием сколько и куда нужно заплатить. Обычно это Qiwi или биткоин.

Поначалу вроде бы шифровалось абсолютно все, до чего мог дотянуться вирус, но последнее время заметил, что атаке подвергаются только базы "1С". Если не делался архив в облако или на внешние накопители - дело труба. Никто из моих знакомых не спас информацию.

И вот сейчас читаю такую статистику ...

В 2016 году число атак с использованием вымогательского ПО в четыре раза превысило показатель за 2015 год.

Плата операторам вредоносного ПО за расшифровку файлов только поощряет киберпреступников к дальнейшему проведению подобных атак, уверены эксперты. Тем не менее, многие жертвы вымогателей предпочитают платить, благодаря чему количество атак с использованием троянов-шифровальщиков растет в геометрической прогрессии.

Согласно опубликованному в прошлом месяце отчету экспертов института Ponemon, 48% компаний, ставших жертвами вымогательского ПО, предпочитают заплатить выкуп злоумышленникам и не искать другие решения проблемы. По данным ФБР, в 2015 году общая сумма выкупа составила $24 млн, но уже в первые три месяца 2016 года она увеличилась до $209 млн (речь идет только об известных атаках и только в США). Если подобная тенденция будет продолжаться, к концу текущего года сумма выкупа достигнет $1 млрд.

В 2015 году только CryptoWall3 причинил ущерб по всему миру на $325 млн. Убытки от обнаруженной в прошлом году версии CryptoWall4 достигли $18 млн. По подсчетам страховой компании Beazley, в 2016 году число атак с использованием вымогательского ПО в четыре раза превысило показатель за 2015 год.

Как сообщили эксперты Symantec, в марте прошлого года количество заражений троянами-шифровальщиками достигло 56 тыс. – в два раза больше, чем обычно.

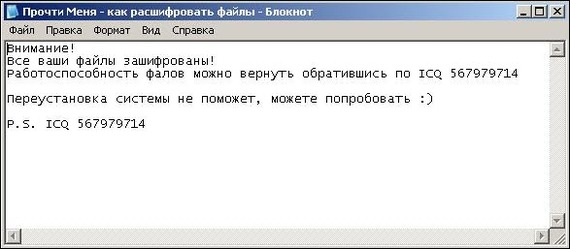

Вот так иногда запускается шифровальщик.

Вот что пишут на специализированных ресурсах:

Злоумышленники как правило покупают брученные дедики с RDP и заражают системы своей заразой. Если раньше вирусы-шифровальщики использовали простые алгоритмы расшифровки файлов, то сейчас они серьёзно эволюционировали, одним из такой заразы был GPCode против которого лаборатория Касперского даже за помощью народа обратилась, дабы расшифровать файлы. Сейчас же в сети появилась зараза покруче, называется она семейством Vandev, последняя версия шифрует файлы в расширение: *.EBF (EncryptBlowFish). Расшифровать который невозможно!

Заражение происходит следующим образом:

1) на компьютер пользователя попадает бэкдор, который открывает удаленный доступ к компьютеру.

2) злоумышленник в удобное для него время заходит на компьютер, вручную запускает шифрование с произвольным ключом.

3) злоумышленник подчищает следы и логи, оставляя на компьютере лишь зашифрованные файлы и файлы: "КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.txt", "ЧТО_НУЖНО_СДЕЛАТЬ.TXT" либо HOW_TO_DECRYPT_FILES.TXT

Вот один из примеров, который произошел совсем недавно с форума nova.cc:

Цитата: nestor2007

Доброго Вам времени суток Друзья.

Вчера очень красиво хакнули наш сервак с 1С и прислали такое вот жизнеутверждающее сообщение.

Внимание!

Если Вы читаете это сообщение, значит Ваш компьютер был атакован опаснейшим вирусом.

Вся ваша информация (документы, базы данных, бэкапы и другие файлы) на этом компьютере была зашифрована с помощью самых криптостойких алгоритмов.

Все зашифрованые файлы имеют формат .EBF

Восстановить файлы можно только зная уникальный для вашего пк пароль.

Подобрать его невозможно. Смена ОС ничего не изменит. Ни один системный администратор в мире не решит эту проблему не зная кода.

Ни в коем случае не изменяйте файлы! А если решились, то сделайте резервные копии.

Напишите нам письмо на адрес beryukov.mikuil@gmail.com (если в течение суток вам не ответят то на decrypting@tormail.org) чтобы узнать как получить дешифратор и пароль.

Папка C:\Program Files\Internet Explorer не зашифрована, там вы сможете запустить браузер.

Среднее время ответа специалиста 1-12 часов.

К письму прикрепите файл "ЧТО_НУЖНО_СДЕЛАТЬ.TXT".

Письма с угрозами будут угрожать только Вам и Вашим файлам!

НЕ ЗАБУДЬТЕ: только МЫ можем расшифровать Ваши файлы!

Вот такой ответ приходит с почтового ящика beryukov.mikuil@gmail.com:

Здравствуйте! Чтобы получить дешифратор с уникальным для Вашего пк паролем, необходимо пополнить наш счет QIWI на сумму 10 000 рублей. После поступления средств мы вышлем вам инструкцию для дешифровки ваших файлов вместе с расшифровщиком и паролем.

Скидок нет. Рассрочек тоже. Мы готовы расшифровать любой небольшой текстовый документ или фотографию для подтверждения своих намерений. Вместе с ним прикрепите КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.TXT либо HOW_TO_DECRYPT_FILES.TXT либо ЧТО_НУЖНО_СДЕЛАТЬ.txt.

Базы данных прикреплять не нужно, бесплатно их вам никто не расшифрует. Реквизиты вышлем за несколько часов до оплаты, потому как они постоянно меняются. Кошелек действует в течение 36 часов после отправки его вам. Пожалуйста, не изменяйте тему сообщения.

Вам необходимо пополнить наш кошелек Visa QIWI Wallet (это не баланс мобильного) +79299023543.

Выберите наиболее удобный для вас способ пополнения: https://w.qiwi.ru/fill.action

Видео как пополнить киви через терминал: http://www.youtube.com/watch?v=wCVpbw0wxW8

!!!В КОММЕНТАРИЯХ: ЧАСТНОЕ ПОПОЛНЕНИЕ!!! (если есть возможность написания коментариев)

Кошелек действует в течение 36 часов с момента отправки этого сообщения.

Как оплатите, пишите нам, и прикрепите КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.TXT либо HOW_TO_DECRYPT_FILES.TXT либо ЧТО_НУЖНО_СДЕЛАТЬ.TXT

Сохраните квитанцию об оплате.

Все форумы вирусных компаний пестрят сообщениями "Файлы зашифрованы (расширение .EBF)"

Будьте осторожны! Не забывайте делать бэкапы в облако или на съемные носители.