Продолжение поста «Как мы победили вирус-шифровальщик, потратив 7000 рублей»1

В комментах напихали полную панамку, поэтому немного деталей:

1. Изначально червь, который установил Mimikatz

2. Миша работал всегда из под своей единственной УЗ с правами доменного администратора

3. Когда Mimikatz дискредитировал его данные, он проник на ВМ и хосты, после чего в ночь с пятницу на субботу в 21.00 запустил шифровальщика.

4. Шифровальщик действовал умно, поэтому сначала шифровал данные внутри виртуальных машин, а потом уже начал шифровать диски самих виртуальных машин на хостах, после чего - самоудалялся.

5. Долгое время ушло у него на шифрование, т.к. на файловом сервере были сотни тысяч мелких файлов (а мощностей файловому серверу было выделено мало).

6. Теневые копии данный шифровальщик, так же удалил

7. Все SMB шары были не скрытыми, поэтому вирусу было легче действовать.

Теперь отдельно про утилиту от dr web.

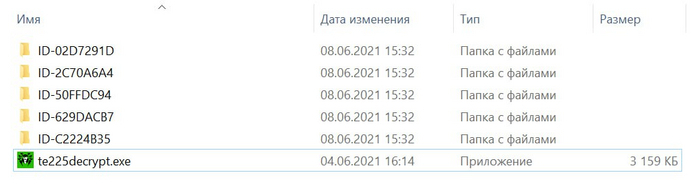

Нам прислали утилиту с названием te225decrypt. GUI у него и есть, и нет, при запуске указывается ключ дешифровки и корневая папка с зашифрованными файлами, далее ПО - рядом с зашифрованным файлом, кладет расшифрованный.

Выглядит так:

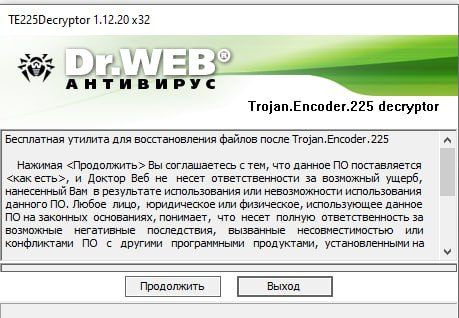

погуглив на этот счет нашел на их сайте в открытом доступе https://vms.drweb.ru/te858decrypt/

https://download.geo.drweb.com/pub/drweb/tools/te225decrypt....

Интерфейс выглядит так:

Лига Сисадминов

2.4K постов18.9K подписчика

Правила сообщества

Мы здесь рады любым постам связанным с рабочими буднями специалистов нашей сферы деятельности.