Опубликована база данных, включающая 320 млн уникальных хешей паролей

Исследователь опубликовал доступную для поиска базу данных, содержащую 319 935 446 уникальных хешей паролей.

Публикую для того, чтобы Вы проверили на взлом свои пароли или логины (никнейм, E-mail)

Трой Хант опубликовал доступную для поиска базу данных, включающую порядка 320 млн уникальных хешей паролей, собранных в результате различных утечек данных.

Информация была раздобыта из различных источников. К примеру, база Exploit.in содержит 805 499 391 адрес электронной почты с паролями. После проведения анализа на совпадения оказалось, что в базе всего лишь 593 427 119 уникальных адресов и только 197 602 390 уникальных паролей, то есть 75% паролей использовались более одного раза. Вторым источником стала БД Anti Public, содержащая 562 077 488 строк с 457 962 538 уникальными адресами электронной почты и 96 684 629 уникальных паролей, которых не было в базе Exploit.in.

Хант не раскрыл остальные источники.

Блог Троя Ханта с описанием: https://www.troyhunt.com/introducing-306-million-freely-down... (есть возможность интеграции базы для проверки наличия хеша).

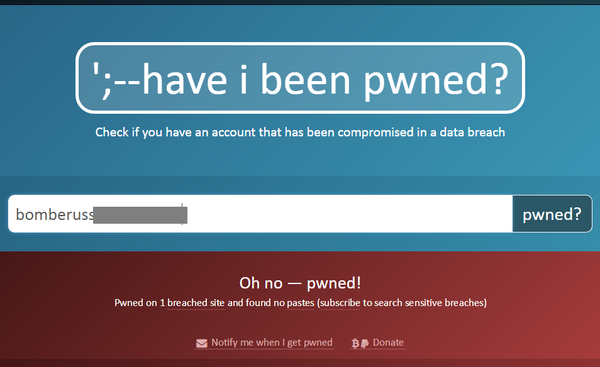

Систематизированная проверка, созданная исследователем по кибербезопасности Троем Хантом:

Проверка E-mail или ника на взлом здесь.

Вводим мыло или никнейм и проверяем. Покажет из какого источника получена информация. Мне показал даже ресурс на котором увели пару логин/пароль.

Проверка на наличие хеша пароля в базе здесь.

Вводим пароль и смотрим есть ли его хеш SHA-1 в базе.

База хешей 5.3GB, примерно 306 млн штук от 3 августа 2017.

База хешей 250MB, примерно 14 млн штук от 4 августа 2017.

База хэшей 7.6MB, примерно 400 тыс. штук от 5 августа 2017.

Проверяем, изучаем, радуемся (огорчаемся)...

UPD: Для тех, кто носит шапочки их фольги и клеит пластырь на вебку:

1.Качаем архив;

2.Распаковываем;

3.Шифруем свой пароль алгоритмом SHA-1;

4.Открываем txt из архива;

5.В нем нажимаем Ctrl+f;

6.В поиск вводим хеш, полученный после шифрования;

7.Жмем Enter.

Баяны

251K постов14.3K подписчиков

Правила сообщества

Сообщество для постов, которые ранее были на Пикабу.