Очередной удар по мошенникам в сети - фейковый Steam магазин

Доброго времени суток уважаемые пикабушники настало время чистки интернета от всякой грязи.

Мои предыдущие посты по этой теме:

Блокирую риэлторов мошенников:

https://pikabu.ru/story/kak_ya_borolsya_s_moshennikami_chere...

Фейковые кинотеатры:

https://pikabu.ru/story/kak_ya_reshil_nagadit_moshennikam__k...

Фейковый магазин с играми:

https://pikabu.ru/story/blokiruem_feykgabenstorenet_5962410

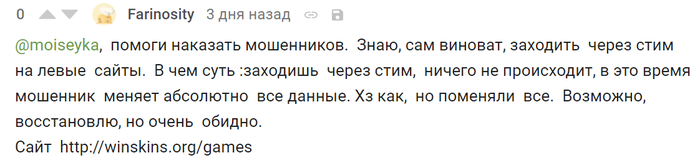

В пятницу мне пришло сообщение с просьбой о помощи. У пикабушника @Farinosity, угнали аккаунт Steam

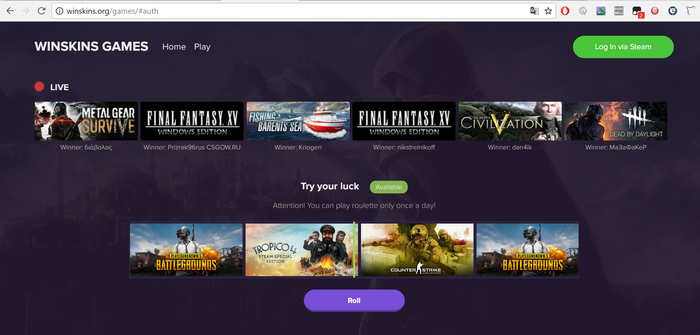

Ну что-же принято, берем сайт на анализ:

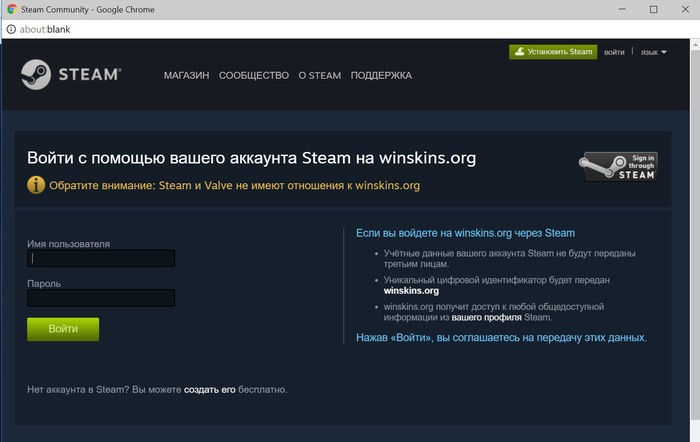

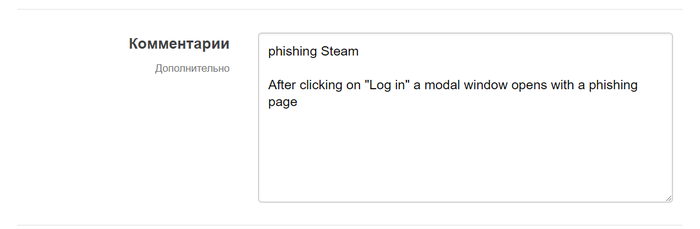

При нажатии на кнопку Log in via Steam перед нами открывается модальное окно, внутри которого расположен <frame> с фишингом Steam магазина

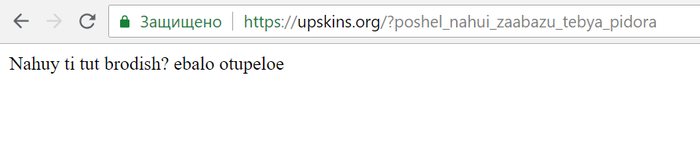

Фрейм у нас ведет на домен: upskins.org

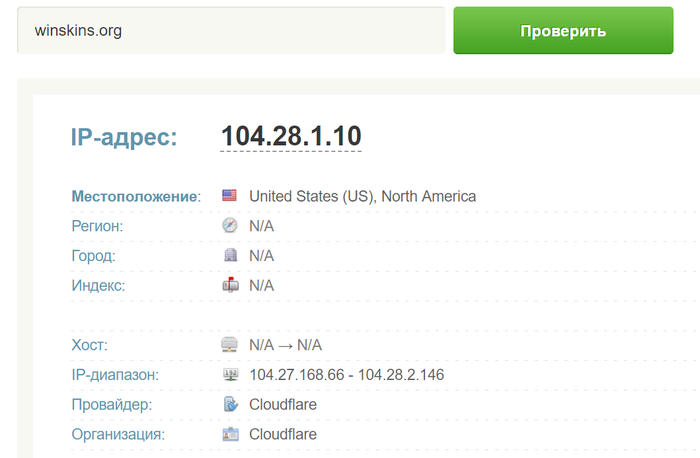

Начинаем анализировать домен

Оу, домены за прокси сервером Cloudflare, а это значит что мы пока не можем узнать на каком хостинге висит этот сайт.

В комментариях к моим предыдущим постам, местные эксперты, мне много раз говорили, что вот как только я попаду на нечто подобное, то никак не смогу заблокировать -вызов принят.

Идем на https://www.cloudflare.com/abuse/form и начинаем строчить:

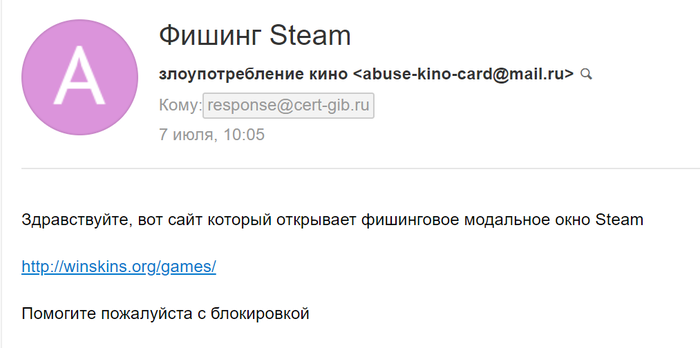

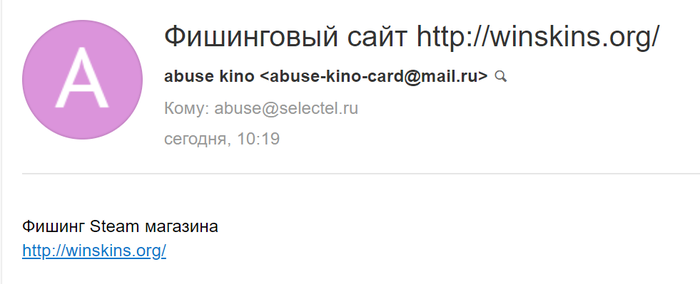

Потом пишем письмо этим ребятам response@cert-gib.ru, они как раз специализируются на фишинг-аттаках

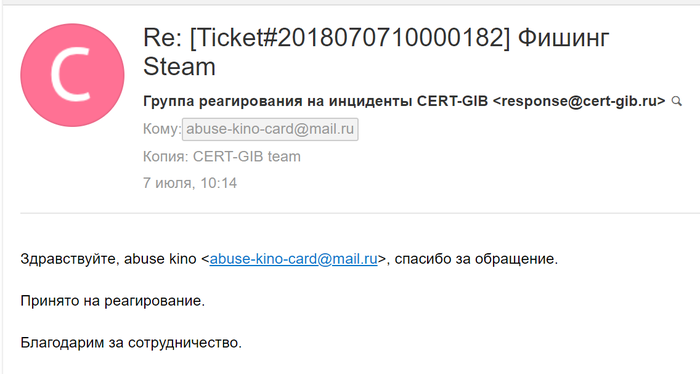

Получаем от них ответ:

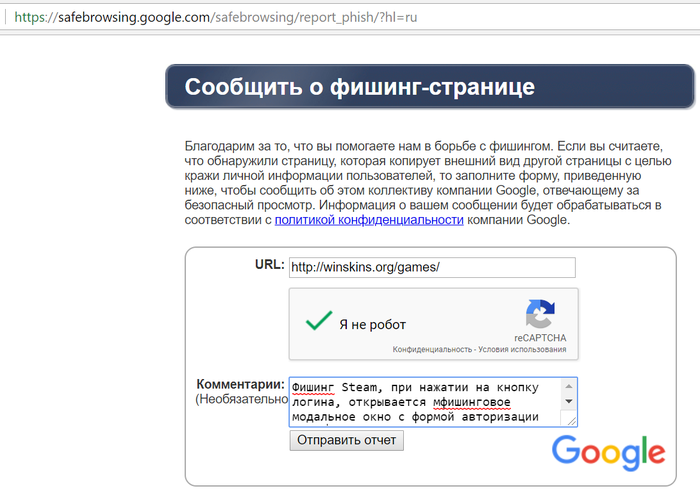

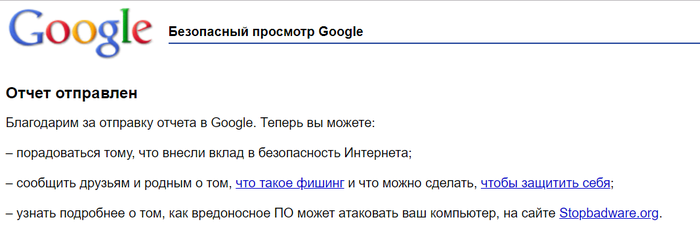

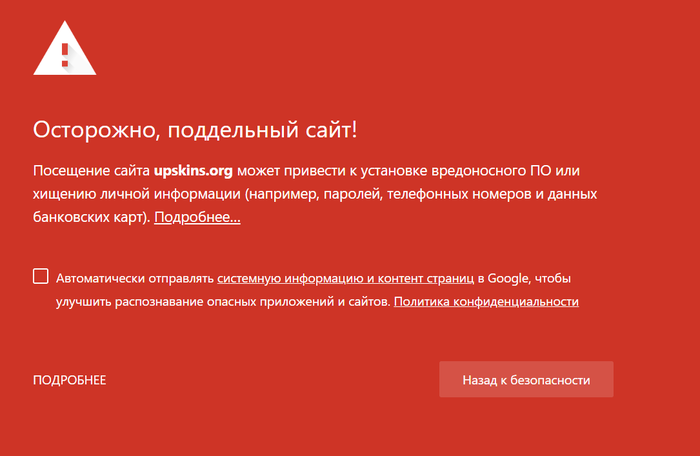

Для того чтобы сайт заблокировали в Google Chrome идем сюда https://safebrowsing.google.com/safebrowsing/report_phish/?hl=ru и пишем абузу:

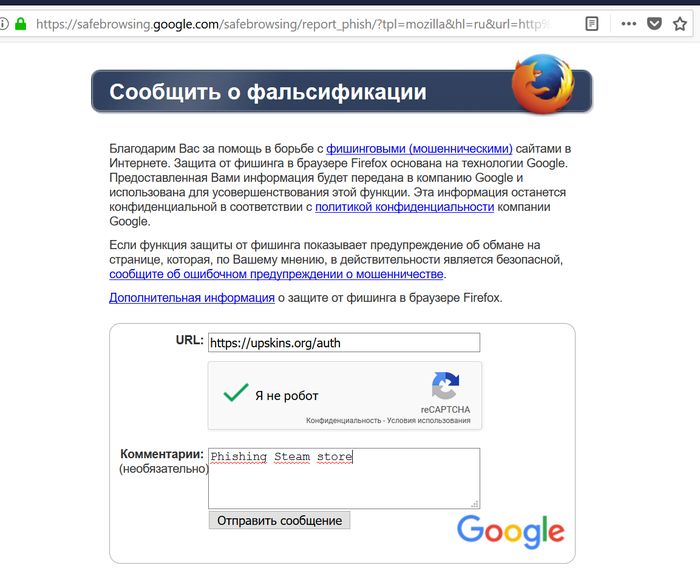

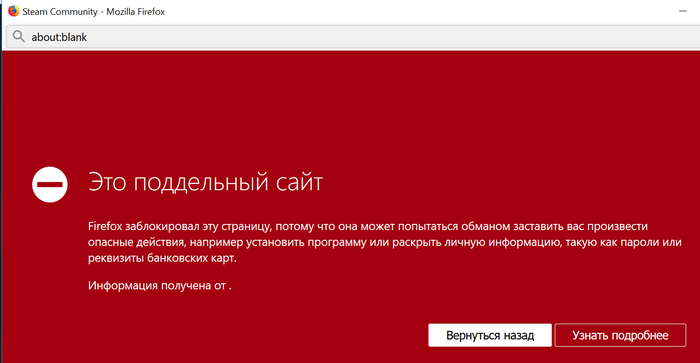

Потом открываем Mozilla Firefox - Меня - Справка - Сообщить о поддельном сайте

https://safebrowsing.google.com/safebrowsing/report_phish/?t...

и сообщаем

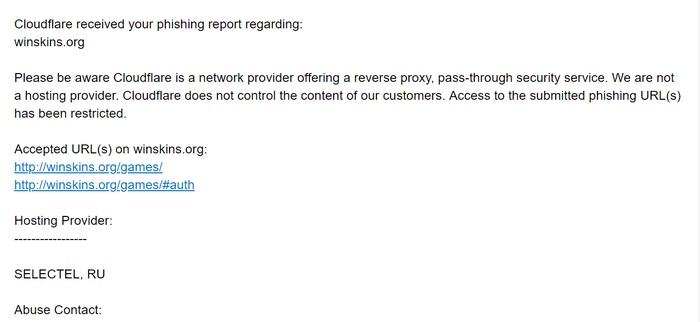

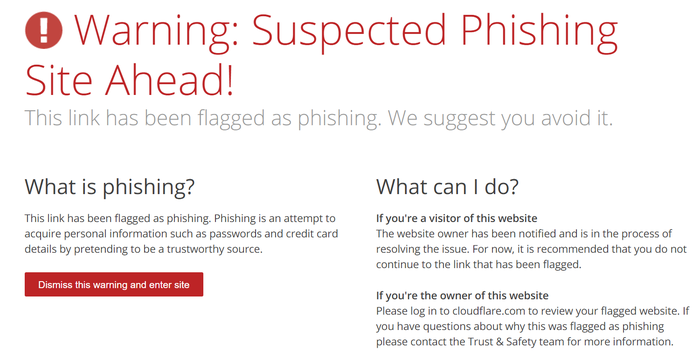

Пока я все это делал, пришел ответ от Cloudflare, они заблокировали страницы с фишингом и сдали мне провайдера где висит этот нехороший человек.

Пишем абузу хостинг-провайдеру

Что имеем в итоге:

Фишинговые страницы сайта недоступны с браузеров Google Chrome и Mozilla,

Cloudflare - заблокировал страницы

В ближайшее время упадут сами домены, пока я лазил по сайту, у владельца знатно начало бомбить мы с ним немного пообщались через GET запросы ;)

Вот собственно говоря и всё, мошенники наказаны, а интернет стал капельку чище.