Небольшое расследование на тему вирусов для Android

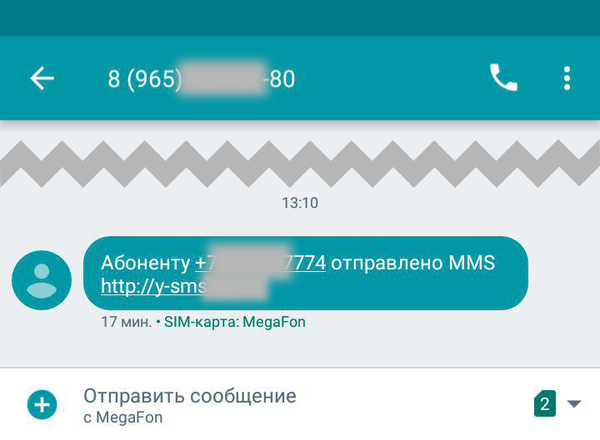

Астрологи объявили неделю вирусов, да и просто так совпало, что мне пришел очередной спам такого содержания:

Разумеется при переходе по ссылке показывается нечто типа "Ваш флеш не фреш! Срочно обновите, а то не покажем MMS". MMS. В 2017 году. Ну да ладно, открываем ссылочку с компа, автоматом закачивается файлик mms.apk. Открывать с телефона мы его конечно же не будем [Дружко.jpg].

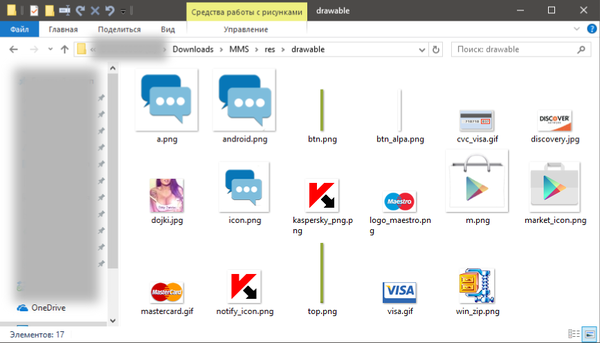

Наверное многие знают, что apk-файл - это простой zip архив, который можно распаковать и посмотреть файлики внутри. Ну чтож, для начала сделаем это. Внутри много всего, в том числе есть картиночки.

Судя по картинкам эта "mms'ка" что-то делает под видом маркета с картами. Возможно даже показывает сиськи, т.к. они имеются, правда в разрешении 48х48 пикселей. Дальнейший просмотр указывает на то, что после установки приложение говорит "Ошибка установки 24" и якобы больше ничего. Но это не так. Внутри apk есть скомпилированный под dalvik файл - classes.dex, в котором должно быть самое интересное. Гуглим "dex decompiler online", первому же сайту скармливаем apk и получаем архив с исходным кодом. Разве что без коментариев.

И таки да, оно под видом Play Market запрашивает данные карты:

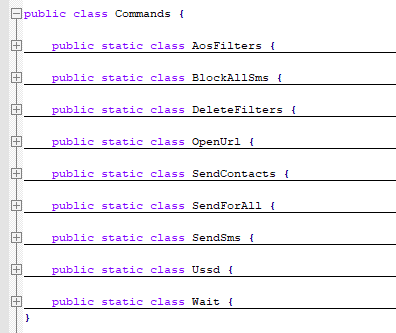

Но ведь оно должно их куда-то отправлять. Начинаем ковыряться в джаве. Внутри находим валидатор данных карты. А попутно находим класс обратной связи. Т.е. оно не только данные карты ворует, но и умеет принимать команды и как-то на них реагировать. Собственно названия классов отлично говорят о функционале:

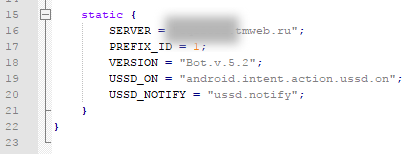

А вот и управляющий сервер:

Ну а тут видно как "бот" регистрируется на управляющем сайте:

Внутри оказывается ещё довольно много интересного. Особенно интересно, что данный вирус/бот общается на русском с управляющим сервером. Внутри сообщения все на русском и расчитан он ра русскоязычных пользователей. Вообщем суть преступления ясна. Начинаем наказание. Вооружившись whois-сервисом смотрим кто владелец подсети откуда качается apk-файл и куда писать абузу?

Аналогичным способом смотрим владельцев управляющего сервера:

Пишем письма на оба ящика. Описываем ситуацию, прикладываем скриншоты и ждём...

За пару часов оба хостера отписались "Спасибо за содействие, сайт/учётка заблокированы".

P.S: Оба хостера из Питера, что наводит на мысли о том, что автор вируса/бота от туда же. Ну или это просто совпадение.