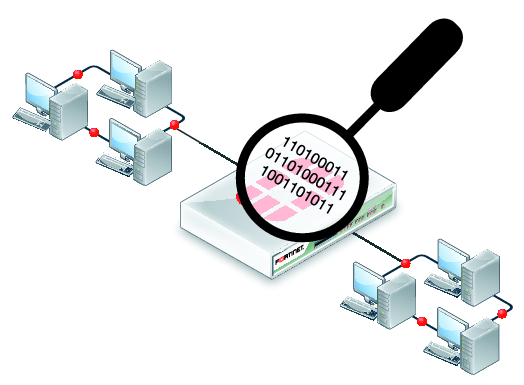

Исследователи разработали способ обнаружения вредоносов внутри зашифрованного трафика.

Группа исследователей из компании Cisco сумела разработать способ определения вредоносного трафика, передаваемого внутри TLS соединения. При этом исследователям не пришлось расшифровывать данные.

В представленном исследовании Блейк Андерсон (Blake Anderson), Субарти Пол (Subharthi Paul) и Дэвид МакГрю (David McGrew) объяснили, каким образом возможно обнаружить следы вредоносного трафика внутри TLS-потока.

Исследователи проанализировали тысячи образцов 18 семейств вредоносного ПО, десятки тысяч вредоносных пакетов и миллионы перехваченных зашифрованных пакетов, передаваемых в корпоративных сетях. Ученые уточняют, придуманный способ обнаружения вредоносной деятельности может применяться исключительно в корпоративных сетях и не подходит для интернет-провайдеров.

Принципы обнаружения вредоносной деятельности основываются на анализе доступных данных при перехвате сетевого трафика: clientHello и serverHello сообщений, идентификаторов, используемой версии протокола TLS, метаданных потока (количество передаваемых байт, пакетов, номера портов, длительность соединения), последовательности длины пакетов и периодичности, распределении байт внутри потока и информации из TLS-заголовка.

По словам исследователей, достаточно проанализировать поток передаваемых данных для обнаружения активности большинства существующих семейств вредоносов. Также возможно определить семейство по структуре передаваемых данных, даже при использовании одинаковых параметров TLS-соединений.

Алгоритмы, описанные исследователями, позволяют достоверно определить активность следующих семейств вредоносов: Bergat, Deshacop, Dridex, Dynamer, Kazy, Parite, Razy, Zedbot и Zusy.

Точность определения вредоносного трафика внутри зашифрованных данных достигает 90.3% для каждой семьи вредоносов при анализе одного сетевого потока, и 93.2% при анализе всех сетевых потоков в течение 5-минутного окна.

Информационная безопасность IT

1.5K постов25.6K подписчик

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.