Две вопросы (1) Телеграм в режиме socks-4 не поддерживается, обращение Павла Дурову и (2) Твиттер автоблокировка за VPN

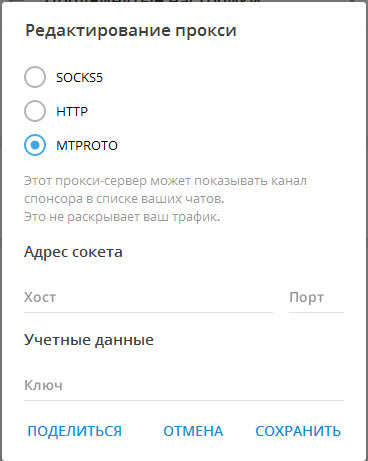

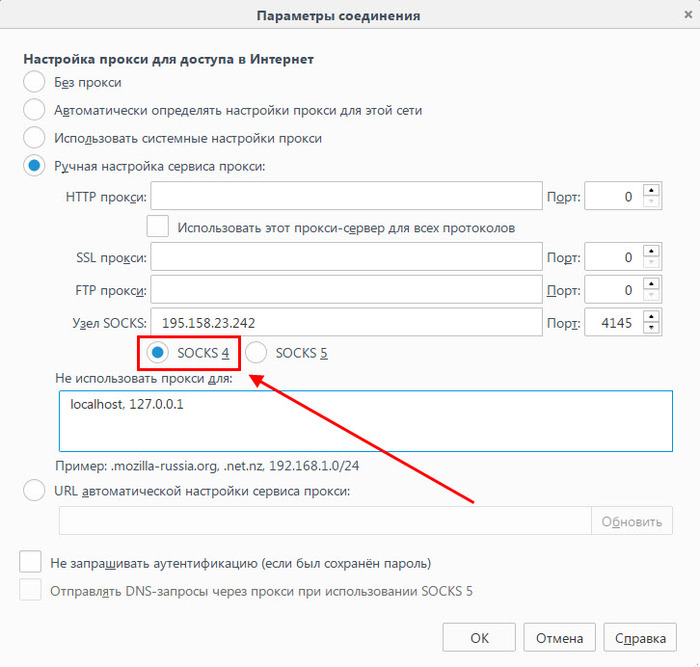

(1) Телеграм не поддерживает socks-4 не как нет. В место этого доступно socks-5 как вы понимаете, я отказываюсь от использование VPN по-причинам: (внизу указано в Твиттере). Мне нужен прокси socks-4 для Телеграм. Дело в том, что socks-5 - это платный прокси там где система просить логин и пароль. А этот socks-4 бесплатно, но не поддерживается в Телеграм. Вот в браузере Мозилла и Опера поддерживается. HTTP прокси прозрачный! Шифрование данных Телеграм в HTTP прозрачно видно моей провайдеру. MTPROTO хуже, чем от HTTP. Ещё HTTP-Security - HTTPS тоже не поддерживаются. Кто не будь помогите или передайте Павла Дурову. Как настроить socks-4 для Телеграм?

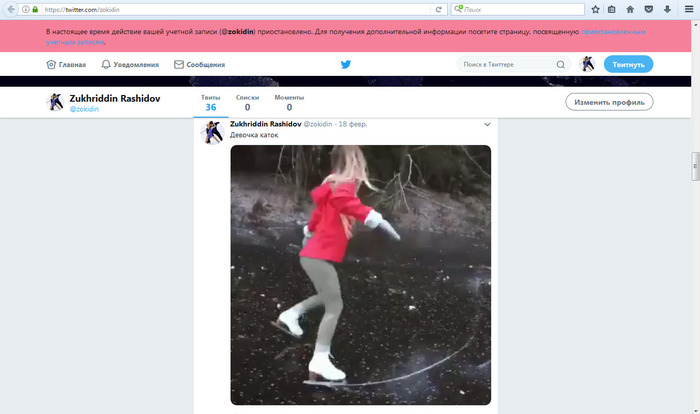

(2) В Узбекистане YouTube заблокировали. За использование VPN 1-раз в жизни случайно заходил на свой аккаунт в Твиттере - https://twitter.com/zokidin далее; Аккаунт заблокирован за подозрительный вход IP адрес IPv6 от Hotspot shield. Один раз заходил с VPN в Твиттер и сразу блокировка! Код подтверждение уже 1-месяц на телефоне не приходить. 5-раза сменил пароль в Твиттер через электронный почту всё равно блокриовка. Сменить пароль через код подверждение номер телефона простиь система, но уже 1-месяца никакой код не приходить. Никогда ни разу в жизни не нарушал правил в Твиттере. Инстаграм https://instagram.com/zokidin максимум до 60-секунд видео, Твиттер 140-секунд видео, больше, чем от Инстаграма. Всем советую, никогда не пользуйтесь VPN. Это помойная яма! Ваш аккаунт за подозрительный IP блокируют! Покупайте платный Socks-5 приватный прокси, через авторизации Логин и пароль (хотя бы встроенный socks-4 бесплатный). Не повторяйте мою ошибку.

ВОПРОС: (1) Как мне связаться с Администраторам Твиттера?

(2) Как мне связаться с Администраторам Телеграм Павла Дурова хотя для настройку sokcs-4 встроенный?