Как я ранее писал в статье Что такое Endpoint Detection and Response (EDR)?

Исследовательская и консалтинговая компания, специализирующаяся на рынках информационных технологий Gartner определяет технологию Security Information and Event Management (SIEM) как одну из трех основополагающих технологий Security operations center (SOC) (центр мониторинга и оперативного реагирования на инциденты).

Сам термин SIEM состоит из объединения двух терминов, обозначающих область применения Программного обеспечения: SIM (Security information management) — управление информацией о безопасности, и SEM (Security event management) -управление событиями безопасности.

КАК ЖЕ ЭТО РАБОТАЕТ SIEM ?

Попробую рассказать простым языком. Для технического обеспечения информационной безопасности есть два принципиально разных подхода:

-Превентивный

-Детективный

Превентивный способ защиты информации, простым языком, направлен на недопущение нарушения состояния информационной безопасности активных объектов, например, блокирование запуска вредоносного файла антивирусом или запрет на входящее несанкционированное подключение межсетевым экраном. Таким образом, угрозы информационной безопасности пресекаются в зародыше — всё направлено на сохранение информации с помощью превентивных средств.

Суть детективного подхода заключается в том, чтобы собрать как можно больше информации о неком событии или действии, при условии, что мы точно не знаем, являются ли эти события или действия легитимными или нет.

Например:

Сотрудник отправляет коллеге по электронной почте зашифрованный файл, а антивирусная система не может проверить его — он не открывается без ввода пароля.

И тут возникает логические вопросы: Что делать в таком случае? Блокировать отправку? А вдруг это важное и срочное сообщение, а файл — годовой финансовый отчет, запароленный для большей надежности.

А если это на самом деле вирус, который сам себя распространяет по сети компании, избегая обнаружения таким вот образом?

Таким образом задача детектирующих средств — собрать о данном событии как можно больше информации и отправить специалисту по информационной безопасности для того, чтобы он принял решение. Возможно, потребуется телефонный звонок отправителю сообщения для получения дополнительной информации или согласование такой отправки у руководителя. Вот собственно один из множества примеров логики SIEM

КАК ЖЕ ВЫГЛЯДИТ РАБОТА СИСТЕМЫ SIEM НА ПРАКТИКЕ?

Чтобы ответить на этот вопрос, представим себе компанию среднего размера, т.е. с числом сотрудников около 1000, каждый из которых работает за ПК, а важная информация и бизнес-системы хранятся и работают на серверах. В такой компании общее число типов технических систем защиты, как превентивных, так и детектирующих, легко может перевалить за десяток. Давайте перечислим распространенные типы средств защиты информации:

1. Антивирусы, предотвращают выполнение вредоносного кода и деятельность вредоносного программного обеспечения на конечных точках (рабочих станциях и серверах), в локальном и веб-трафике, в электронной почте.

2.Средства антиэксплойт защиты, позволяют обнаруживать и предотвращать вредоносное воздействие эксплойтов, т.е. программ или набора команд, использующих уязвимости установленного прикладного или системного программного обеспечения.

3. Системы контроля и управления учетными записями, осуществляют централизованное управление учетными записями пользователей и администраторов ИТ-систем.

4. Средства предотвращения утечек данных, предназначены для защиты от несанкционированной передачи ценной информации в нарушение установленных в компании правил — например, копирование рабочей информации на флешку или отправка на личную почту.

5. Межсетевые экраны, контролируют входящий и исходящий сетевой трафик и в локальной сети, и в интернет. Цель контроля — разрешать нужный трафик легитимным приложениям и запрещать потенциально опасным.

6. Системы обнаружения и/или предотвращения сетевых вторжений, предназначены для анализа сетевого трафика и поиска в нем признаков того, что устройство пытаются атаковать через сеть с применением эксплойтов. Как следует из названия, системы обнаружения вторжений только оповещают о возможной атаке, а системы предотвращения вторжений автоматически блокируют подозрительный трафик.

7. Средства изолированного выполнения программ (Песочницы), позволяют запускать подозрительный файл в изолированной виртуальной среде, которая специально предназначена для поиска аномалий или потенциально вредоносного поведения исследуемого файла.

8.Сканеры уязвимостей, предназначены для проведения анализа уязвимостей различных ИТ-систем путем получения данных об используемых версиях ПО и сравнением данной информации с каталогами известных уязвимостей, применимых к данным версиям.

9.Системы ресурсов-приманок для злоумышленников (англ. honeypots и honeynets) представляют собой заранее созданные «муляжи» информационных систем, похожих на реальные системы компании, но не содержащих никаких ценных данных. Атакующие, попав в такую ловушку, попробуют применить свой инструментарий для проведения атаки, а в этот момент их действия будут тщательно журналироваться и затем изучаться специалистами по защите информации.

10. Средства управления портативными устройствами (англ. MDM – Mobile Device Management) представляют собой программы для контроля и защиты портативных устройств сотрудников организации. Установив такое средство на своё устройство, сотрудник может получить контролируемый и безопасный удаленный доступ к ИТ-ресурсам организации, например, подключив себе на смартфон рабочую почту.

Но, однако же, вернемся к системам SIEM. После того, как мы увидели, какими многообразными бывают системы защиты давайте подумаем, как можно получить данные со всех таких систем, обработать их и сделать пригодными для того, чтобы они помогли специалисту по Информ. Безопасности расследовать инцидент информационной безопасности.

Первая задача SIEM — получить данные от источника. Это может быть как «активный» источник, который сам умеет передавать данные в SIEM и ему достаточно указать сетевой адрес приемника, так и «пассивный», к которому SIEM-система должна обратиться сама. Получив от источника данные, SIEM-система преобразует их в единообразный, пригодный для дальнейшего использования формат — это называется нормализацией.

Далее SIEM-система выполняет таксономию, классифицирует уже нормализованные сообщения в зависимости от их содержания: какое событие говорит об успешной сетевой коммуникации, какое — о входе пользователя на ПК, а какое — о срабатывании антивируса. Таким образом, мы получаем уже не просто набор записей, а последовательность событий с определенным смыслом и временем наступления. Значит, что мы уже можем понять, в какой последовательности шли события и какая может быть связь между ними.

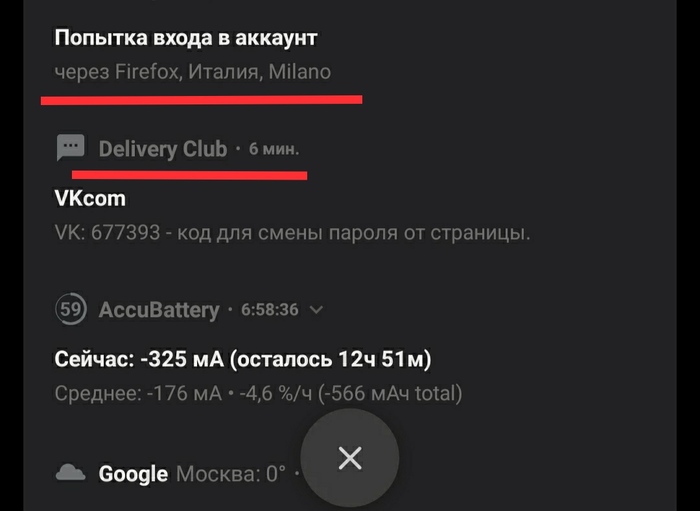

Далее включается основной механизм SIEM-систем: корреляция. Корреляция в SIEM — это соотнесение между собой событий, удовлетворяющих тем или иным условиям (правилам корреляции). Пример правила корреляции: если на двух и более ПК в течение 5-ти минут сработал антивирус, то это может свидетельствовать о вирусной атаке на компанию. Более сложное правило: если в течение 24 часов были зафиксированы чьи-то попытки удаленно зайти на сервер, которые в конце концов увенчались успехом, а затем с этого сервера началось копирование данных на внешний файлообменник, то это может свидетельствовать о том, что злоумышленники подобрали пароль к учетной записи, зашли внутрь сервера и крадут важные данные. По итогам срабатывания правил корреляции в SIEM-системе формируется инцидент информационной безопасности. При этом специалист по ИБ при работе с SIEM должен иметь возможность быстрого поиска по хранящимся в SIEM-системе предыдущим инцидентам и событиям на случай, если ему потребуется узнать какие-либо дополнительные технические подробности для расследования атаки.

Таким образом, основные задачи SIEM-систем таковы:

-Получение журналов с разнообразных средств защиты

-Нормализация полученных данных

-Таксономия нормализованных данных

-Корреляция классифицированных событий

-Создание инцидента, предоставление инструментов для проведения расследования

-Хранение информации о событиях и инцидентах в течение длительного времени

-Быстрый поиск по хранящимся в SIEM данным

Подводя итог, можно сказать, что системы SIEM необходимы компаниям для работы с большим потоком разнородных данных от различных источников в целях выявления потенциальных инцидентов информационной безопасности и своевременного реагирования на них. Польза от внедрения и применения SIEM-системы заключается в том, что она значительно ускоряет процесс обработки инцидентов ИБ и получения требуемой информации о событиях ИБ: аналитику не нужно подключаться к каждому средству защиты информации, он видит все данные в едином, консолидированном виде в одном удобном интерфейсе.

Источник