2022:TOP10 Практик кибергигиены для компаний (часть 1)

Автор: Савва Игнатьев, OriginSecurity

Первые 3 из 10 актуальных практик, позволяющих с минимальными затратами выработать собственный подход по защите информационных активов вашей организации.

CCHP — Companies CyberHygiene Practice, практики кибергигиены для компаний

В этой статье мы решили представить на суд общественности свое видение превентивной кибербезопасности для компаний, только погружающихся в суровые пучины инфобеза, или столкнувшихся с непониманием дальнейшего пути развития в ИБ. Под заголовком «2022:TOP10-Companies CyberHygiene Practices» собраны 10 актуальных практик, позволяющих с минимальными затратами выработать собственный подход по защите информационных активов вашей организации.

Немного про методологию. При разработке концепции мы опирались на два базовых принципа:

1. «Практика – критерий истины»

Отбор и классификацию практик мы проводили на основании собственного опыта в тестировании сетей на проникновение, в аудите безопасности и в расследованиях киберинцидентов. И этот опыт подсказывает нам, что стопроцентная полнота исследования и строгие научнообоснованные методики может и хороши, но исключительно неэффективны с точки зрения баланса трудозатрат и получаемого результата.

Поэтому всех, кого покоробит отсутствие в данном материале таких тем, как «Защита от электромагнитных наводок» и «Обеспечение физической безопасности объекта», просим не волноваться, а постараться извлечь пользу из приведенной информации – уверены, сделать это будет не сложно.

2. «Не можешь побороть – возглавь»

Зачастую при разборах инцидентов безопасности или устранении выявленных аудитом недостатков главный вопрос, который интересует руководителя – «Кто виноват?». Мы же считаем более важным с прагматической точки зрения вопрос «Что делать?»

Вместо извечной борьбы с пользователями, которые так и норовят нарушить какую-нибудь политику, мы предлагаем поменять парадигму. Перед тем, как внедрить какое-либо ограничение, продумайте способы его обхода пользователями и предложите свой вариант работы — легче, проще и понятнее.

Исходя из этих простых правил, мы выработали практики для применения здесь и сейчас.

Не обязательно сразу использовать всё из перечисленного ниже – соберите свой «лего» сами. Можно расставить веса приоритетов и пошагово заняться улучшением безопасности, отталкиваясь от финансовых возможностей, количества имеющихся специалистов и их квалификации. А можно выбрать случайную практику и прокачивать ее просто потому, что так захотелось.

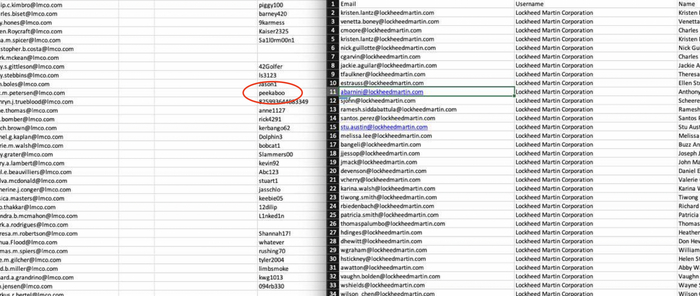

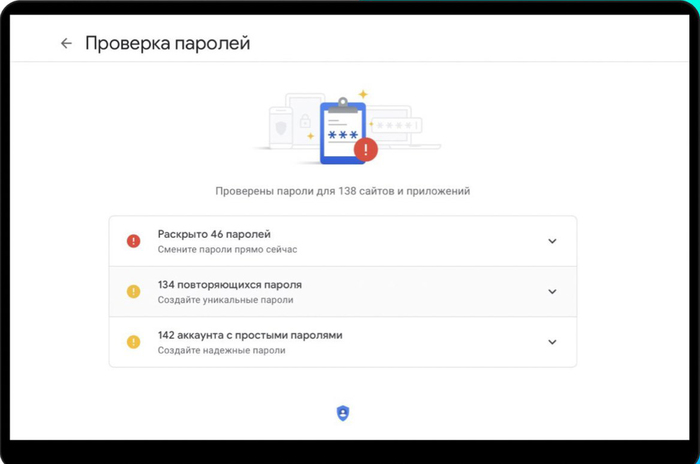

CCHP1: Проверка утечек данных

Благодаря внедрению рекламных механизмов в Telegram, каждая домохозяйка теперь знает две вещи: актуальный курс криптовалют, и у каких компаний произошла очередная утечка данных.

Несмотря на это, в ежедневной рутине многие руководители до сих пор недооценивают важность контроля корпоративных утечек. А зря, поскольку с повсеместным внедрением сервисов для удаленки один скомпрометированный пароль легким движением руки превращает ученика средних классов во внутреннего злоумышленника.

Конечно, правильным решением было бы привлечь к такой задаче специалистов по конкурентной разведке, но затраты на это мероприятие для большинства компаний не сопоставимы с гипотетической пользой. Поэтому, руководствуясь принципом «20/80», разумно организовать мониторинг утечек на местах.

Как это сделать?

Во-первых, используем классические сервисы по мониторингу утечек. Самый крупный и раскрученный – «Have I’ve Been Pwned?». Доступны проверки по email и номеру телефона, мониторинг конкретного домена, сервис уведомлений о новых утечках по заданным параметрам. Для любителей автоматизации доступен платный API. Потратив немного времени, можно отыскать ещё несколько похожих сервисов, например, DeepSearch.

Во-вторых, множество каналов в Telegram публикуют информацию об утечках. Один из наиболее информативных — Data1eaks. Можно отправить ссылку вашему директору по информационной безопасности для контроля сливов в режиме «утренний кофе с бутербродом».

CCHP2: Инвентаризация публичных сервисов

Бум информацизации/цифровизации/цифровой трансформации — это забег наперегонки с паровозом, где нужно бежать просто чтобы не быть раздавленным. Согласитесь, сегодня рабочие процессы уже немыслимы без микросервисов, платформ интеграции, цифровых экосистем и других плодов развития цифровых технологий.

Цена этого бешеного прогресса – пренебрежение элементарной безопасностью, которую подавляющее большинство до сих пор не научилось рассматривать как актив. В результате, Атлант, возможно, и расправит плечи, но рискует остаться без штанов — например, оставив неприкрытым API интеграции мобильного приложения с основной ERP-системой на периметре.

При планировании инвентаризации в своих угодьях нужно закладывать следующие фазы мероприятия:

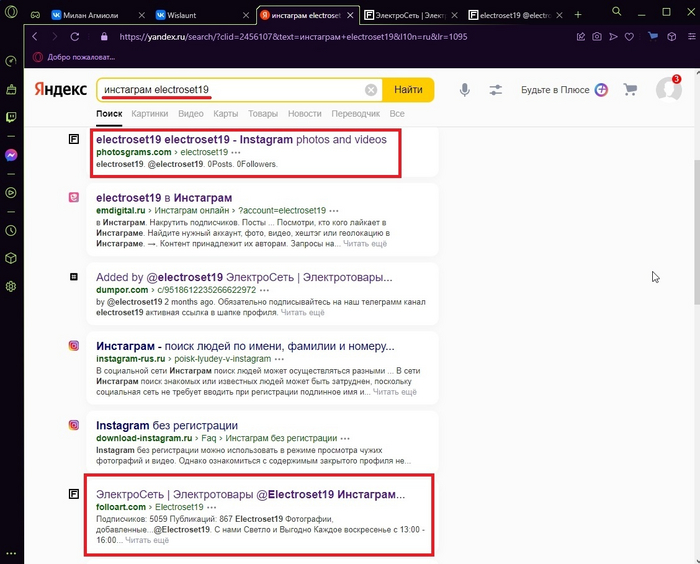

- OSINT (Разведка на основе открытых источников). Включает в себя проверку общедоступных областей, где может заваляться нежданный вектор компрометации: баз веб-поисковиков и интернет-сканеров, репозиториев программного кода (Github, Gitlab), whois-сервисов регистраторов и многих других.

- Активное сканирование сети из-за периметра. Классический пентест позволит выявить наиболее вероятный вектор для проникновения в вашу инфраструктуру.

- Исследование потоков маршрутизации. Аудит безопасности с привлечением системных администраторов и администраторов безопасности покажет, каким может быть максимальный ущерб в случае успешной работы злоумышленника даже в самых удаленных и вроде бы изолированных местах корпоративной сети.

При планировании каждой из этих фаз не обязательно стараться объять необъятное – исходите из принципа разумной необходимости. Можно ограничиться отдельными фазами, либо, при отсутствии в штате квалифицированных специалистов, отдать мероприятие на аутсорсинг (только не забывайте контролировать ваших контрагентов).

Если же вам близок принцип «деньги – брызги, главное – результат», можно внести принцип соревновательности в процесс инвентаризации: собрать разные группы специалистов для каждой из фаз, а затем объединить результаты. Такой подход может дать очень интересные и даже неожиданные плоды на совместном подведении итогов.

Главное, что нужно помнить: сервисы приходят и уходят, а инвентаризация должна оставаться. Регулярность в данном случае – краеугольный камень всего процесса.

CCHP3: Организация удаленного доступа

Помните второй принцип нашей методологии? В этой практике он раскрывается во всей красе.

В большинстве своем никто не хочет лишних затрат. Для кого-то недопустимо разбазаривать честно заработанное время отдыха, а кому-то просто лень тащиться полтора часа в пробках ради пятиминутной задачи.

Сотрудники прибегают к удаленному доступу в крайних случаях, например, как с недавним «моровым поветрием». Но зачастую удаленка – это единственная возможность вовремя сдать отчет или починить упавший сервис.

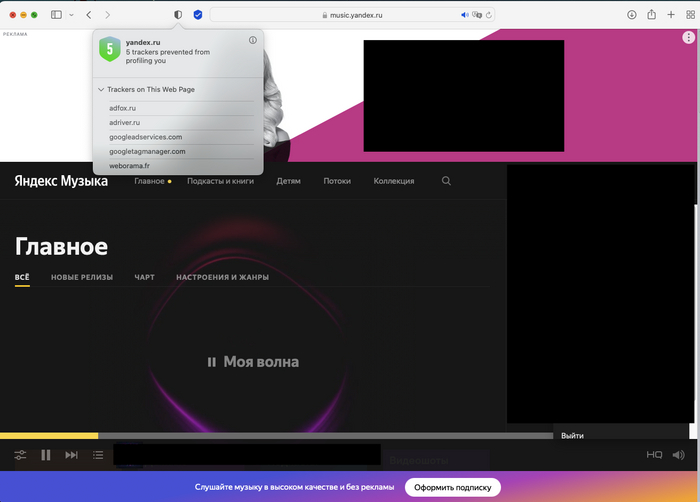

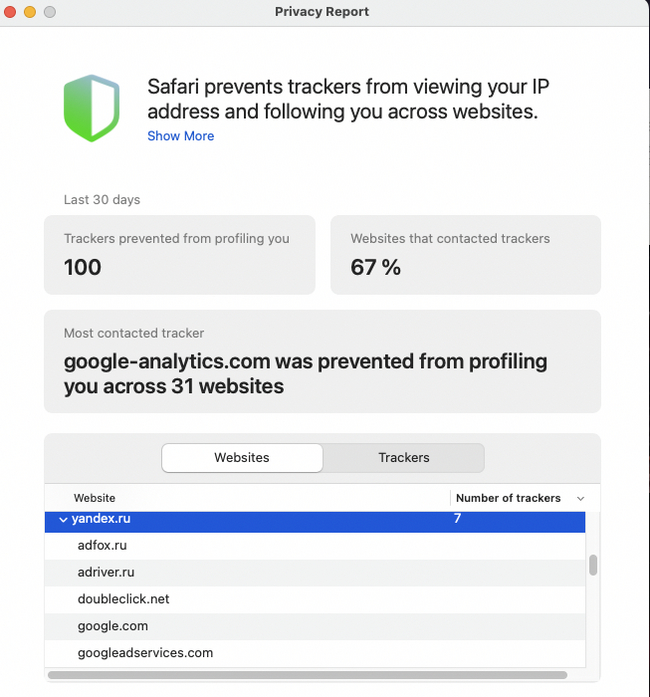

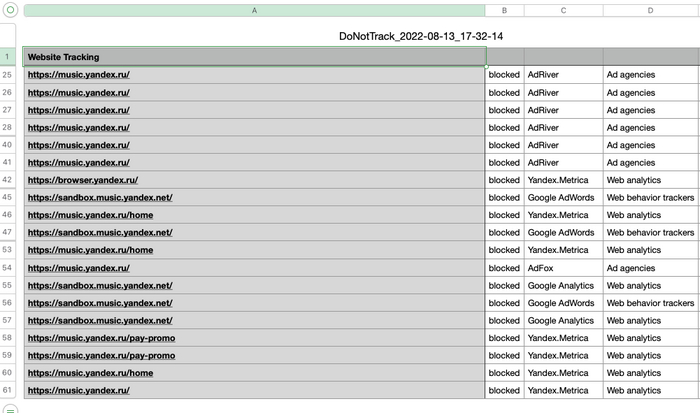

Чтобы в ваших территориальных водах не повсплывали неопознанные ТимВьюверы, ЭниАдмины и прочие радости Ransomware, необходимо заранее продумать безопасный способ подключения легальных пользователей к инфраструктуре.

В подавляющем большинстве сознательных организаций централизованное управление ИТ-парком производится с помощью служб каталогов (Microsoft Active Directory или OpenLDAP). Под их началом можно организовать шлюзы доступа к рабочим станциям и серверам предприятия, используя Remote Desktop Gateway Services или Apache Guacamole (для гетерогенной сети Windows/*nix). В арсенале возможностей шлюзов и привязка пользователей к конкретным рабочим станциям, и опции контроля с помощью смарт-карт, а также гибкое управление рабочим окружением (подключение дополнительных устройств, проброс буфера обмена и т.д.)

Такой подход к упорядочиванию удаленной работы не только положительно скажется на общем уровне защищенности, но и может улучшить эмоциональный фон в вашей организации. Ведь это так приятно, когда родное ИБ-подразделение может не только указывать на упущения в работе, но и предоставлять своим коллегам новые окна возможностей.

Продолжение следует…