kliMaster

Советую посмотреть Спектральный/Spectral (Спектральный анализ)

год 2016

страна США

слоган «A supernatural Close Encounters of the Third Kind»

режиссер Ник Матьё

сценарий Джордж Нолфи, Йен Фрид, Ник Матьё

продюсер Джон Дж. Джашни, Томас Тулл, Уди Недиви, ...

оператор Боян Бацелли

композитор Джанки Экс-Эл

художник Том Мейер, Джон Коллинз, Бенце Эрдейи, ...

монтаж Джейсон Бэллэнтайн

жанр фантастика, боевик, триллер

В главных ролях:

Джеймс Бэдж Дэйл

Эмили Мортимер

Брюс Гринвуд

Макс Мартини

Кори Хардрикт

Клейн Кроуфорд

Гонсало Менендес

Урсула Паркер

Aaron Serban

Стивен Рут

Если коротко, то подразделению спецназа в одной из горячих точках планеты, пришлось столкнуться с ранее неизвестным противником. Очень атмосферная картинка + по настоящему неплохая комп. графика, держит в напряжении до последнего момента.

Возможно сюда стоит даже добавить жанр ужасы, потому что случись такое в реальном мире, кирпичей бы наложил каждый.

З.Ы. я бы сказал всё же, что это научная фантастика, а потому стоит обратить внимание на этот фильм, так как фильмы в таком жанре за 2016 год можно по пальцам одной руки пересчитать.

Развлекательные системы позволяют перехватить управление самолетом.

Проэксплуатировав уязвимость в системе Panasonic Avionics, хакеры могут получить контроль над самолетом.

Уязвимость в мультимедийной системе Panasonic Avionics, используемой на борту самолетов 13 крупных авиакомпаний, в том числе Air France и American Airlines, позволяет хакерам удаленно перехватить контроль над самолетом, сообщает The Telegraph со ссылкой на исследование специалиста компании IOActive Рубена Сантамарты (Ruben Santamarta).

Проэксплуатировав проблему, Сантамарта смог взломать бортовой информационный дисплей и изменить данные о высоте и местоположении, управлять освещением кабины, взломать систему оповещения, а также в некоторых случаях получить доступ к данным о кредитных картах постоянных авиапассажиров, содержащимся в автоматизированной системе оплаты. По словам эксперта, данная уязвимость может быть использована для получения доступа к управлению самолетом.

«Я не думаю, что эти системы могут противостоять атакам квалифицированных хакеров. Это зависит только от решительности и намерений атакующего, с технической точки зрения атаки вполне осуществимы», - отметил Сантамарта.

Масштаб ущерба, нанесенного взломом, зависит от того, насколько авиакомпания изолировала свои системы. Например, бортовая развлекательная система не должна быть подключена к устройствам пассажиров или системе управления самолетом, но не все авиаперевозчики соблюдают это правило, говорит Сантамарта.

Как отмечает The Telegraph, исследователи проинформировали компанию Panasonic об уязвимостях в марте прошлого года. В настоящее время неясно, предпринял ли производитель какие-либо меры по устранению проблем.

Реактивные веб-сайты.

Эта книга, «Реактивные веб-сайты», в первую очередь, сфокусирована не столько на изложении теоретического материала (который так или иначе уже достаточно известен

специалистам, работающим в этой области), сколько на описании прикладных методов оптимизации.

Содержание:

*****

Оглавление

Введение

Благодарности

Как ускорить работу сайта для посетителя

Глава 1. Обзор методов клиентской оптимизации

Клиентская оптимизация

Анализ веб-страниц

Уменьшение размера загружаемых объектов

Уменьшение количества запросов

Увеличение скорости отображения веб-страниц

Оптимизация структуры веб-страниц

Глава 2. Алгоритмизация сжатия текстовых файлов

Методы сжатия, поддерживаемые браузерами

Проблемы в браузерах, прокси-серверах и firewall

Настройка веб-серверов Apache, nginx и lighttpd

Собственная реализация сжатия со стороны сервера

Альтернативные методы сжатия

Глава 3. Алгоритмы уменьшения изображений

Уменьшаем GIF (Graphics Interchange Format)

Оптимизируем JPEG (Joint Photographic Experts Group)

Оптимизируем PNG (Portable Network Graphics)

Оптимизируем SVG (Scalable Vector Graphics)

Глава 4. Уменьшение количества запросов

Автоматическое объединение текстовых файлов

Алгоритм разбора и сбора CSS Sprites

CSS Sprites и data:URI, или Microsoft и весь остальной мир

Автоматизация кроссбраузерного решения для data:URI

Автоматизация кэширования

Глава 5. Оптимизация структуры веб-страниц

Динамические стили: быстро и просто

Оптимизация CSS-структуры

Пишем эффективный CSS

Стыкуем асинхронные скрипты

Стыкуем компоненты в JavaScript

Что такое CDN и с чем его едят

Практическое использование CDN на примере Google Apps Engine

Глава 6. Технологии будущего

Профилируем JavaScript

Проблемы при оценке производительности браузеров

Перспективы «быстрого» JavaScript

Реализация логики CSS3-селекторов

API для CSS-селекторов в браузерах

Canvas: один шаг назад, два шага вперед

Вычисляем при помощи Web Workers

Клиентские хранилища

Глава 7. Автоматизация клиентской оптимизации

Обзор технологий

Установка Web Optimizer

Настройка Web Optimizer

Примеры использования Web Optimizer

Решаем проблемы с установкой Web Optimizer

Глава 8. Практическое приложение

Разгоняем ASP.NET: 100 баллов и оценка "A" в YSlow

Разгоняем Drupal

Разгоняем Wordpress

Разгоняем Joomla! 1.5

Разгоняем Joostina

Пара советов для Ruby on Rails

Разгоняем jQuery

Клиентская оптимизация для произвольного сайта

Заключение

В качестве послесловия

*****

Криптографическая защита информации.

Краткий и интересный экскурс для начинающих, некоторые материалы ссылаются на устаревшие ГОСТы, так что будьте внимательны. Использование устаревших ГОСТов к примеру в ВКР, может сказаться отрицательно. Потому использовать данный материал лучше для простого ознакомления с усовершенствованием алгоритмов и способов защиты информации. Так как формат документа в docx его вполне можно растащить для рефератов и докладов на эту тематику.

З.Ы. данный документ скинул мне давным давно мой друг, потому затрудняюсь назвать автора этого пособия.

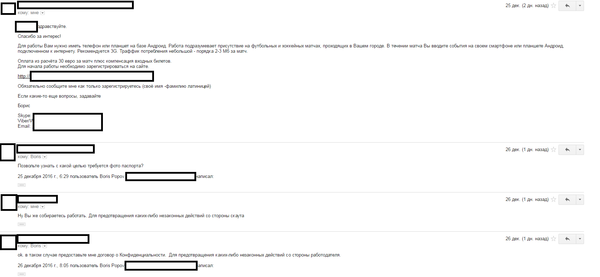

Как найти и извлечь POST-запросы, содержащие личные данные, пароли и т.д.

Настройка рабочей среды

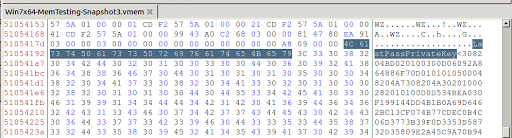

Я собирался проводить исследования исключительно в памяти, а, значит, мне нужно было найти простой и надежный способ для поиска и изменения информации, а также отслеживание внесенных правок.

Самый очевидный метод – создавать дамп каждый раз, когда вносятся изменения, что легко сделать в виртуальной машине. Мы просто делаем снимок каждый раз при изменении какой-либо информации. Затем мне нужно было сравнивать два снимка с целью нахождения точного места, где произошли изменения.

Далее процесс установки довольно прост: несколько браузеров (Chrome, IE, FF), учетная запись LastPass и добавление аккаунтов для нескольких сайтов.

В плагинах для браузеров я оставил стандартные настройки и использовал встроенную функцию для генерации паролей различной длины. В паролях использовались буквенно-цифровые символы смешанного регистра.

Кроме того, я скопировал все сгенерированные пароли в отдельный документ на основном компьютере, чтобы использовать эту информацию в дальнейшем.

После того как пароли были продублированы на моей машине, я разлогинился из всех учетных записей, почистил историю и папку с временными файлами, перезапустил и выключил машину.

Методика исследования

Вначале все было довольно просто, но при попытке найти ограничения метода, задача начала усложняться. В целом последовательность действий состояла из следующих шагов:

Открыть браузер.

Авторизоваться в плагине LastPass (если произошло разлогинивание).

Авторизоваться на сайте.

Проверить память на присутствие паролей в открытом виде.

Что-нибудь поменять:

Закрыть вкладку.

Повторно использовать вкладку.

Разлогиниться.

Повторить.

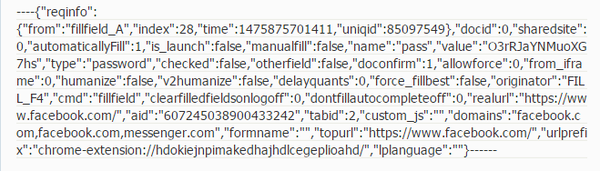

Тест №1

Я знал все имена пользователей и пароли, так что первый шаг был довольно очевидным. Я авторизовался на первом сайте при помощи тестовой учетной записи на FaceBook. После авторизации я прогулялся по двум страница и далее, оставив вкладку открытой, сделал первый снимок.

Мой первый поисковый запрос был простым:

grep -a 03rRJaYNMuoXG7hs Win7x64-MemTesting-Snapshot3.vmem | strings > ~/Desktop/fb.txt

Параметр –а говорит утилите grep о том, что бинарный дамп нужно обрабатывать как текст, а утилита string немного очищает выходные данные перед записью в текстовый файл.

Два момента сразу же привлекают внимание:

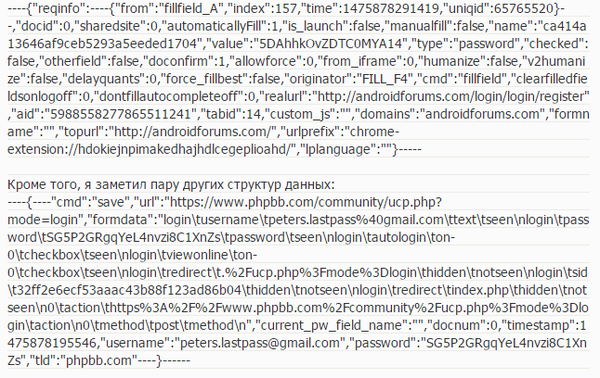

Первый - объект JSON с паролем, именем домена, временными метками и другой информацией, которая, скорее всего, имеет отношение к автоматическому заполнению полей формы.

Второй – выглядит немного оторванным от остальной информации.

passO3rRJaYNMuoXG7hspassword

Продолжаем исследование.

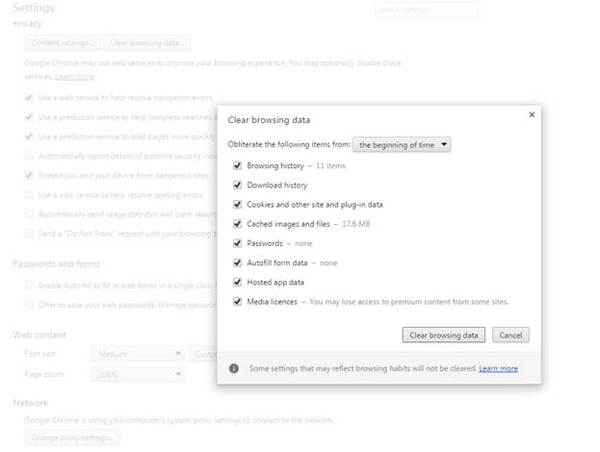

Тест №2

В следующем снимок делался во время авторизации на нескольких сайтах. Вкладки оставались открытыми. Далее происходило разлогинивание из всех учетных записей перед выключением и повторным запуском виртуальной машины. Я хотел сделать снимок памяти настолько чистым, насколько возможно.

Кроме того, чтобы убедиться, что браузер сам по себе не хранит данную информацию, я полностью почистил историю.

В структуре выше имя пользователя, имя домена и пароль хранятся как обычный текст.

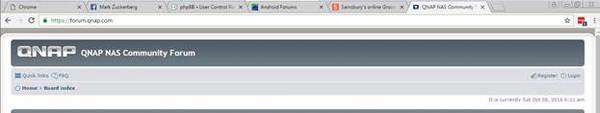

Информация по сайту QNAP, который был просто загружен, но без заполнения формы, в памяти отсутствовала.

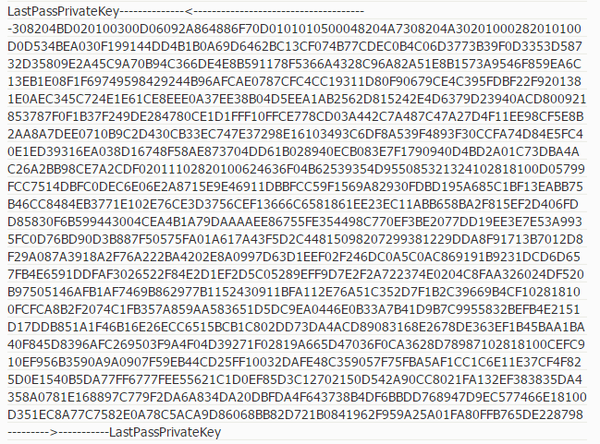

Во время поиска в памяти других интересных деталей я натолкнулся на интересную информацию:

Найденная мной информация помечена как LastPassPrivateKey. На данный момент я занимаюсь выяснением, можно ли при помощи этой информации получить мастер-пароль или расшифровать файл с хранилищем.

Во время размышлений о возможностях использования содержимого PrivateKey меня осенило, что еще не проверено, присутствует сам мастер-пароль в памяти. Я предполагал, что мастер-пароль удаляется сразу же после расшифровки информации.

Используя grep, я нашел имя пользователя и пароль в открытом виде только в одном из снимков.

Далее я попробовал посмотреть информацию по открытым, закрытым и повторно используемым вкладкам. По результатам экспериментов я пришел к выводу, что если вкладка открыта и авторизация произошла, то учетные записи в памяти, в большинстве случаев, найти можно.

Что касается повторно используемых, неактивных и закрытых вкладок другими доменами, то здесь уже сложнее найти нужные структуры данных. Информация находится в памяти, и если вы знаете конкретные значения, то найти нужные структуры можно, в противном случае процесс напоминает поиск иголки в стоге сена.

После того как набралось достаточно информации, я решил автоматизировать процесс извлечения учетных записей из памяти при помощи плагина Volatility.

Пару лет назад Брайан Баскин (Brian Baskin) опубликовал статью с описанием плагина Volatility, который использует YARA-правила для поиска и извлечения информации из памяти. Именно данная технология легла в основу моего плагина.

Далее нужно было применить несколько YARA-правил и впоследствии обработать полученную информацию, чтобы собрать результаты воедино.

После обработки снимка памяти вы получите нечто следующее:

localadmin@tech-server:~$ vol.py --plugins=/home/localadmin/github/volatility_plugins/lastpass --profile=Win7SP1x86 -f /home/localadmin/Desktop/lastpass-mem.vmem lastpass

Volatility Foundation Volatility Framework 2.5

Searching for LastPass Signatures

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (2036)

Found pattern in Process: chrome.exe (2036)

Found pattern in Process: chrome.exe (2036)

Found LastPass Entry for hackforums.net

UserName: peters.lastpass

Pasword: jRvTpQoTHS4OTcl

Found LastPass Entry for facebook.com

UserName: peters.lastpass@gmail.com

Pasword: Unknown

Found LastPass Entry for sainsburys.co.uk

UserName: peters.lastpass@gmail.com

Pasword: mt5JwaPctWFzBj

Found LastPass Entry for leakforums.net

UserName: peterslastpass

Pasword: rmH61HSabrVJ9a2

Found LastPass Entry for facebook.com,facebook.com,messenger.com

UserName: Unknown

Pasword: O3rRJaYNMuoXG7hs

Found Private Key

Found Private Key

LastPassPrivateKey<\x00\xb2\x88\x10\x02N;$\x02&\x00\x00\x00>LastPassPrivateKey

localadmin@tech-server:~