Известный кардер Сергей Павлович продолжает беседу c Сергеем Никитиным, заместителем лаборатории компьютерной криминалистики

#хакеры #кардинг #carding #кардеры #киберпреступления #hackers #касперский #kaspersky #расследования #фсб #фбр #сачков #ильясачков #киберпреступники #криминал #андроид #трояны #вирусы #обнал #коррупция #кибербезопасность #cybersecurity #информационнаябезопасность #бизнес #GroupIB

В 197-м выпуске «Люди PRO» известный кардер Сергей Павлович продолжает беседу c Сергеем Никитиным, заместителем лаборатории компьютерной криминалистики компании Group-IB – главного российского частного борца с хакерами и прочими киберпреступниками, и в десятом выпуске из серии говорим о ....

ТАЙМКОДЫ:

00:00 – В этом выпуске

00:30 – Фирменные подарки от Group-IB

02:10 – На каких языках пишутся трояны

03:20 – Проект «Бегемотик»

07:02 – «Продукция Касперского выглядит слабовато...»

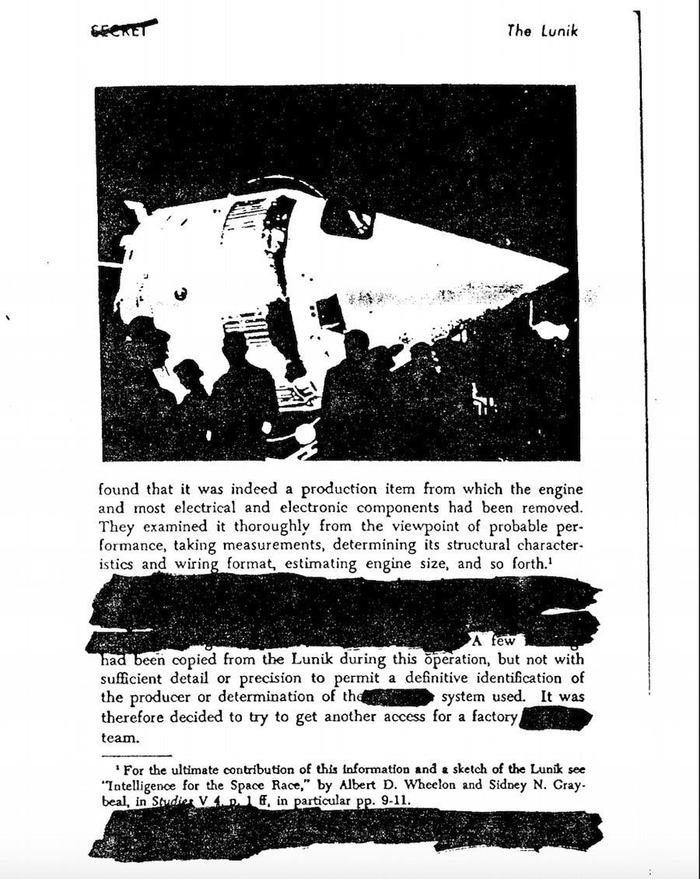

07:35 – Взлом серверов NSA, проправительственные хакерские группировки

09:02 – «Проникли везде, без Джеймса Бонда»

10:12 – Как определяют проправительственный хакерский софт, троян?

12:35 – Штрафы за незашифрованный Wi-Fi, как заметают следы

14:25 – Методики работы APT-группировок

15:25 – 5G, санкции США для компании Huawei

16:57 – Штатные шифровальщики, Ubuntu, важность обновлений

19:01 – «90% вирусов написано для Windows»

19:51 – Вирусы на iOS

22:13 – «Система сборки для защиты от спецслужб»

23:24 – Фишинговые видео в Ютубе (YouTube)

24:40 – Социальная инженерия, вирус трибот (tribot virus)

26:06 – Безопасные браузеры, защита от межсайтингового скриптинга

26:32 – Вредоносные расширения для Гугл Хрома (Chrome)

27:48 – Украли биткоины, AppStore

29:17 – Сбор данных, голосовые боты

30:05 – История Скайпа (Skype), смена разработчика

31:35 – Мессенджеры, продолжение следует...

Приятного просмотра!